Встречайте главную угрозу для криптовалют: Квантовые компьютеры. Биткоин и квантовый компьютер

АНБ, квантовый компьютер и Биткоин

На днях благодаря очередному рассекреченному Эдвардом Сноуденом документу стало известно, что АНБ работает над созданием квантового компьютера.| Газета Washington Post осветила эту историю с довольно сенсационным заголовком: «АНБ стремится построить квантовый компьютер, способный взламывать большинство типов шифрования».

Естественно, это вызвало большое беспокойство среди новых поклонников Биткоин на Реддите и в Фейсбуке. На самом деле там не так уж много оказалось раскрыто, чего люди не знали или не ожидали. Общеизвестно, что АНБ и ранее спонсировало проекты создания квантовых компьютеров. Сам факт того, что внутри Агентства проект называется «Проникновение в труднодоступные цели» (Penetrating Hard Targets), новый, но не неожиданный. Мы узнали, что проект имеет бюджет в 79,7$ млн, но если честно, это не так уж много и, как заметила газета, документы не раскрывают, насколько далеко АНБ продвинулось в своих исследованиях. «Кажется маловероятным, чтобы АНБ существенно опережало в этом деле весь остальной мир, и никто об этом ничего не знал», — констатировали в Вашигтон Пост.

Тем не менее похоже, что сейчас самое подходящее время обсудить последствия внедрения квантовых вычислений в преломлении к будущему Биткоин.

Давайте начнем с маленького примера для тех, кто не знаком с квантовыми вычислениями. Современные компьютеры кодируют информацию в битах — бинарных числах 0 или 1. Эти биты обычно хранятся на жестком диске вашего компьютера. Их запись происходит путем изменения полярности намагниченности крошечных участков магнитного диска. Также биты хранятся в оперативной памяти или во флеш-памяти, где они представляют собой два различных уровня заряда в конденсаторе. Строки битов могут быть объединены для получения данных, которые могут быть прочитаны человеком. Например, строка 01000001 представляет собой букву «А» в расширенной таблице ASCII. Любые расчеты с битами выполняются последовательно, один за другим.

С практической точки зрения это означает, что в один момент времени обычный компьютер выполняет всего одно вычисление, в то время как квантовый может совершать миллионы калькуляций, повышая таким образом компьютерную производительность в миллионы раз.

Теперь когда журналисты пишут нечто вроде: «В металлических ящиках размером с комнату, защищенных от электромагнитных утечек, АНБ строит компьютер, который сможет взломать почти любой тип шифрования, используемый для защиты банковских, медицинских и правительственных данных по всему миру», — это, естественно, заставляет людей думать, что той криптографии, какой мы ее знаем сегодня, пришел конец. Но это не наш случай.

Давайте рассмотрим тот тип атаки, который приходит на ум большинству людей, когда они слышат о квантовых компьютерах — брутфорс. Это когда вы последовательно перебираете все ключи, пока не найдете нужный. Обладая достаточным количеством времени, вы можете подобрать любой ключ. Проблема в том, что для взлома достаточно длинного ключа шифрования обычному компьютеру потребуются миллиарды, а то и триллионы лет. Но, конечно, квантовые компьютеры могут с этим справиться, верно? Цитата из книги Брюса Шнейера «Прикладная криптография», написанной в 1996 году:

Один из выводов из второго закона термодинамики таков: для представления информации нужно определенное количество энергии. Для записи одного бита путем смены состояния системы требуется энергии не меньше, чем kT, где Т есть абсолютная температура системы, а k — постоянная Больцмана (не расходитесь, урок физики почти закончился).

Учитывая, что k = 1.38×10^(-16) эрг/° Кельвина, а температура вселенной равна 3.2° Кельвина, идеальный компьютер, работающий при температуре 3.2°K будет потреблять 4.4×10^(-16) эрг каждый раз при смене бита. Для того, чтобы компьютер работал при температуре холоднее, чем космическая радиация, потребуется дополнительная энергия для запуска теплового насоса.

Далее, годовой объем энергии, выделяемой нашим Солнцем, примерно составляет 1.21×10^41 эрг. Этого достаточно для 2.7×10^56 изменений битов в нашем идеальном компьютере, то есть для того, чтобы прокрутить 187-разрядный счетчик от нуля до максимума. Если бы мы построили сферу Дайсона вокруг Солнца и удерживали бы всю его энергию без потерь в течение 32 лет, наш компьютер досчитал бы до 2^192. Правда, при этом на выполнение каких-либо более полезных операций энергии бы уже не осталось.

Но это только одна звезда, причем далеко не самая массивная. Типичная сверхновая излучает порядка 10^51 эрг. В форме нейтрино излучение в сотню раз больше, но мы их не трогаем, пусть себе летят. Если бы вся эта энергия могла бы быть собрана воедино в неистовой вычислительной оргии, мы бы смогли прокрутить от начала до конца 219-битный счетчик.

Эти цифры не имеют ничего общего с технологией устройств, просто это тот максимум, который позволяет достичь термодинамика. Кроме того, они означают, что брутфорс, направленный на 256-битные ключи, невозможен, пока компьютеры не построены из чего-то другого, чем материя, и не занимают нечто иное, чем пространство.

Повторим еще раз. Даже если вы соберете всю энергию от сверхновой воедино и направите ее в идеальный компьютер, вы все равно не сможете взломать простым перебором обычный ключ шифрования. Следовательно, если вы собираетесь взламывать коммерческие коды, вы должны атаковать математику, лежащую в основе алгоритма шифрования.

Сегодня большинство алгоритмов шифрования с открытым ключом опираются либо на трудности целочисленной факторизации (RSA), либо на задачи дискретных логарифмов (DSA/El Gamal и криптография эллиптических кривых). В 1994 году математик Питер Шор (Peter Shor) продемонстрировал эффективный квантовый алгоритм для факторинга и вычисления дискретных логарифмов, который мог бы взламывать шифры с открытыми ключами, если бы использовался на квантовом компьютере. Правда, он может взломать далеко не все типы кодирования. Традиционная криптография с симметричным ключом и криптографические хеш-функции все равно будут лежать далеко за пределами поля зрения квантовых алгоритмов.

Влияние на Биткоин

В Биткоин используется несколько алгоритмов шифрования: алгоритм цифровой подписи эллиптических кривых (ECDSA) для подписи транзакций и хеш-функции SHA-256 и RIPEMD160. Если АНБ сможет разработать квантовый компьютер, пригодный для взлома шифров, то ему удастся преодолеть ECDSA, однако SHA-256 и RIPEMD160 устоят.

Хорошая новость в том, что в случае признаков взлома ECDSA его достаточно легко заменить на другой тип шифрования. Было бы гораздо хуже, если бы в опасности оказался SHA-256. Если вы не знакомы с механикой Биткоин, напомним, что SHA-256 используется при майнинге. На данный момент миллиарды долларов были потрачены на компьютерные чипы, которые не выполняют ничего другого, кроме вычислений SHA-256. В случае уязвимости алгоритма SHA-256 всё это железо превратится в дорогое пресс-папье. Если бы такое произошло внезапно (в отличие от плавного перехода на другую хеш-функцию), это стало бы катастрофой. Безопасность сети Биткоин опирается на тот факт, что контролировать 51% вычислительных мощностей сети слишком сложно и дорого для злоумышленника. Внезапный переход на другую хеш-функцию создаст значительную угрозу безопасности и, скорее всего, вызовет обвал цен на биткоины. Но как уже говорилось, майнеры могут спать спокойно: квантовые компьютеры алгоритму SHA-256 не страшны. Хотя это не означает, что никто не сможет найти брешь для атаки в будущем.

Вернемся к ECDSA. Этот алгоритм генерирует пару ключей, один из которых открытый, а другой — закрытый. В Биткоин вы храните приватный ключ у себя и используете его для подписи транзакций, доказывая сети, что у вас есть биткоины, связанные с определенным адресом. Сеть проверяет вашу подпись, используя соответствующий открытый ключ. Работающий квантовый компьютер позволит АНБ отделить закрытый ключ от открытого. Значит ли это, что АНБ сможет украсть биткоины у каждого? Не совсем так.

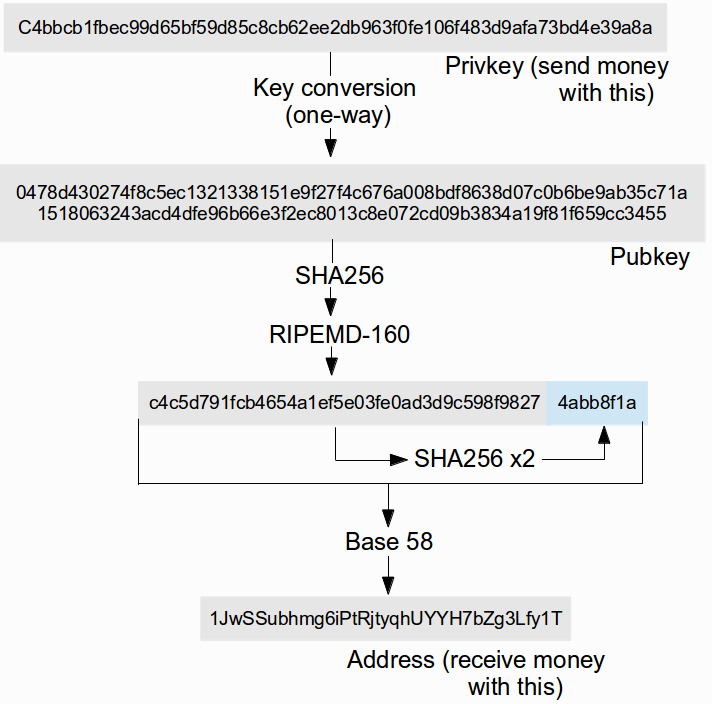

Дело в том, что в Биткоин ваш открытый ключ (изначально) не является открытым. Пока вы не делитесь адресом вашего кошелька с другими, чтобы они смогли прислать вам монетки, ваш адрес — это только хеш-функция открытого ключа, а не сам ключ. Другими словами, хеш-функция — это односторонняя криптографическая функция, которая берет данные на входе и возвращает их в зашифрованном виде на выходе. Обратный процесс невозможен. Под односторонней функцией понимается то, что после операции хеширования вы уже не сможете отделить входные данные от того, что получилось на выходе. Так же, как если бы вы что-то зашифровали, а потом потеряли ключ. Для демонстрации давайте посчитаем RIPEMD160 хеш-функцию фразы «Hello World».

Hello World ==> a830d7beb04eb7549ce990fb7dc962e499a27230

Адрес кошелька Биткоин высчитывается из вашего открытого ключа путем запуска нескольких хеш-функций подряд вот таким образом:

Все написанное здесь — замысловатый способ показать вам, что злоумышленник с квантовым компьютером, даже отделив закрытый ключ от открытого, не сможет получить открытый ключ из адреса биткоин-кошелька, потому что он пропущен через несколько односторонних квантовоустойчивых хеш-функций.

Тем не менее для совершения транзакции вы должны транслировать в сеть свой открытый ключ — нет другого способа проверить вашу подпись. Это означает, что в страхе перед квантовым компьютером АНБ все Биткоин-адреса должны являться одноразовыми. Всякий раз, проводя транзакцию, вы должны переслать все лишние биткоины на вновь созданный адрес. Если вы не удалите весь баланс с вашего адреса, АНБ сможет украсть остаток. Это неудобно, но даст разработчикам достаточно времени, чтобы поменять ECDSA на квантовоустойчивую схему цифровой подписи.

Постквантовые цифровые подписи

Этот раздел будет немного техническим, но не особо сложным даже для начинающих. Существует несколько типов постквантовых систем шифрования с открытыми ключами: на основе теории решеток, кодов исправления ошибок, многомерных квадратичных схем и хеш-функций. Как уже упоминалось, криптографические хеш-функции предполагаются квантовоустойчивыми. При этом условии возможноа замена схемы цифровой подписи для ECDSA с использованием только хеш-функций. Давайте посмотрим на эти хеш-системы, так как они просты для понимания и основаны на уже широко использующихся хеш-функциях.

Схема одноразовой подписи Лэмпорта (LOTSS)

Для начала, чтобы обеспечить адекватную защиту, мы должны использовать хеш-функцию с как минимум 160-битным выходом. RIPEMD160 или SHA-1 должны подойти для этого. Чтобы сгенерировать пару открытый/закрытый ключ, мы начнем с генерации 160 пар случайных чисел. Этот набор случайных чисел будет закрытым ключом.

| 1 | e9e515b332cf1ce01299497e9e94b7df353ff022ce56dcfdb7038e6ab0b37c383dbfda8cb45d60ea |

| 2 | 811f71c5cf7639a40df7b9b187bf768016791cf81094b13455a133d2d11898cfa30916e12be3e0ab |

| … | |

| 159 | bc6a1eb98148850dd2b32ae632005f5472c06a70c10f4ac3d645d891d9b5dc0fa0b7294ad14ac3df |

| 160 | 585801c9da7ce0d562f375338b456ba9f10be3f63c3363ed7273f1ef9c1aed3fc5a7433002b668f8 |

Для генерации открытого ключа мы возьмем хеш-функцию RIPEMD160 каждого из 320 чисел.

| 1 | e9e515b332cf1ce01299ce56dcfdb7038e6ab0b3 | d7c3e127380fbbbe37b94ddf29fb200aa0fd90b1 |

| 2 | 811f71c5cf7639a40df71094b13455a133d2d118 | f84a8e5a0dce682e48c54a88310f694329b9ab97 |

| … | ||

| 159 | bc6a1eb98148850dd2b3c10f4ac3d645d891d9b5 | 7d5c0e19c4dc9077be6cffbbe97612e581f073b6 |

| 160 | 585801c9da7ce0d562f33c3363ed7273f1ef9c1a | 38ed36c30ee72c95c598a546f885e8210c61767d |

Теперь, чтобы подписать сообщение подписью Лэмпорта, мы сперва сделаем каталог сообщений путем их хеширования с помощью RIPEMD160 (в Биткоине мы бы хешировали транзакцию), а потом сконвертируем то, что вышло, в бинарный вид. Попробуем в качестве примера опять использовать фразу «Hello World»:

Hello World ==> a830d7beb04eb7549ce990fb7dc962e499a27230 ==> 1010100000110000110101111011111010110000010011101011011101010100100111001110100110010000111110110111110111001001011000101110010010011001101000100111001000110000

Далее мы сопоставим каждую двоичную цифру с каждой парой нашего закрытого ключа. Если бит 0 — мы добавляем первое число пары к нашей подписи, если 1 — второе число.

| 1 | 1 | e9e515b332cf1ce01299ce56dcfdb7038e6ab0b3 | ce56dcfdb7038e6ab0b3 |

| 2 | 0 | 811f71c5cf7639a40df71094b13455a133d2d118 | 811f71c5cf7639a40df7 |

| … | |||

| 159 | 0 | bc6a1eb98148850dd2b3c10f4ac3d645d891d9b5 | bc6a1eb98148850dd2b3 |

| 160 | 0 | 585801c9da7ce0d562f33c3363ed7273f1ef9c1a | 585801c9da7ce0d562f3 |

Наконец, чтобы проверить, является ли подпись действительной, мы опять сперва создаем каталог сообщений, используя описанный выше процесс, затем хешируем каждое из 160 чисел в подписи с помощью RIPEMD160 и, наконец, проверяем, совпадают ли эти хеши с хешами открытого ключа, представленными в каталоге сообщений.

| 1 | 4ddf29fb200aa0fd90b1 | 1 | d7c3e127380fbbbe37b94ddf29fb200aa0fd90b1 |

| 2 | f84a8e5a0dce682e48c5 | 0 | f84a8e5a0dce682e48c54a88310f694329b9ab97 |

| … | |||

| 159 | 7d5c0e19c4dc9077be6c | 0 | 7d5c0e19c4dc9077be6cffbbe97612e581f073b6 |

| 160 | 38ed36c30ee72c95c598 | 0 | 38ed36c30ee72c95c598a546f885e8210c61767d |

Вот и получили, что хотели — квантовоустойчивую схему цифровой подписи, используя только хеш-функции. Только лицо, владеющее всеми 320 числами в закрытом ключе, сможет сгенерировать подпись, которая хеширует открытый ключ при сравнении с каталогом. Однако хотя эта схема фактически рабочая, она не без проблем. Во-первых, как следует из названия, подпись по методу LOTSS можно использовать только один раз. Причина в том, что вы в каждой подписи выкладываете по сути половину своего закрытого ключа. При таком раскладе, если подписывать несколько сообщений, то закрытый ключ будет полностью скомпрометирован. Применительно к Биткоин такую схему также можно было бы использовать только один раз.

Еще одна проблема в том, что размеры ключей и сигнатур получились абсурдно большими. Закрытый и открытый ключ суммарно весят 6400 байтов (сравните с 32 и 64 байтами для ключей с использованием алгоритма ECDSA). Аналогично, полученная нами подпись занимает 3200 байтов (71-73 байта при ECDSA). Биткоин уже имеет проблемы с масштабированием, и такое увеличение размеров ключей и подписей только усугубит их.

Закрытый ключ Лэмпорта может быть сильно уменьшен в размерах путем генерации случайных чисел из одного случайного источника (seed). Чтобы сделать это, нужно просто взять RIPEMD160 (seed + n), где n начинается с 1 и при каждой итерации увеличивается на единицу, пока не достигнет 320. К сожалению, размер закрытого ключа — не такая большая проблема, как размер открытого ключа и подписи. Есть еще одна схема одноразовой подписи, называемая подписью Винтернитца, в которой размера ключа может быть уменьшен, но это происходит за счет хеш-операций. К счастью, мы еще не закончили.

Схема подписи Меркля (MSS)

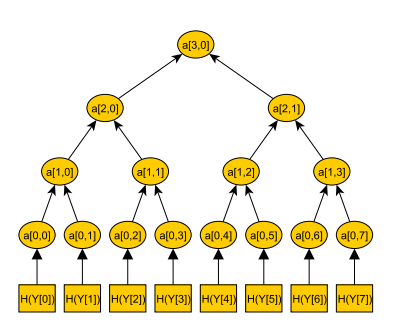

Схема подписи Меркля совмещает схему одноразовых подписей (либо Лэмпорта, либо Винтернитца) с деревом Меркля, также называемым деревом хешей. Такой подход позволяет подписывать одним открытым ключом много сообщений, не беспокоясь о безопасности. Давайте посмотрим, как это работает.

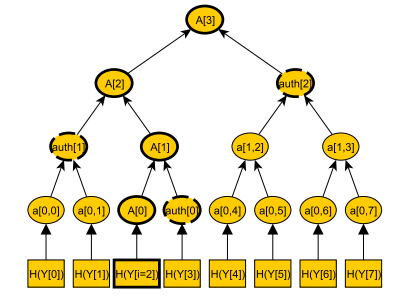

Мы начнем с создания ряда пар ключей Лэмпорта. Их количество будет равно количеству подписей, которые мы хотим получить из одного открытого ключа. В качестве примера возьмем, например, восемь. Затем вычислим дерево Меркля, используя каждый из восьми открытых ключей Лэмпорта. Для этого открытые ключи разбиваются на пары, хешируются, затем полученные хеши объединяются путем конкатенации и итоговые результаты снова хешируются. Этот процесс, похожий на замешивание теста, повторяется, пока не выйдет единый ком.

Хеш на самой вершине дерева (корень Меркля) — это открытый ключ Меркля. Такой способ значительно уменьшает размер открытого ключа с 6400 (в случае подписи Лэмпорта) до 20 байтов, то есть до длины одного RIPEMD160 хэша. Для расчета подписи надо выбрать одну пару ключей Лэмпорта и подписать сообщение точно так же, как мы делали это выше. Но в этот раз подпись будет состоять из подписи Лэмпорта и каждого листа дерева Меркля, ведущего от открытого ключа к корню.

На диаграмме выше подпись будет такой:

sig′||H(Y[i=2])||A[0]||auth[0]||A[1]||auth[1]||A[2]||auth[2]||A[3]

Для верификации подписи Меркля достаточно проверить подпись Лэмпорта, а затем убедиться, что листья хешируются в открытый ключ Меркля. Если все так, подпись действительна.

Итак, какие есть преимущества MSS над LOTSS? Во-первых, открытый и закрытый ключи весят 20 байтов вместо 6400. Во-вторых, к одному открытому ключу можно сделать множество подписей, правда, здесь есть немалая проблема. Чем больше сообщений вы хотите подписать своим открытым ключом, тем больше должно быть дерево Меркля. Чем больше дерево, тем больше подпись. В итоге подпись может стать такой большой, что ее использование окажется непрактичным, особенно в случае с Биткоин. Это приводит нас к последней постквантовой схеме подписи, которую мы сейчас и обсудим.

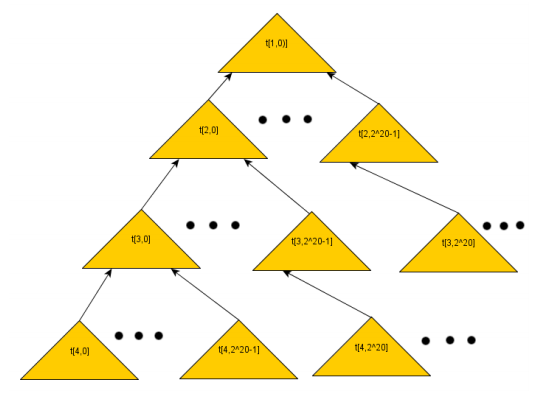

CMSS и GMSS

Схема подписи Меркля известна уже более 30 лет, и несмотря на развитие криптоанализа ее ценность для шифрования не была опровергнута. Тем не менее в последние пять лет ее неоднократно пытались улучшить, что привело к интересным результатам. Так, появились Улучшенная (CMSS) и Обобщенная (GMSS) схемы подписи Меркля. Оба стоящих за этими схемами криптографа являются авторами книг по постквантовой криптографии.

Схема подписи Меркля известна уже более 30 лет, и несмотря на развитие криптоанализа ее ценность для шифрования не была опровергнута. Тем не менее в последние пять лет ее неоднократно пытались улучшить, что привело к интересным результатам. Так, появились Улучшенная (CMSS) и Обобщенная (GMSS) схемы подписи Меркля. Оба стоящих за этими схемами криптографа являются авторами книг по постквантовой криптографии.

Обе схемы предлагают существенное увеличение количества подписей на один открытый ключ с сохранением разумной длины подписи и временем ее верификации. GMSS, в частности, предлагает практически неограниченное количество подписей — 2^80, но при этом показывает несколько меньшую производительность по сравнению с CMSS. Обе схемы решают задачу, разбивая систему на отдельные деревья Меркля с 2^n листьями. Подписью корневого дерева подписывается открытый ключ дерева ниже, которое в свою очередь также является подписью к дереву под ним, и так далее.

Таким образом, весьма вероятно, что какая-то из этих схем подписи станет серьезным кандидатом на замену ECDSA в Биткоин в постквантовом мире. Но почему бы нам самим не пойти дальше и попробовать реализовать его сейчас, вместо того, чтобы ждать, пока нас всех удивит АНБ? Давайте сделаем небольшое сравнение и посмотрим на скорость операции и размеры подписей для каждой схемы. Варианты CMSS имеют емкость хранения подписей 2^20, 2^30 и 2^40, в то время как для GMSS она составляет 2^40 и 2^80. Скорее всего, и 2^30 подписей было бы достаточно для Биткоин, потому что трудно себе представить кого-то, кто может сделать больше миллиарда или триллиона транзакций с одного кошелька. Еще схема GMSS может быть оптимизирована для более быстрой верификации, правда, ценой увеличения размера подписи на 25%.

| ECDSA | 32 байта | 64 байта | 71-73 байта | 9.6 мс | 100 мс | 8.53 мс |

| CMSS20 | 1900 байт | 46 байт | 2128 байт | 4.1 сек | 12.5 мс | 2.0 мс |

| CMSS30 | 2788 байт | 46 байт | 2328 байт | 2 мин | 17.0 мс | 2.0 мс |

| CMSS40 | 3668 байт | 46 байт | 2528 байт | 62.3 мин | 21.7 мс | 2.0 мс |

| GMSS40 | 1640 байт | 20 байт | 1860 байт | 723 мин | 26.0 мс | 19.6 мс |

| GMSS40′ | 1680 байт | 20 байт | 2340 байт | 390 мин | 10.7 мс | 10.7 мс |

Из таблицы видно, что CMSS и GMSS фактически работают лучше, чем ECDSA, в отношении размера открытого ключа и времени подтверждения подписи. Однако в критичных вещах, которые влияют на масштабируемость и размер подписи, они хуже. Время верификации для CMSS на самом деле лучше чем у ECDSA, что должно улучшить масштабируемость, а оптимизированный вариант GMSS также находится весьма близко к желаемым значениям. Тем не менее размер подписи для обеих схем остается существенной проблемой. Давайте проведем грубую оценку.

Сейчас размер транзакции — около 500 байтов. Оба варианта — и CMSS, и GMSS — увеличат транзакцию до 4 килобайт. Это означает увеличение размера блока в цепочке на 700%. Вся цепочка блоков на сегодняшний день превышает 13 гигабайт. Если бы Биткоин использовал эти схемы подписей с самого начала, то уже сейчас цепочка «весила» бы более 100 гигабайт. Подпись и размер ключа являются проблемой не только для описанных схем, остальные находятся в той же ловушке.

Стоит обратить внимание также и на сумасшедшее время генерации ключа у GMSS. Если вы оставите компьютер включенным на сутки, вы сможете сгенерировать всего три кошелька, и это используя оптимизированный вариант с увеличенными размерами подписей. Хотя подозреваю, что оборудование ASIC значительно ускорило бы время генерации кошельков. У CMSS с этим не все так плохо.

Другими словами, Биткоин не может сейчас перенять ни одну из этих схем подписи, если он хочет продолжать масштабироваться. Однако с течением времени квантовые компьютеры становятся все более жизнеспособными, а закон Мура скорее всего доведет стоимость хранения и вычислительную мощность до той точки, когда CMSS, GMSS или какой-нибудь другой тип постквантовой подписи сможет быть внедрен в Биткоин. До тех пор давайте не забывать об АНБ и его проекте «Проникновение в труднодоступные цели».

Источник: BitcoinNotBombs

coinspot.io

«Убийца криптовалют»: создан использующий «квантовую запутанность» компьютер

Компания IBM создала прототип компьютера, использующего «квантовую запутанность» и «квантовый параллелизм». С последующим его развитием эра цифровых денег ‐ криптовалют ‐ окажется под угрозой взлома. С сегодняшнего дня началась гонка для тех компаний, которые успеют придумать новую систему для защиты криптовалют от хакеров. Управляющий направления квантовых компьютеров IBM Дарио Гил отметил, что такого мощного компьютера человечество еще не знало, передает Associated Press.

Следующая новостьРазработчики запустили в работу прототип вычислительной машины мощностью в 50 кубитов (квантовых битов). Полноценный квантовый компьютер пока еще не создан, и создатели не стали называть время, когда он станет доступен для коммерческого использования.

Гил ограничился анонсом доступа к 20-кубитным квантовым вычислениям через специальный облачный сервис, который был запущен еще в мае прошлого года. Сервис IBM Quantum Experience предоставляет доступ к вычислениям мощностью пять кубитов.

Квантовые вычисления — это только зарождающаяся технология с огромным потенциалом. Квантовые компьютеры в разы мощнее, чем обычные.

\

Фото: IBM \ Охлаждающая система квантового компьютера

Как пояснили исследователи из Национального университета Сингапура, в будущем такие компьютеры смогут нарушать безопасность биткоинов. Расчетные денежные операции смогут оставаться безопасными на некоторое время. Закрытые ключи смогут взломать уже в 2027 году. Когда транзакции будут передаваться в сеть, они перестанут на время обрабатываться. Хакер с квантовым компьютером сможет изменить ход банковской операции до того, как пройдет ее подтверждение.

Компании уже сейчас должны задуматься о повышении надежности закрытых ключей. Как отметила глава Агентства кибербезопасности Евгения Лифшица, квантовые компьютеры только начинают развиваться, поэтому есть время, чтобы усовершенствовать криптовалюты относительно новых изобретений.

Начинается гонка: кто успеет разработать новую систему — против криптовалют или в обход системам квантовых компьютеров? Конечно, все заинтересованы сейчас в цифровых деньгах, поэтому все криптосообщество бросит свои силы на усовершенствование кода и ключей. Здесь ситуация похожа на борьбу с хакерами: только придумывают новые технологии для защиты информации, как киберпреступник уже находит лазейку

— Евгения Лифшица.

В феврале этого года сообщалось, что британские ученые планируют создать гигантский квантовый компьютер, цена которого составит как минимум 125 миллионов долларов, а размеры будут приближены к габаритам футбольного поля, что в свою очередь составляет около 90 метров в ширину и 120 в длину. Компьютер будущего обещает быть наиболее мощным вычислительным прибором в мире. Состоять конструкция будет из соединенных вместе модулей, расположенных в вакууме. Для выполнения простейших логических действий внутри модулей будут ионизированные электрополя, с помощью которых образуются части схемы.

Поделиться статьей

360tv.ru

Неуязвимость биткоина и квантовый компьютер

Биткоин, как первая в своем роде цифровая валюта, до сих пор остается востребованным по нескольким простым причинам. Легкость проведения и относительная дешевизна транзакций; возможность применять его в любом уголке планеты; и безопасность его сети, которую по сей день никому не удалось взломать. Но это только пока, потому что мозги ученых, бьющихся над созданием квантового компьютера, ни на секунду не перестают работать. Эта страшная машина обещает прийти и отнять неуязвимость у биткоиновского алгоритма ECDSA.

Он побьет ECDSA

Если вдруг в ECDSA обнаружится прореха, биткоин потеряет свою сущность. И популярность, как результат. Потому что когда защита не 100% , нельзя на 100% быть уверенным в подлинности транзакций.

В таком случае, довольно забавно, что наибольший вред ему может нанести не хакер, укравший пускай даже очень много, а просто кто-то, кто нашел эту прореху, поставил на снижение его стоимости, и после этого всем о ней рассказал. Как с хакера, с него нечего взять, тем не менее, он получит свою прибыль, а привычный и полюбившийся нам биткоин будет страдать.

С сегодняшними компьютерами эта миссия невыполнима. ECDSA слишком крут для них, но для квантовых может оказаться слишком слабым.

Этот вопрос можно попытаться решить, не прибегая ни к хард форку, ни к созданию вообще новой монеты — хотя и то, и то подходит, но чревато серьезными экономическими последствиями — а найдя альтернативу ECDSA.

Квантоустойчивость

Рассматривая возможные варианты, нужно учитывать несколько моментов, необходимых для поддержания децентрализованности сети. Вместимость, пропускная способность сети и ее вычислительная мощность определяют длину ключа, длину подписи и время подтверждения транзакции. От этих факторов зависит полноценная работа монеты, и выбрать подходящий алгоритм довольно нелегко.

На практике, конечно, все может оказаться иначе, но вот, что есть в теории. Признавая тот факт, что ECDSA может и, скорее всего, будет взломан, оптимальным решением было бы создать защитное ПО, которое работало бы вне биткоиновского клиента. Добавление в кошельки многоуровневых ключей, генерируемых алгоритмом типа XMSS, представляется лучшим вариантом.

Таким образом, биткоин сможет работать, даже если алгоритм ECDSA будет взломан. Этот способ не требует создания хард форка, а в зоне риска будут находиться только пользователи с незащищенными кошельками. Введение новых функций защиты обязательно потребуется для того, чтобы биткоин мог оставаться таким, какой он есть сейчас. Попытка повысить защиту подписей прямо в цепочке может вылиться в увеличение времени транзакций или в появление хард форка.

www.megachange.is

Может ли квантовый компьютер взломать биткоин?

Естественно, это вызвало большой интерес на основных биткойн-форумах, а также в посвященных Биткойну группах на Reddit и Facebook. На самом же деле, мы не узнали ничего особо нового. О соответствующем проекте АНБ было известно давно, различные виды квантовых вычислений интересуют их изначально. Мы знаем, что на этот проект был выделен бюджет в 79.7 миллиона долларов США, но реальные достижения по-прежнему очень малы. И, как правильно заметил один из комментаторов: «Никогда не поверю, что АНБ уже получила в своё распоряжение нечто подобное, и никто в мире об этом не узнал».

Что это за кубиты такие?Тем не менее, воспользуемся случаем и обсудим перспективы квантовых вычислений применительно к Биткойну. Позвольте мне привести маленький пример для тех, кто не особенно в курсе квантовых вычислений и недоумевает: о чем, собственно, речь? Современные компьютеры имеют дело с информацией в виде битов — бинарных цифр, только «0» или «1». Эти биты обычно хранятся на жёстких дисках ваших компьютеров. В этом случае они представляют собой полярность намагничивания крошечных частиц магнитного диска. Если же данные хранятся в оперативной памяти или флеш-памяти, они кодируются двумя различными уровнями заряда мини-конденсатора.

Строка битов может нести информационное наполнение, полезное для человека. Например, 01000001 соответствует букве «A» в расширенной таблице ASCII. При любых расчетах с битами делается одна операция за раз.

![[IMG]](/800/600/https/bitnovosti.com/wp-content/uploads/2014/07/photon.jpg) Основанные на фотонах квантовые компьютеры используют различные состояния квантовых частиц, чтобы получить так называемые «квантовые биты» (кубиты). Например, фотон, который вращается по вертикальной оси, может обозначать «1», а при вращении по горизонтальной оси фотон будет обозначать «0». В отличие от обычных битов, которые могут представлять лишь значения «0» или «1», но не то или другое сразу, кубиты обладают одним довольно странным свойством, которое называется «суперпозиция». Оно означает, что лежащий в основе кубита фотон может вращаться по всем осям — одновременно. То есть кубит может в моменте представлять значение и 0, и 1, и любое их сочетание. Не спрашивайте меня, как именно, это может объяснить разве что профессор квантовой физики, да и то не каждый день.

Основанные на фотонах квантовые компьютеры используют различные состояния квантовых частиц, чтобы получить так называемые «квантовые биты» (кубиты). Например, фотон, который вращается по вертикальной оси, может обозначать «1», а при вращении по горизонтальной оси фотон будет обозначать «0». В отличие от обычных битов, которые могут представлять лишь значения «0» или «1», но не то или другое сразу, кубиты обладают одним довольно странным свойством, которое называется «суперпозиция». Оно означает, что лежащий в основе кубита фотон может вращаться по всем осям — одновременно. То есть кубит может в моменте представлять значение и 0, и 1, и любое их сочетание. Не спрашивайте меня, как именно, это может объяснить разве что профессор квантовой физики, да и то не каждый день.

Это свойство приводит к коренным различиям между обычными и квантовыми вычислениями. Обычный компьютер может выполнить всего одну операцию за один раз. А квантовый компьютер (теоретически) за то же время выполнит миллионы вычислений. То есть при переходе к квантовым вычислениям вычислительная мощность должна существенно возрасти. Однако квантовые вычисления также имеют свои ограничения.

Когда журналисты пишут нечто вроде: «В этом помещении металлические ящики размером с комнату гасят все электромагнитные колебания. Именно здесь Агентство Национальной Безопасности ускоренно строит свой компьютер. Против него — ничто все шифры, которые используются в медицине, страховании, бизнесе, финансах, разведке и военном деле», это заставляет людей думать, что не за горами конец криптографии, какой мы её знаем. Но, к счастью, это не соответствует действительности.

Атака перебором: силенок не хватитРассмотрим атаку, которая приходит на ум большинству людей при упоминании квантовых компьютеров — атаку путём простого перебора (bruteforce). Это значит, что вы раз за разом пробуете все возможные ключи, пока не получите правильный. Если у вас есть достаточно времени, вы можете подобрать любой пароль. Проблема состоит в том, что при обычных вычислениях потребуются многие миллиарды, нет, триллионы лет вычислений самого новейшего суперкомпьютера, чтобы получить нужный ключ путём перебора. Но, может быть, квантовый компьютер сделает это быстрее?

Обратимся к книге известного эксперта Брюса Шнайера «Прикладная Криптография»:

Одно из следствий из второго закона термодинамики состоит в том, что для представления единицы информации нужно определённое количество энергии.Запись единичного бита путём изменения состояния системы потребует энергии не менее чем kT, где «T» это абсолютная температура системы и «k» это константа Больцмана.

При постоянной k = 1.38×10-16 эрга/°Кельвин, и средней температуре во Вселенной в 3.2° Кельвина, наш идеальный компьютер будет работать при 3.2°K. При этом он будет потреблять 4.4×10-16 эрга каждый раз, когда он изменит состояние одного бита. Запуск компьютера при температурах более низких потребует дополнительного расхода энергии для теплового насоса.

Годовая энергия, излучаемая Солнцем, равняется 1.21×1041 эрга. Этого достаточно, чтобы обеспечить 2.7×1056 переключений бита идеального компьютера; то есть, этого достаточно для перебора 187-битного шифрования за год. Хорошо. Предположим, мы построим сферу Дайсона вокруг Солнца и будем улавливать и копить ВСЮ солнечную энергию 32 года подряд, без каких любо потерь. В этом случае, мы сможем обеспечить энергией компьютер, который позволит нам досчитать до 2192. Заметим, что это мы просто перебираем биты. У нас не останется энергии ни на что другое, чтобы совершать с этими битами хоть какие-либо полезные вычисления.

Предположим, мы не ограничимся и нашим Солнцем. Обычная сверхновая дает что-то вроде 1051 эрг (при этом в сотни раз большее количество энергии выделяется в виде нейтрино, её мы не учитываем из-за практических сложностей конвертации этой энергии). Если вся эта энергия пойдёт на одну сверхбольшую вычислительную оргию, мы сможем перебрать 219-битный ключ полностью, от начала и до конца.

Эти цифры не имеют ничего общего с технологией реальных устройств; это просто максимум перебора при идеальной эффективности, которую позволяют нам законы термодинамики. Они показывают нам, что атака перебором на 256-битный ключ неосуществима, пока компьютеры делаются из обычной материи и находятся в нашем пространстве.

Таким образом, если даже нам удастся собрать всю без остатка энергию, которая выделяется при взрыве Сверхновой, и всю без остатка направить её в наш идеальный компьютер — нам не удастся получить подбор даже одного обычного 256-битного ключа шифрования.

Речь, однако, не идет о простом переборе — атака на коммерческие алгоритмы шифрования подразумевает атаку на лежащую в их основе математику.

Подрываем основы математикиСегодня большинство алгоритмов шифрования с открытым ключом опираются на алгоритм «целочисленной факторизации» (RSA) или «дискретные логарифмы» (DSA, а также криптография на эллиптических кривых). В 1994 математик Питер Шор продемонстрировал эффективный квантовый алгоритм для решения задач факторизации и вычисления дискретных логарифмов. Этот алгоритм позволит довольно эффективно раскрывать шифрование с открытым ключом при использовании квантового компьютера. Но это не относится ко всем видам криптографии. Скажем, криптография с симметричным ключом, а также криптографические функции хэшированиянаходятся вне зоны действия квантовых алгоритмов поиска.

Биткойн использует сразу несколько криптографических алгоритмов: алгоритм цифровой подписи на эллиптической кривой (ECDSA) для подписи транзакций и две хэширующие функции — SHA-256 и RIPEMD160. Если АНБ в итоге преуспеет в создании применимого для нужд криптографии квантового компьтера, ECDSA будет скомпрометирован, в то время как SHA-256 и RIPEMD160 по-прежнему сохранят свои защитные функции.

Хорошие новости состоят в том, что ECDSA, если он будет скомпрометирован, можно сравнительно легко заменить чем-то другим. Гораздо хуже, если удастся подобрать ключ к SHA-256. Напомним, что согласно устройству сети Биткойн, именно SHA-256 используется в процессе Биткойн-майнинга.

На сегодняшний день, миллиарды долларов вложены в чипы, которые не делают ничего, кроме вычислений SHA-256. Если SHA-256 потеряет актуальность, такие востребованные сейчас чипы и основанные на них ASIC-майнеры станут просто никому не нужным железом. Катастрофические последствия возникнут, если это произойдёт внезапно, и ни у кого не будет времени подготовиться. Ведь безопасность сети Биткойн полагается на сложность и дороговизну проведения атаки, позволяющей захватить 51% вычислительной мощности сети. Внезапная замена хэш-функции (скажем, на Scrypt, или что-то другое) приведет к серьезному падению безопасности сети на время переходного периода.

Но хотя (теоретически) какие-то угрозы для SHA-256 и могут существовать, применение квантовых компьютеров, к счастью, к ним совершенно не относится.

Шеф, усё пропало?Давайте вернёмся к ECDSA, который может быть теоретически взломан достаточно мощными квантовыми компьютерами. Этот алгоритм генерирует пару ключей: закрытый/открытый ключ.

Пользуясь Биткойном, вы держите свой закрытый ключ в секрете и используете его только для подписи своих транзакций. Эта подпись свидетельствует для биткойн-сети, что биткойны пытается перевести именно законный владелец данного биткойн-адреса. Сеть проверяет вашу подпись, сравнивая её с открытым ключом. Работающий мощный квантовый компьютер теоретически позволит АНБ получить ваш закрытый ключ из открытого ключа. Так что же — это значит, что АНБ может добраться до наших биткойнов?! Не совсем так.

В случае Биткойна, ваш «открытый ключ» изначально не является таким уж открытым. Вместо него используется так называемый «биткойн-адрес», который представляет собой лишь хэш открытого ключа. Предоставляя свой биткойн-адрес другим людям, чтобы они вам отправили средства, вы даёте им только хэш вашего открытого ключа, но не сам ключ. Хэш — это результат работы криптографической функции хэширования. Данная функция является односторонней и не может быть взломана квантовым компьютером.

Мы называем эту функцию односторонней, так как она не дает возможность получить исходную информацию на основе выходной. Нечто вроде шифрования чего-либо, после чего ключ от шифра теряется. Чтобы показать это, давайте подсчитаем хэш RIPEMD160 фразы «Привет Мир”.

Привет Мир ==> a830d7beb04eb7549ce990fb7dc962e499a27230

Адрес биткойна рассчитывается путем пропускания вашего открытого ключа сразу через несколько криптографических функций хеширования:

![[IMG]](/800/600/https/bitnovosti.com/wp-content/uploads/2014/07/address.png)

Проще говоря, атакующий с мощным квантовым компьютером может получить закрытый ключ из открытого ключа, но не может получить сам открытый ключ из биткойн-адреса. Ведь биткойн-адрес проходит через несколько однонаправленных хэш функций, устойчивых против квантовых вычислений.

Однако вы все же должны однажды транслировать ваш открытый ключ в сеть — когда вы подписываете транзакцию. Иначе сеть не сможет подтвердить сделку, ведь нет никакого другого способа проверить вашу подпись. Это, однако, не конец света — это говорит лишь о том, что гипотетический квантовый компьютер АНБ превращает все биткойн-адреса в одноразовые.Всякий раз при совершении транзакции вам придётся отправлять все оставшиеся биткойны на новый адрес, ведь открытый ключ старого становится при транзакции известен, и теоретически может быть взломан.

Если вы не переместите баланс с этого прежнего адреса, АНБ может при помощи квантового компьютера подобрать к нему секретный ключ и украсть всё, что на нём есть. Хотя это и будет не совсем удобно для пользователей, биткойн-разработчики в любом случае получат достаточно времени, чтобы заменить ECDSA на одну из устойчивых к квантовым расчётам схем цифровой подписи, например, подпись Лэмпорта.

Морально Квантово устойчивые подписиВ этом разделе немало технических подробностей. Надеюсь, они не будут слишком сложны для начинающих. Существует несколько различных типов устойчивого к квантовым расчётам шифрования с открытым ключом: на основе матрицы, на основе кода, многомерные квадратичные функции, и функции хэширования. Как я уже упоминал, предполагается, что функции хэширования окажутся квантово устойчивыми. Это дает нам возможность построить устойчивую к квантовым вычислениям замену для ECDSA с использованием только функций хэширования. Поскольку эти функции близки и привычны любому биткойн-майнеру, давайте взглянем для начала на основанные на хэшировании системы. Это интересно ещё и тем, что их сравнительно легко понять, а описанные ниже функции хэширования широко используются на практике.

Схема одноразовой подписи Лэмпорта (LOTSS)Для начала мы возьмем хэширующую функцию длиной в 160-бит, чтобы обеспечить должную безопасность. RIPEMD160 или SHA-1 вполне подойдут. Чтобы получить пары открытый/закрытый ключ, мы создадим 160 пар случайных чисел (320 чисел всего). Этот набор случайных чисел будет служить нашим секретным ключом.

Пара# Закрытый ключ1 e9e515b332cf1ce01299497e9e94b7df353ff022ce56dcfdb7038e6ab0b37c383dbfda8cb45d60ea2 811f71c5cf7639a40df7b9b187bf768016791cf81094b13455a133d2d11898cfa30916e12be3e0ab… …159 bc6a1eb98148850dd2b32ae632005f5472c06a70c10f4ac3d645d891d9b5dc0fa0b7294ad14ac3df160 585801c9da7ce0d562f375338b456ba9f10be3f63c3363ed7273f1ef9c1aed3fc5a7433002b668f8Теперь, генерируем открытый ключ. Для этого мы возьмём хэш RIPEMD160 каждой из 320 случайных чисел (я сократил их наполовину так, чтобы они поместились в таблице).

Пара# Закрытый ключ Открытый ключ1 e9e515b332cf1ce01299ce56dcfdb7038e6ab0b3 d7c3e127380fbbbe37b94ddf29fb200aa0fd90b12 811f71c5cf7639a40df71094b13455a133d2d118 f84a8e5a0dce682e48c54a88310f694329b9ab97… … …159 bc6a1eb98148850dd2b3c10f4ac3d645d891d9b5 7d5c0e19c4dc9077be6cffbbe97612e581f073b6160 585801c9da7ce0d562f33c3363ed7273f1ef9c1a 38ed36c30ee72c95c598a546f885e8210c61767dА сейчас мы подпишем некий текст подписью Лэмпорта. Для этого мы сначала создадим дайджест этого текста, хэшировав его с помощью RIPEMD160 (в Биткойне используется этот же алгоритм для хэширования транзакции), и транслируем полученный результат в двоичный код. Мы и в этот раз используем «Привет Мир» в качестве примера.

Привет Мир ==> a830d7beb04eb7549ce990fb7dc962e499a27230 ==> 1010100000110000110101111011111010110000010011101011011101010100100111001110100110010000111110110111110111001001011000101110010010011001101000100111001000110000

Далее мы последовательно сопоставим двоичные цифры полученного кода с парами чисел из закрытого ключа (предыдущая таблица). Если бит равен 0, мы добавим первое число к цифровой подписи, а если он равен 1, то второе.

Пара# Дайджест Открытый ключ Подпись1 1 e9e515b332cf1ce01299ce56dcfdb7038e6ab0b3 ce56dcfdb7038e6ab0b32 0 811f71c5cf7639a40df71094b13455a133d2d118 811f71c5cf7639a40df7… … … …159 0 bc6a1eb98148850dd2b3c10f4ac3d645d891d9b5 bc6a1eb98148850dd2b3160 0 585801c9da7ce0d562f33c3363ed7273f1ef9c1a 585801c9da7ce0d562f3Наконец, чтобы проверить действительность подписи, мы сначала создадим дайджест текста, используя описанную выше процедуру. После этого надо взять хэш каждого из 160 чисел в цифровой подписи при помощи RIPEMD160. Наконец, достаточно сравнить эти хэши с соответствующими числами из открытого ключа — если они совпадают, то цифровая подпись правильная.

Пара# Хэш подписи Дайджест Открытый ключ1 4ddf29fb200aa0fd90b1 1 d7c3e127380fbbbe37b94ddf29fb200aa0fd90b12 f84a8e5a0dce682e48c5 0 f84a8e5a0dce682e48c54a88310f694329b9ab97… … … …159 7d5c0e19c4dc9077be6c 0 7d5c0e19c4dc9077be6cffbbe97612e581f073b6160 38ed36c30ee72c95c598 0 38ed36c30ee72c95c598a546f885e8210c61767dВот мы и добились желаемого — получили схему цифровой подписи, устойчивую к квантовым вычислениям. При этом мы использовали только хэш-функции.

Только тот, у кого есть доступ ко всем 320 случайным цифрам приватного ключа, сможет генерировать цифровую подпись, хэши которой совпадут с числами из открытого ключа, определяемыми дайджестом текста. Правда, на практике использование этой схемы сталкивается с проблемами. Во-первых, как следует из названия, схема одноразовой подписи Лэмпорта может использоваться только один раз. Причина этого в том, что вы по сути теряете половину секретного ключа с каждой подписью. Если вы подпишете несколько сообщений одним ключом, то полностью скомпрометируете свою подпись. Так как мы рассматриваем этот алгоритм применительно к Биткойну, то каждый биткойн-адрес можно будет использовать только один раз, увы.

Не меньшей проблемой является то, что размеры ключей и подписи крайне велики. И закрытый, и открытый ключ занимают аж по 6400 байтов. Сравните — 32 и 64 байта для закрытого и открытого ключей ECDSA. И подпись занимает 3200 байтов, а не 71-73 байта. Биткойн уже и так имеет проблемы с масштабируемостью. Повышение размеров ключа и подписи только усугубит эту проблему.

Правда, приватный ключ Лэмпорта можно значительно уменьшить в размере, используя генерацию случайных цифр из одного набора. Для этого мы используем RIPEMD160 (размер набора + n), где n первоначально установлено в 1 и последовательно увеличивается до 320.

К сожалению, размер закрытого ключа не настолько важен, как размер открытого ключа и подписи. Существует ещё одна подобная схема одноразовой подписи под названием «подпись Винтерница». Она имеет потенциал для снижения размера ключа, но не за счёт снижения сложности хэширующих операций. К счастью, это ещё не всё, что у нас есть.

Схема подписи Мёркле (MSS)Схема подписи Мёркле объединяет в себе схему одноразовой подписи (неважно, схему Лампорта или Винтерница) с деревом Мёркле (также известным как дерево хэшей). Это позволяет нам подписать одним открытым ключом несколько сообщений, не создавая ущерба их безопасности. Давайте посмотрим, как это работает.

Мы начнём с создания пар ключей Лампорта. Количество ключей, которые нам понадобится, будет равно числу подписей, которые мы хотим получить из одного открытого ключа. Давайте, например, возьмём восемь подписей. Затем мы вычислим дерево Мёркле с помощью каждого из восьми открытых ключей Лампорта. Чтобы сделать это, объединим открытые ключи попарно. Затем полученные хэши перемешиваются и хэшируются снова. Этот процесс чем-то похож на определение победителя футбольного чемпионата.

![[IMG]](/800/600/https/bitnovosti.com/wp-content/uploads/2014/07/merkle-tree.png) Хэш находится на самом верху дерева (дерева Мёркле), в то время как корнем дерева является открытый ключ Мёркле. Это заметно сокращает размер открытого ключа — с 6400 байтов, необходимых для подписи Лампорта до длины одного RIPEMD160 хэша — 20 байт.

Хэш находится на самом верху дерева (дерева Мёркле), в то время как корнем дерева является открытый ключ Мёркле. Это заметно сокращает размер открытого ключа — с 6400 байтов, необходимых для подписи Лампорта до длины одного RIPEMD160 хэша — 20 байт.

Для расчёта подписи, вам нужно выбрать пару ключей Лампорта и подписать послание дайджестом, так же, как и раньше. На этот раз, сопоставляя подпись Лампорта с одним из листьев дерева Мёркле, мы доберемся до открытого ключа, то есть до корня дерева.

![[IMG]](/800/600/https/bitnovosti.com/wp-content/uploads/2014/07/merkle-signature.png) Для схемы, приведённой выше, подписью будет:

Для схемы, приведённой выше, подписью будет:

sig′||H(Y[i=2])||A[0]||auth[0]||A[1]||auth[1]||A[2]||auth[2]||A[3]

Для проверки подписи Мёркле достаточно просто проверить подпись Лампорта, а затем убедиться, что хэш листьев дерева Мёркле соответствует хэшу публичного ключа. Если это так, подпись действительна.

У данной схемы есть ряд преимуществ по сравнению с LOTSS. И открытый, и закрытый ключи сокращены с 6400 байт до 20 байт. Таким образом, вы можете создать несколько подписей для одного открытого ключа.

Но есть небольшая и важная поправка. Чем больше сообщений вы хотите подписать вашим открытым ключом, тем большее дерево Мёркле вам нужно. Чем больше размер дерева, тем больше размер подписи. В конце концов, подпись станет непрактично большой. Особенно это актуально в случае использования для Биткойна. Это приводит нас к финальной версии криптографии, устойчивой к квантовым расчётам. Давайте, наконец, обсудим её.

Святой Грааль криптографии: CMSS/GMSSУстойчивая к квантовым расчётам криптография MSS известна уже более 30 лет. Она, по сути, осталась невредимой, несмотря на интенсивный криптоанализ. Однако большинство улучшений этой схемы произошли в последние пять лет. Наиболее перспективно выглядят две схемы парной подписи, разработанные группой Дахмена, Клицевич и Бахмана.

![[IMG]](/800/600/https/bitnovosti.com/wp-content/uploads/2014/07/9783540887010.jpg) Эти схемы — улучшенная схема подписи Мёркле (CMSS) и обобщённая схема подписи Мёркле (GMSS).

Эти схемы — улучшенная схема подписи Мёркле (CMSS) и обобщённая схема подписи Мёркле (GMSS).

Поскольку эти исследования криптографов довольно новые, в популярной литературе и на Википедии они пока толком не освещены. Для особо упорных, ссылки на академические исследования вы можете найти здесь и здесь. Двое из криптографов, разрабатывавших эти схемы подписи, являются авторами учебника по криптографии, устойчивой к квантовым расчётам.

Как CMSS, так и GMSS имеют расширенную устойчивость подписи в сочетании с разумным временем проверки и разумной длиной подписи. GMSS предлагает схему с 280 подписями, зато имеет более низкую производительность в сравнении с CMSS. Задача решается разбиванием на отдельные деревья Мёркле с 2n листьев. Подпись из корня дерева используется для подписи открытого ключа, а ключ используется для создания по тому же принципу следующих деревьев.

![[IMG]](/800/600/https/bitnovosti.com/wp-content/uploads/2014/07/generalized-merkle-signature-scheme.png) Мне кажется, что любая их вышеприведенных схем в состоянии заменить ECDSA в мире, где уже есть полностью функциональный квантовый компьютер. Но почему бы не пойти дальше — мы можем реализовать это прямо сейчас и не ждать, пока АНБ приготовит нам сюрприз?

Мне кажется, что любая их вышеприведенных схем в состоянии заменить ECDSA в мире, где уже есть полностью функциональный квантовый компьютер. Но почему бы не пойти дальше — мы можем реализовать это прямо сейчас и не ждать, пока АНБ приготовит нам сюрприз?

Будут ли данные схемы практичными в использовании? Давайте сделаем небольшое сравнение. Взглянем на время (t) и требования к памяти (m) для каждого алгоритма. CMSS имеет варианты 220, 230, и 240 , а вот GMSS может обеспечить длину подписи в 240 и 280.

Я бы предложил 240 и даже 230, этого будет вполне достаточно для Биткойн. Просто не могу представить кого -либо, кому понадобится совершать миллиарды и даже триллионы транзакций с одного биткойн-адреса. Также GMSS можно оптимизировать для ускорения времени верификации, правда, это на 25% увеличит размер подписи.

mPrivKey mPubKey mSig tKeygen tSign tVerifyECDSA 32байт 64 байт 71-73 байт 9.6 миллисекунд 100 миллисекунд 8.53 миллисекундCMSS20 1900 байт 46 байт 2128 байт 4.1 секунд 12.5 миллисекунд 2.0 миллисекундCMSS30 2788 байт 46 байт 2328 байт 2 минут 17.0 миллисекунд 2.0 миллисекундCMSS40 3668 байт 46 байт 2528 байт 62.3 минут 21.7 миллисекунд 2.0 миллисекундGMSS40 1640 байт 20 байт 1860 байт 723 минут 26.0 миллисекунд 19.6 миллисекундGMSS40′ 1680 байт 20 байт 2340 байт 390 минут 10.7 миллисекунд 10.7 миллисекундТаким образом, мы видим из таблицы, что CMSS и GMSS обеспечивают лучшую производительность, чем ECDSA по таким параметрам как размер публичного ключа и время подписи. Тем не менее, те критичные для нас переменные, которые влияют на масштабируемость системы и размер подписи, не работают так хорошо, как нам хотелось бы. Время проверки у CMSS заметно лучше, чем у ECDSA. Похожие показатели времени проверки и оптимизированного варианта GMSS. Это реально может улучшить масштабируемость. А вот размер подписи у обеих определённо вызывает вопросы. Рассмотрим некоторые очень грубые оценки: в то время как размер транзакции сейчас — около 500 байт, CMSS или GMSS будет занимать около 4000 байт. Это означает, что для нас все новые транзакции блокчейна увеличатся на 700%. Блокчейн на сегодняшний день и так уже занимает 12.7 гигабайт.

Выдержит ли Биткойн такое большое счастье?Если бы Биткойн использовал эти схемы с самого начала, его база прямо сейчас весила бы аж 100 гигабайт. При этом размер подписи и размер ключа примерно одинаковы у всех квантово-устойчивых схем, так что нам не удастся много выиграть, прибегнув к альтернативам алгоритмам хэширования.

Прошу заметить также, насколько велико при использовании GMSS время генерации кошельков. Полностью загрузите компьютер на целых 24 часа и вам удастся генерировать только 3 биткойн адреса. И это в случае использования оптимизированного варианта алгоритма, с увеличенными подписями!

Однако в этом есть и положительная сторона — подобного рода схема будет крайне устойчива к bruteforce-атакам (подбору ключей). Думаю, ускорить эти операции нам сможет помочь специальное ASIC-оборудование. А вот у CMSS показатели генерации кошельков не настолько уж плохи.

Так что, другими словами, Биткойн не может начать прямо сейчас использовать одну из этих схем цифровой подписи, если мы не хотим серьезно проиграть в производительности и масштабируемости системы. Потребуется дополнительная работа по оптимизации этих схем специально по объему цифровой подписи. Впрочем, возможно, что ко времени появления действительно полноценно работающих квантовых компьютеров закон Мура ещё во много раз удешевит стоимость хранения и обработки компьютерной информации, и пугающие нас сотни гигабайтов блокчейна будут помещаться на спичечной головке. Благодаря этому CMSS, GMSS и другие типы криптографии, устойчивой против квантового компьютера, удастся легко внедрить в Биткойн. Ну а до тех пор — нам не стоит слишком уж беспокоиться о действиях АНБ.

Источник: bitcoinnotbombs.com Автор: Chris

bitalk.org

Блокчейн, биткоин и квантовый компьютер

История с технологией блокчейн мне чем-то напоминает ситуацию с квантовым компьютером. Квантовые компьютеры обладают огромным потенциалом, способны решать (некоторые) задачи со скоростью, немыслимой для современных компьютеров. Кто-то уже начал их производить и даже продавать. Правда народ так и не может разобраться, то, что продается, это действительно уже квантовый компьютер или еще нет? В итоге мы имеем технологию с теоретически огромным потенциалом, и с практически нулевой реализацией.

Биткоин (первый раз о нем я писал в 2013 году), со своим невероятно быстро растущим курсом, привлек всеобщее внимание к другой технологии - блокчейн, на которой он построен. Многообещающая технология гарантирует перевернуть наш мир, избавить от банков, государств, подарить всем свободу, братство и равенство и т.д. и т.п.

Что такое блокчейн?

Поясню на примере очень коротко и грубо. Думаю вы все знаете, что информация о ваших банковских счетах, административных штрафах, недвижимости и т.п. хранится в виде цифровых записей в компьютерных базах данных. Теоретически (да и практически, не будем лукавить) запись в базе данных можно изменить почти бесследно. Если нет оригинала бумажного документа, то доказать что-то будет сложно или невозможно. Чтобы защититься от этого можно использовать электронно-цифровые подписи (ЭЦП). Это специальная процедура, в ходе которой на основании содержимого документа рассчитывается определенный код, который записывается в конце документа. Если содержимое поменять, то проверка кода покажет, что появилась ошибка.

Однако данная процедура никак не защищает от случая, когда электронный документ/запись в базе данных вообще удалили. Проверить то нечего. (с) Нет тела - нет дела.

Технология блокчейна (цепочка блоков) при подписывании следующего документа не только анализирует его содержимое, но и берет в анализ некую "электронную подпись" предыдущего документа. Таким образом выстраивается непрерывная цепочка, которую легко проверить. Если злоумышленник попытается удалить или изменить любой документ в цепи, пересчет цепочки выявит ошибку.

Еще раз повторюсь, это весьма условное представление блокчейн, на самом деле там все немного сложнее и интереснее, но основной принцип остается - каждая последующая запись содержит информацию о предыдущей и все записи до самого начала проверяемы.

Умные контракты

Блокчейн гарантирует высокую вероятность сохранности всех операций в неизменном виде, но разработчики пошли дальше и внедрили такую хитрую вещь, как "умные контракты". Умный контракт - это программный код, который описывает какой-то договор и выполняется автоматически, при достижении заданных условий.

Теоретически "умный контракт" позволяет вам избавиться от рисков при работе с контрагентом или банком. Например, можно создать такой "контракт" - "При поступлении Зарплата на счет Соболев В. отправить 20% Зарплата Игорю, 20% Зарплата Андрею, 60% Зарплата Александре" и разместить его в системе. При этом нет такого участника системы, который сможет нарушить работу этого контракта. Даже автор не сможет остановить его, если заранее не догадался прописать такой механизм.

Самой известной платформой для реализации смарт-контрактов и собственных сервисов на базе блокчейн является Эфириум, разработанная Виталиком Бутериным, переехавшим с родителями в 6-летнем возрасте из России в Канаду.

Практическое применение блокчейн

Сейчас блокчейн в 99% случаев такой же маркетинговый инструмент, как "облака", "бигдата", "интернет вещей". Маркетологи в ИТ заканчивали те же заведения, что и маркетологи модной одежды или автомобильной индустрии. В итоге, только ленивый вендор не предлагает что-нибудь с технологией блокчейн. Майкрософт встраивает блокчейн в Asure, IBM предлагает готовые проекты по отслеживанию цепочек поставки товаров, Oracle рассказывает о контроле за бриллиантами, Cisco пока ограничивается участием в альянсах

Фактически же, единственное реальное и успешное применение технология блокчейн нашла в криптовалютах, типа биткоина. Да и то, говорить об успешности и реальности пока рано, слишком уж все это дело пахнет финансовой пирамидой.

Эксперты видят перспективы применения блокчейн в первую очередь в качестве замены реестров документов в различных госструктурах - реестры движимого или недвижимого имущества. Комерсанты создают свои мини-криптовалюты заменяя бонусные схемы. Однако все эти проекты не учитывают одну важную особенность...

Распределенные вычисления. Децентрализация.

Одной из ключевых особенностей проектов Биткоин, Эфириум и других, является децентрализация всех вычислительных операций и хранения данных.

Представим, что мы внедрили блокчейн в какой-то компании, госоргане. Теоретически раньше злоумышленник мог изменить или удалить запись в базе данных, теперь незаметно он это сделать не может, так как проверка следующей записи после откорректированной сразу выявит ошибку. Но! Если вы владелец сервера и вся база данных находится в вашем распоряжении, что мешает вам потратить немного времени и пересчитать все записи после корректируемой? Подправили, пересчитали, все отлично, математика сходится, никаких проблем (почти).

Чтобы этого не произошло, современные блокчейн-проекты позволяют каждому участнику проекта иметь актуальную копию базы данных. Я бы даже сказал, что термин "копия" не совсем уместен, так как копия предполагает наличие оригинала, а оригинала в такой схеме нет. Оригиналом (грубо) признается база, которая есть у большинства. В этой схеме даже если один участник попытается подправить и пересчитать свою базу, все остальные просто откажутся с ней работать. По этой же причине нет и единого сервера, на котором крутятся все транзакции. Все вычисления распределены среди участников системы и при правильном построении захватить контроль над системой практически невозможно.

В чем бизнес?

ИТ-ишники могут заработать на внедрении. Всегда найдется группа особо параноидальных товарищей, которым можно нагнать жути предложить встроить блокчейн в 1С-ку, чтобы бухгалтер не мог подправить старые проводки. Тем более, что в 1999 году мы уже имели успешный опыт "нагнетания" проблемы 2000 и даже кто-то на этом поднял немного денег. Большой объем работы открывается в госсекторе и крупных корпорациях, где блокчейн можно встраивать в любой процесс, сопровождающийся накоплением записей. Дополнительный доход будет от тех же корпораций, когда они будут обращаться с просьбой "пересчитать базу, чтобы исправить косяки". Однако в госсекторе или в нацкомпаниях мы вряд ли увидим полноценный децентрализованный блокчейн.

Может быть технология применима в частном бизнесе? Поиск не дает каких-либо успешных примеров. На кикстартере нашел всего 12 проектов на момент написания статьи по ключевому слову blockchain, из них 9 проектов не собрали денег, оставшиеся 3 тоже на нуле. Как-то не похоже на прорывную технологию будущего.

Не хочу показаться ретроградом, но пока не могу понять, как можно получать прямой доход, если ты запустил распределенную систему, которая работает независимо от тебя и хранит данные на компьютерах пользователей, тебе неподконтрольных? Абонентская плата за доступ к клиентскому приложения? Подписка? Сервисные контракты? Возможно мне не хватает масштаба мышления или фантазии, может быть кто-нибудь из читателей уже задумывался над этим вопросом?

Смотри также разделы: Технологии Тэги: #ИТ. Подписаться на новости сайта: Электропочта -- Telegram -- Facebook -- YouTubevsobolev.com

Квантовый компьютер убьёт биткоин. Как я создаю безопасный блокчейн

Если вам кажется, что квантовая физика не сильно касается вашей жизни, вы очень-очень ошибаетесь. Как только мир пережует и проглотит понятие блокчейна, во всю силу развернется и его убийца – мощный квантовый компьютер. Соавтор разработки технологии квантового блокчейна, научный сотрудник РКЦ Алексей Федоров рассказал KYKY о своём «безопасном» детище, уязвимости нынешнего блокчейна, а также о том, что будущее – за квантовой физикой и биотехнологиями. И, кстати, оно уже наступает.

Что вообще такое квантовый блокчейн

КYКY: СМИ пишут о появлении квантового блокчейна – в чём его суть? Если я правильно понимаю, вы создали некую сеть – защищенную базу данных на основе квантовых компьютеров?

Алексей Федоров: Блокчейн — это технология для создания распределенных баз данных, которые криптографически защищены от несанкционированной модификации. В своей работе блокчейн использует несколько криптографических технологий, в частности, электронно-цифровую подпись для проверки авторства транзакций, а также криптографических хэш-функций для формирования блоков. Для электронно-цифровой подписи в большинстве блокчейнов для защиты используются криптографические алгоритмы с открытым ключом. Криптография с открытым ключом базируется на односторонних математических функциях — операциях, которые просто выполняются в одну сторону, но сложно в обратную. Например, факторизация — разложение числа на простые множители: перемножить два простых числа просто, но узнать, из каких простых множителей состоит данное число, тяжело даже с использованием мощных классических компьютеров.

На эту тему:«С плохим характером отбор в космонавты не проходят». Беседа с популяризатором космонавтики

На эту тему:«С плохим характером отбор в космонавты не проходят». Беседа с популяризатором космонавтикиВ середине девяностых Питер Шор показал, что если использовать для задачи факторизации не классические компьютеры, а квантовые, то задача решается намного быстрее. Квантовые компьютеры — это устройства, которые для проведения вычислений используют феномены квантовой механики — например, принцип суперпозиции, который позволяет квантовым объектам быть одновременно во всех возможных состояниях. На языке компьютеров это означает, что квантовые биты — кубиты — могут находиться одновременно в состоянии 0 и 1, тогда как классические биты могут быть либо 0, либо 1. Квантовые компьютеры сейчас активно развиваются, их строят такие гиганты, как Google, IBM, Microsoft и Intel, но их мощности пока недостаточно, чтобы взламывать использующиеся криптографические алгоритмы – тем не менее, гипотетически они на это способны. Из этого следует, что большинство инструментов, которые мы используем повсеместно, не только в блокчейне, а еще и при защите данных в интернете, в интернет-банке, мессенджерах, будут уязвимы, когда появится квантовый компьютер.

Идея нашего квантово-защищенного блокчейна состоит в том, чтобы сделать другую квантовую технологию — квантовые коммуникации — центральным элементом защиты технологии блокчейна. Квантовые коммуникации (или, более точно, квантовое распределение ключей) — это метод защиты данных, гарантирующий защищенность на уровне законов физики, а не на каких-либо предположениях о сложности математических задач, как в случае криптографии с открытым ключом. Тем самым квантовый блокчейн становится неуязвимым к атакам с квантовым компьютером.

Кому это пришло в голову и чем угрожает обычному блокчейну

КYКY: Как вы пришли к этому открытию?

А.Ф.: В Российском квантовом центре (РКЦ) есть проект по развитию квантовых коммуникаций под руководством Юрия Курочкина. Юрий и я раньше работали в группе «Квантовая оптика» под руководством Александра Львовского, одного из наиболее известных специалистов в этой области. Несмотря на то, что работа в группе была направлена на изучение фундаментальных аспектов квантовых технологий, мы с Юрием постоянно думали о квантовых коммуникациях. При этом Юрий — экспериментатор, а я занимаюсь теорией, так что мы обсуждали очень много разных идей.

На эту тему:Знаете ли вы физику? Тест от доцента мехмата БГУ

На эту тему:Знаете ли вы физику? Тест от доцента мехмата БГУКогда в РКЦ под руководством Юрия стартовал самостоятельный проект по квантовым коммуникациям, у нас активно начала расти команда. К ней присоединились очень талантливые теоретики, математики и программисты. После того, как мы показали работоспособность технологии квантовых коммуникаций в городских условиях, а также построили квантовую сеть, начали думать, для чего она могла бы быть использована. В голову пришел блокчейн, поскольку тогда к этой технологии рос интерес со стороны сообщества. В итоге пришла идея — нужно соединить квантовые коммуникации и блокчейн. Я рассказал об этом Юрию, Евгению Киктенко и Антону Трушечкину, которые играют ведущую роль в теоретической части проекта, а также Александру Львовскому и Руслану Юнусову (директору РКЦ). Мы рассматривали много разных вариантов и предложений. В итоге Александр и Евгений предложили ключевые идеи о протоколе работы квантового блокчейна — использовать сети квантовых коммуникаций для аутентификации. Команда экспериментаторов под руководством Юрия провели эксперимент, а также наши программисты — Николай Пожар и Максим Ануфриев — реализовали программную платформу. Так что проект во всех смыслах совместный, каждый из авторов статьи внес ценный вклад.

КYКY: Некоторые исследователи считают, что через 10 лет квантовые компьютеры будут представлять угрозу для блокчейна, так ли это?

А.Ф: Да, работа этой группы очень интересная и детальная. С учетом предположений, которые выдвинуты в статье, оценка правильная. С другой стороны, предсказывать технологический процесс достаточно тяжело: это может быть 10 лет, а может быть и раньше. Самый главный тезис, который есть как в нашей работе, так и в этой, – квантовый компьютер действительно несет угрозу ключевым элементам технологии блокчейна.

И как будут защищаться данные?

КYКY: Что такое квантовая криптография?

На эту тему:«В церковь хлынуло множество случайных людей и карьеристов, увы, обычная ситуация». Ученый атеист беседует со священником

На эту тему:«В церковь хлынуло множество случайных людей и карьеристов, увы, обычная ситуация». Ученый атеист беседует со священникомА.Ф.: Квантовая криптография, квантовые коммуникации или квантовое распределение ключей — разные термины, описывающие одну технологию. Её суть в том, что квантовые частицы используются для формирования криптографических ключей. При этом используется квантовая природа передаваемых сигналов: злоумышленник, обладая неограниченными вычислительными ресурсами и всеми технологиями, которые не противоречат законам физики, все равно не сможет получить доступ к информации так, чтобы остаться незамеченным. Это обеспечивается законами квантовой механики. Далее полученные квантовым образом ключи можно использовать для классического шифрования. Поэтому термин «квантовое распределение ключей» мне нравится больше, чем «квантовая криптография». Квантовые свойства нужны именно для задачи распределения ключей.

КYКY: В чём главное отличие квантового блокчейна от блокчейна?

А.Ф.: После публикации нашей статьи возникли еще 4-5 предложений о том, как квантовые технологии могут быть использованы для блокчейнов. Поэтому я бы определил квантовый блокчейн как совокупность методов использования квантовых технологий для вычислений. В случае нашего квантового блокчейна — это использование квантовых коммуникаций для защиты данных.

КYКY: Можно ли говорить о том, что эра квантовых вычислительных машин действительно наступила?

А.Ф.: Она наступает постепенно. С появлением в гонке за построение квантовых компьютеров крупных IT-гигантов дело пошло быстрее. Недавно Google анонсировали чип из 72 кубит — это существенный шаг вперед.

КYКY: Сможет ли квантовый компьютер когда-нибудь стать персональным?

А.Ф.: История учит нас тому, что прогнозы относительно технологий редко бывают точными. Возможно, да, возможно, нет. Понятие «персональный» через некоторое время может измениться, и под ним мы будем понимать не фактическое владение, а использование, например, квантовых облачных сервисов.

Почему нам всем пора учить физику

КYКY: Самые важные открытия в квантовой физике за последние 10 лет — это? Ведь для многих людей, квантовая физика и алхимия являются синонимами, что-то на стыке науки и волшебства.

На эту тему:Знаете ли вы математику? Тест от доцента мехмата БГУ

На эту тему:Знаете ли вы математику? Тест от доцента мехмата БГУА.Ф.: Этих открытий так много! Есть и фундаментальные научные достижения, например, экспериментальное обнаружения бозона Хиггса, так и интересные прикладные исследования – например, работы с графеном и другими материалами с нестандартными свойствами. Это всего лишь два поразительных примера, но их, безусловно, гораздо больше.

КYКY: Как изменятся учебники по физике через 10-15 лет?

А.Ф.: В них будет входить больше информации. Думаю, значительно расширится раздел, посвященный квантовой физике. У нас несколько лет назад под руководством Александра Львовского проходил «квантовый кружок» для школьников в Москве. Оказалось, что при определенной подаче материала, ребята начинают достаточно быстро воспринимать язык квантовой физики.

КYКY: Не хотите сделать прогноз? Представьте, мы с вами пишем письмо, которое вскроют через сто лет. Какие достижения квантовой физики будут использоваться в повседневной жизни обычными людьми?

А.Ф.: Мне кажется, что за сто лет мы пройдем гораздо дальше, чем использование достижений квантовой физики в повседневной жизни. Я учился на факультете информационных технологий, но работаю в области физики и вижу, как эти две сферы меняют друг друга последние 10-15 лет. Я думаю, что мы недалеко от новой революции, в которой к квантовым технологиями и информационным технологиям, подключатся биотехнологии. Трудно прогнозировать в какой форме, но, может быть, путем создания квантовых нейроинтерфейсов или квантовых нейроморфных компьютеров. Так что через сто лет, вполне возможно, мое написанное письмо сочтут рудиментарным способом передачи информации и улыбнутся так, как улыбаемся мы, когда читаем предположения ключевых фигур компьютерной революции 60-х годов, веривших, что миру вряд ли нужно будет больше, чем пять компьютеров.

Заметили ошибку в тексте – выделите её и нажмите Ctrl+Enter

vitaly.kyky.org

Встречайте главную угрозу для криптовалют: Квантовые компьютеры | Аналитика

Если вы думаете, что сильнее всего криптовалюты пострадают от контроля властей, то вы ошибаетесь. Самая большая опасность для этой технологической инновации — другая технологическая инновация. Рассказываем, почему современным криптовалютам угрожает развитие квантовых компьютеров.

Используя возможности квантовой механики, компьютеры смогут достичь скорости обработки данных и сложности, значительно превосходящих современные системы. Классические процессоры основаны на системе переключателей, которые могут находиться либо во включенном, либо в выключенном состоянии, представляя 1 и 0.

В отличие от них квантовые компьютеры способны одновременно находиться в обоих положениях — так называемой суперпозиции. Эта способность делает квантовые компьютеры намного быстрее обычных.

Два года назад Google объявила, что разработанный компанией прототип квантового компьютера в 100 млн раз быстрее любого компьютера в ее лаборатории. В 1990-х IBM построила суперкомпьютер Deep Blue, одержавший победу над чемпионом мира по шахматам Гарри Каспаровым. Преимущество Deep Blue обеспечила невероятная скорость работы — он мог просчитывать 200 млн возможных комбинаций в секунду. Квантовый компьютер поднимет это число до 1 трлн.

1/5 AP Photo/Kathy Willens

Технология квантовых вычислений развивается все стремительнее. Первый коммерческий квантовый компьютер был выпущен в 2011 году калифорнийской компанией D-Wave. Его процессор содержал 16 квантовых вычислительных регистров — кубитов. С тех пор лидеры отрасли, такие как IBM и Microsoft, объявили о начале собственных квантовых программ. Подобная тенденция, вероятно, приведет к экспоненциальному росту числа кубитов в процессорах в ближайшие несколько лет.

Квантовые вычисления способны привнести фантастические усовершенствования во многие сферы нашей жизни и решить некоторые из самых сложных проблем, однако от них также исходит потенциальная угроза многим существующим информационным системам. И она наиболее очевидна в криптовалютном пространстве.

Квантовые компьютеры и криптовалюты

Одной из целей создателей криптовалют было формирование безопасной цифровой системы транзакций. Она была разработана с учетом уязвимостей обычных финансовых систем, таких как взломы онлайн-счетов или подделка данных при аутентификации платежей. Инновационная технология блокчейна стала основой системы и позволила воплотить парадигму в жизнь.

Сегодня записи обо всех криптовалютных транзакциях хранятся в блокчейне. Поскольку копии данных распределены по всем пользователям, их практически невозможно изменить. Никакой блок данных невозможно изъять или модифицировать, не повлияв на все другие блоки, что потребовало бы согласия большинства пользователей сети.

В этом смысле блокчейн устойчив к квантовым компьютерам, поскольку рост вычислительной мощности не повлияет на безопасность системы.

Угроза, исходящая от квантовых компьютеров, скорее касается уязвимости персональных криптовалютных счетов, или кошельков. Эти сверхмощные вычислительные машины способны взломать коды пользователей, которые применяются для авторизации транзакций.

Когда пользователь совершает платеж, например, в биткоинах (Bitcoin), объем пересылаемой криптовалюты должен соответствовать неизрасходованной сумме, ранее записанной в блокчейн. Чтобы совершить платеж, пользователь вводит закрытый ключ, связанный с его криптовалютным счетом или адресом.

Обычно эти ключи состоят из 64-значной комбинации букв и цифр. Чтобы похитить биткоины, хакер должен ввести точно такую же комбинацию, связанную с адресом пользователя. До недавнего времени это считалось математически невозможным.

Обычный бинарный компьютер не способен взломать криптовалютный ключ, однако для квантовых машин это не составляет труда из-за невероятной вычислительной мощности. Возможности квантовых компьютеров удваиваются каждые 18 месяцев, и скоро этот сценарий вполне может стать реальностью.

1/5 Сотрудники Научно-технического университета Китая наблюдают за работой квантового компьютера. Zuma\TASS

Но это не означает, что в мире квантовых компьютеров не может быть безопасных цифровых валют. Квантовые процессоры угрожают только современному поколению криптовалют вроде биткоина. Чтобы защитить их, пользователям придется перейти на новые методы аутентификации для авторизации транзакций в сетях на основе блокчейна.

Решением этой проблемы станет появление новых методов криптографии, устойчивой к квантовым вычислениям. Многие компании в отрасли занимаются разработкой широкого спектра таких решений. Некоторые из них основаны на давно открытых математических методах, таких как подписи Лэмпорта, структуры Меркла и разделение секрета.

Время, однако, работает против владельцев криптовалют. В 2016 году Агентство национальной безопасности США опубликовало отчет об угрозе квантовых компьютеров для существующей инфраструктуры кибербезопасности. Авторы отчета пришли к выводу, что пройдут «десятилетия», прежде чем квантовые компьютеры начнут представлять реальную опасность для криптографии на публичных и закрытых ключах.

Однако учитывая темпы развития этой технологии в последние полтора года, выводы АНБ кажутся чересчур оптимистичными. В самом деле, многие эксперты полагают, что угроза возникнет в ближайшие 15 или даже 10 лет.

Пока же владельцам криптовалют можно посоветовать начать подыскивать способы защиты секретных ключей от квантовых компьютеров. Криптовалюты с нами надолго — чего нельзя сказать о безопасности нынешней системы.

Подготовила Тая Арянова

ru.insider.pro