Как выглядит компьютерный вирус. Как выглядит компьютерный вирус. Компьютерный вирус как выглядит

Компьютерные вирусы

Компьютерный вирус - это специально написанная небольшая по размерам программа, которая может "приписывать" себя к другим программам (т.е. "заражать" их),а также выполнять различные нежелательные действия на компьютере. Программа, внутри которой находится вирус, называется "зараженной". Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и "заражает" другие программы, а также выполняет какие-нибудь вредные действия (например, портит файлы или таблицу размещения файлов на диске, "засоряет" оперативную память и т.д.). Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а, скажем, при выполнении определенных условий. После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится, и она работает также, как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной.

Многие разновидности вирусов устроены так, что при запуске зараженной программы вирус остается резидентно, т.е. до перезагрузки DOS, в памяти компьютера и время от времени заражает программы и выполняет вредные действия на компьютере.

Компьютерный вирус может испортить, т.е. изменить ненадлежащим образом, любой файл на имеющих в компьютере дисках. Но некоторые виды файлов вирус может "заразить". Это означает, что вирус может "внедриться" в эти файлы, т.е. изменить их так, что они будут содержать вирус, который при некоторых обстоятельствах может начать свою работу.

Следует заметить, что тексты программ и документов, информационные файлы без данных, таблицы табличных процессоров и другие аналогичные файлы не могут быть заражены вирусом, он может их только испортить.

ПРОЯВЛЕНИЕ НАЛИЧИЯ ВИРУСА В РАБОТЕ НА ПЭВМ

Все действия вируса могут выполняться достаточно быстро и без выдачи каких-либо сообщений, поэтому пользователю очень трудно заметить, что в компьютере происходит что-то необычное.

Пока на компьютере заражено относительно мало программ, наличие вируса может быть практически незаметно. Однако по прошествии некоторого времени на компьютере начинает твориться что-то странное, например:

* некоторые программы перестают работать или начинают работать неправильно;

* на экран выводятся посторонние сообщения, символы и т.д.;

* работа на компьютере существенно замедляется;

* некоторые файлы оказываются испорченными и т.д.

К этому моменту, как правило, уже достаточно много (или даже большинство) программ являются зараженными вирусом, а некоторые файлы и диски - испорченными. Более того, зараженные программы с одного компьютера могли быть перенесены с помощью дискет или по локальной сети на другие компьютеры.

Некоторые виды вирусов ведут себя еще более коварно. Они вначале незаметно заражают большое число программ или дисков, а потом причняют очень серьезные повреждения, например формируют весь жесткий диск на компьютере. А бывают вирусы, которые стараются вести себя как можно более незаметно, но понемногу и постепенно портят данные на жестком диске компьютера.

Таким образом, если не предпринимать мер по защите от вируса, то последствия заражения компьютера могут быть очень серьезными.

РАЗНОВИДНОСТИ КОМПЬЮТЕРНЫХ ВИРУСОВ

Каждая конкретная разновидность вируса может заражать только один или два типа файлов. Чаще всего встречаются вирусы, заражающие исполнимые файлы. Некоторые вирусы заражают и файлы, и загрузочные области дисков. Вирусы, заражающие драйверы устройств, встречаются крайне редко, обычно такие вирусы умеют заражать и исполнимые файлы.

В последнее время получили распространение вирусы нового типа - вирусы, имеющие файловую систему на диске. Эти вирусы обычно называются DIR. Такие вирусы прячут свое тело в некоторый участок диска (обычно - в последний кластер диска) и помечают его в таблице размещения файлов (FAT) как конец файла.

Чтобы предотвратить свое обнаружение, некоторые вирусы применяют довольно хитрые приемы маскировки. Я расскажу о двух из них: "невидимых" и самомодифицирующихся вирусах.

"НЕВИДИМЫЕ" вирусы. Многие резидентные вирусы (и файловые, и загрузочные) предотвращают свое обнаружение тем, что перехватывают обращения DOS (и тем самым прикладных программ) к зараженным файлам и областям диска и выдают их в исходном (незараженном) виде. Разумеется, этот эффект наблюдается только на зараженном компьютере - на "чистом" компьютере изменения в файлах и загрузочных областях диска можно легко обнаружить.

САМОМОДИФИЦИРУЮЩИЕСЯ вирусы. Другой способ, применяемый вирусами для того, чтобы укрыться от обнаружения, - модификация своего тела. Многие вирусы хранят большую часть своего тела в закодированном виде, чтобы с помощью дизассемблеров нельзя было разобраться в механизме их работы. Самомодифицирующиеся вирусы используют этот прием и часто меняют параметры этой кодировки, а кроме того, изменяют и свою стартовую часть, которая служит для раскодировки остальных команд вируса. Таким образом, в теле подобного вируса не имеется ни одной постоянной цепочки байтов, по которой можно было бы идентифицировать вирус. Это, естественно, затрудняет нахождение таких вирусов программами-детекторами.

"ТРОЯНСКИЙ КОНЬ"

Способ "троянский конь" состоит в тайном введении в чужую программу таких команд, которые позволяют осуществить новые, не планировавшиеся владельцем программы функции, но одновременно сохранять и прежнюю работоспособность. С помощью "троянского коня" преступники, например, отчисляют на свой счет определенную сумму с каждой операции.

Компьютерные программные тексты обычно чрезвычайно сложны. Они состоят из сотен тысяч, а иногда и миллионов команд. Поэтому "троянский конь" из нескольких десятков команд вряд ли может быть обнаружен, если, конечно, нет подозрений относительно этого. Но и в послед -- нем случае экспертам-программистам потребуется много дней и недель, чтобы найти его.

Интересен случай использования "троянского коня" одним американским программистом. Он вставил в программу компьютера фирмы, где работал, команды, не отчисляющие деньги, а не выводящие на печать для отчета определенные поступления. Эти суммы, особым образом маркированные, "существовали" только в системе. Вульгарным образом украв бланки, он заполнял их с указанием своей секретной маркировки и получал эти деньги, а соответствующие операции по-прежнему не выводились на печать и не могли подвергнуться ревизии.

Есть еще одна разновидность "троянского коня". Ее особенность состоит в том, что в безобидно выглядящий кусок программы вставляются не команды, собственно выполняющие "грязную" работу. а команды, формирующие эти команды и после выполнения уничтожающие их. В это случае программисту, пытающемуся найти "троянского коня", необходимо искать не его самого, а команды, его формирующие. Развивая эту идею, можно представить себе команды, которые создают команды и т. д.(сколь угодно большое число раз), которые создают "троянского коня".

В США получила распространение форма компьютерного вандализма, при которой "троянский конь" разрушает через какой-то промежуток времени все программы, хранящиеся в памяти машины. Во многих поступивших в продажу компьютерах оказалась "временная бомба", которая "взрывается" в самый неожиданный момент, разрушая всю библиотеку данных.

К сожалению, очень многие заказчики прекрасно знают, что после конфликтов с предприятием-изготовителем их программное обеспечение, которое до сих пор прекрасно работало, вдруг начинало вести себя самым непредсказуемым образом и наконец полностью отказывало. Нетрудно догадаться, что и копии на магнитных лентах или дисках, предусмотрительно сделанные, положения нисколько не спасали.

Оставался один путь -- идти с повинной к разработчику.

РАЗРАБОТКА И РАСПРОСТРАНЕНИЕ КОМПЬЮТЕРНЫХ ВИРУСОВ.

"Троянские кони" типа сотри все данные этой программы, перейди в следующую и сделай то же самое" обладают свойствами переходить через коммуникационные сети из одной системы в другую, распространяясь как вирусное заболевание.

Выявляется вирус не сразу: первое время компьютер "вынашивает инфекцию", поскольку для маскировки вирус нередко используется в комбинации с "логической бомбой" или "временной бомбой". Вирус наблюдает за всей обрабатываемой информацией и может перемещаться, используя пересылку этой информации. Все происходит, как если бы он заразил белое кровяное тельце и путешествовал с ним по организму человека. Начиная действовать (перехватывать управление), вирус дает команду компьютеру, чтобы тот записал зараженную версию программы. После этого он возвращает программе управление. Пользователь ничего не заметит, так как его компьютер находится в состоянии "здорового носителя вируса". Обнаружить этот вирус можно, только обладая чрезвычайно развитой программистской интуицией, поскольку никакие нарушения в работе ЭВМ в данный момент не проявляют себя. А в один прекрасный день компьютер "заболевает".

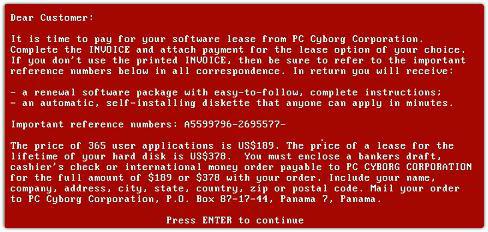

Экспертами собрано досье писем от шантажистов, требующих перечисления крупных сумм денег в одно из отделений американской фирмы "ПК Сиборг"; в случае отказа преступники грозятся вывести компьютеры из строя. По данным журнала "Бизнес уорлд", дискеты-вирусоносители получены десятью тысячами организаций, использующих в своей работе компьютеры.

Для поиска и выявления злоумышленников созданы специальные отряды английских детективов.

Все вирусы можно разделить на две разновидности, обнаружение которых различно по сложности: "вульгарный вирус" и "раздробленный вирус". Программа "вульгарного вируса" написана единым блоком, и при возникновении подозрений в заражении ЭВМ эксперты могут обнаружить ее в самом начале эпидемии (размножения). Эта операция требует, однако, крайне тщательного анализа всей совокупности операционной системы ЭВМ.

mirznanii.com

Когда появился первый компьютерный вирус? История компьютерных вирусов

Все программное обеспечение можно условно подразделить на полезное и вредоносное. Во втором случае речь, конечно же, идет о компьютерных вирусах, первые из которых появились еще в 70-80-х годах прошлого века. С тех пор эти программы-вредители очень сильно эволюционировали, но даже сейчас они имеют много общих черт со своими прародителями.

Как вы, возможно, догадались, эта статья посвящена истории компьютерных вирусов. Так, вы узнаете, кто придумал эти злосчастные программы и какой путь они прошли с момента своего становления по сегодняшний день.

История названия

Начать стоит с того, почему вообще вирусы были названы именно так, а не как-либо иначе. Ведь можно же было придумать название, больше связанное с компьютерной тематикой. А все дело в том, что эти программы очень схожи по способу своего распространения с биологическими вирусами. Как одни, так и другие постоянно репродуцируют себя, постепенно захватывая все новые и новые участки организма. Более того, и компьютерные, и биологические вирусы не ограничиваются одним носителем, а постоянно заражают все большее количество жертв.

К сожалению, точно неизвестно, кто является автором этого устоявшегося термина. Правда, многие эксперты утверждают, что словосочетание "компьютерный вирус" первым употребил писатель-фантаст Грегори Бенфорд. В его произведении «Человек в шрамах», написанном в 1970 году, именно вирусом называется программа, наносящая вред компьютерам.

Теория

Если говорить о появлении различных новых технологий, то, как это часто бывает, сначала зарождается теория, и лишь потом дело доходит до практики. Вирусы не стали исключением из этого правила.

Еще в 1949 году американский математик Джон фон Нейман читал курс о сложных автоматических устройствах. Затем, уже в 1951 году, он издал научный труд, названный «Теория самовоспроизводящихся устройств», где подробно была описана возможность создания компьютерной программы, обладающей способностью к самокопированию.

Много позже, в 1972 году, Вейт Ризак развил теорию американца. Он подробно описал механизм работы полноценного приложения, по сути являвшегося вирусом, для системы Siemens 4004/35. Ну и, наконец, в 1980 году Юрген Краус, будучи выпускником Дортмундского университета, впервые сравнил такую программу с биологической инфекцией.

Конечно же, все описанное выше оказало огромное влияние на историю компьютерных вирусов. Но, как вы могли заметить, все труды ученых были посвящены исключительно безвредным программам, способным к самовоспроизведению.

От теории к практике

Вдохновившись трудами Джона фон Неймана, сотрудники Bell Laboratories решили испытать его теории на практике. Они создали игру для компьютеров IBM 7090. Проект получил название Darwin.

Суть этой игрушки заключалась в том, что некоторое количество ассемблерных программ (они были названы организмами) помещалось в память компьютера. При этом организмы были примерно поровну разделены между двумя игроками. Затем программы начинали процесс самокопирования, поглощая как дисковое пространство, так и вражеские организмы. Соответственно, победителем считался тот игрок, чьи «подопечные» полностью поглощали всю отведенную память, уничтожая при этом организмы оппонента.

Как видите, механизм работы Darwin весьма схож с современными вредоносными программами. Даже несмотря на то что игра фактически не влияла на какие-либо функции компьютера, именно она считается прототипом всех вирусов.

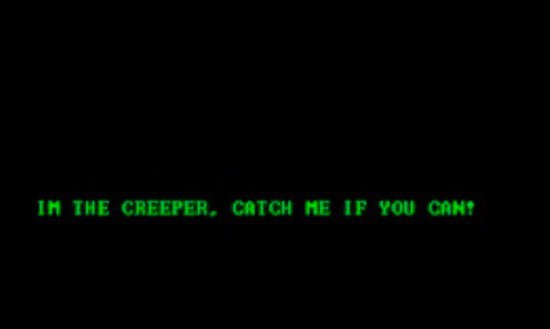

Creeper и Reaper

На волне успеха Darwin разработчики начали создавать все больше приложений с похожим функционалом, но отдельно среди них стоит выделить Creeper. Это экспериментальный вирус, появление которого датировано 1970 годом. Программа заражала компьютеры DEC PDP-10, находящиеся под управлением операционной системы Tenex, и выводила на их экраны сообщение: I`m the creeper! Catch me if you can («Я Creeper! Поймай меня, если сможешь!»). Несмотря на такое поведение, приложение так и не вышло за пределы тестового стенда, поэтому оно и не считается первым компьютерным вирусом.

Что более интересно, так это программа Reaper, сделанная все той же группой разработчиков. Как ни странно, это была антивирусная утилита, единственная задача которой заключалась в том, чтобы найти и уничтожить Creeper. И надо сказать, что она успешно с этим справлялась. С тех пор, конечно, утекло много времени, но именно Creeper и Reaper положили начало извечной борьбе вирусов и антивирусов. Что же было дальше?

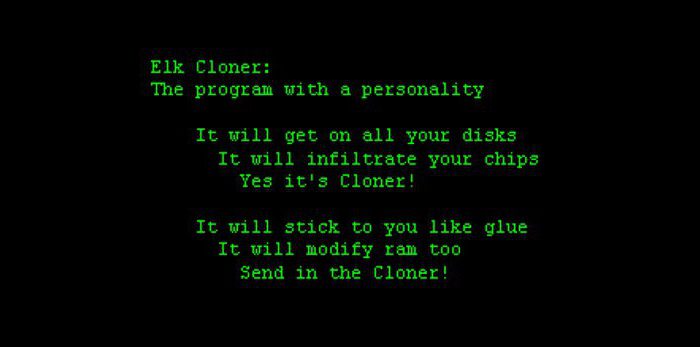

Elk Cloner

С наступлением 1980-х годов началась эра развития персональных компьютеров, а также дискет в качестве носителей информации. Это то самое время, когда появился первый компьютерный вирус. Так, 15-летний школьник Ричард Скрента разработал в 1981 году программу для Apple II, способную поражать операционную систему DOS, загружающуюся с дискеты. Вирус получил название Elk Cloner и, что очень важно, он мог копировать себя на «здоровые» носители, путешествуя таким образом с одного компьютера на другой.

В принципе, программа не сильно вредила ПК. Вирус для Apple II лишь выводил на экран компьютера сообщение. Написано оно было в стихотворной форме. Однако Elk Cloner был для пользователей неприятной неожиданностью. Ведь ни с чем подобным они до этого не сталкивались. Кроме того, программе удалось заразить немало компьютеров, что по меркам того времени вполне сошло за первую вирусную эпидемию.

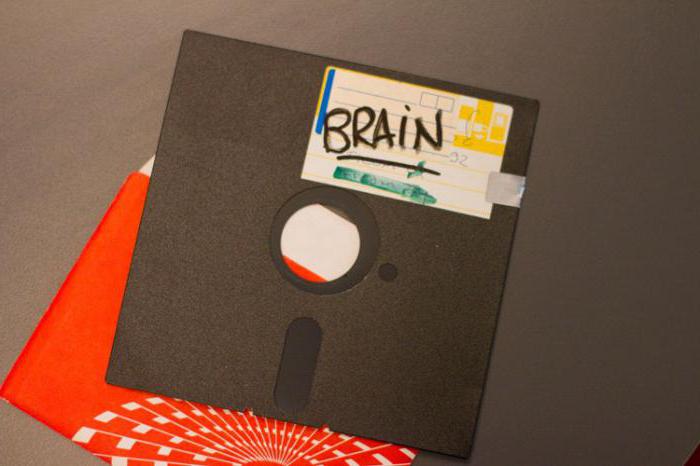

Brain

Следующее важное событие случилось в 1986 году. Программисты Амджад и Базит Алви создали первый компьютерный вирус для систем IBM, который был назван Brain. По словам самих разработчиков, они хотели при помощи своего детища наказать местных пиратов, но ситуация вышла у них из-под контроля. Верить им или нет – это уже личное дело каждого.

Компьютерный вирус Brain вырвался далеко за пределы Пакистана, а именно там жили его создатели, и успел навредить десяткам тысяч пользователей. Только в США от него пострадали 20 тысяч компьютеров. Конечно же, сейчас это звучит не слишком угрожающе, но тогда приравнивалось к эпидемии мирового масштаба.

Закат эры дискет

Время шло, технологии развивались, и эра дискет постепенно стала клониться к своему закату. Вместе с этим широкую популярность обрел Интернет, благодаря которому пользователи начали обмениваться информацией друг с другом. Несомненно, все это очень положительные моменты, но именно из-за них компьютерные вирусы стали гораздо опаснее.

На сегодняшний день вредоносные программы развились настолько, что могут распространяться с ужасающей скоростью. Всего за несколько часов тот или иной вирус способен поразить миллионы компьютеров, нарушив работу даже государственных учреждений и крупных компаний. Что уж говорить о простых пользователях. Более того, сформировалось несколько различных типов вирусов, каждый из которых имеет свои особенности. О них и пойдет речь ниже.

"Черви"

Эти вредоносные программы отличаются возможностью самостоятельного распространения. Для этого они используют уязвимость приложений, поражая их как через локальные, так и через глобальные сети (Интернет). Теоретически "червь" может заразить все существующие в мире компьютеры за 15 минут, но, к счастью, в реальности это невозможно.

Первым и одним из самых известных представителей данного типа вирусов является так называемый Morris worm. Он был создан в 1988 году и в кратчайшие сроки успел заразить около 6200 компьютеров, что тогда соответствовало примерно 10% всех ПК, подключенных к Интернету.

Трояны

Что касается троянов, то они, в отличие от тех же "червей", не могут распространяться самостоятельно. Эти вирусы попадают на компьютер вследствие определенных действий самих пользователей. К примеру, вы можете установить легальную и безвредную на первый взгляд программу, но под ее видом будет скрываться вредоносное ПО.

Заразив компьютер, троян начинает выполнять всяческие несанкционированные действия. Так, он может собирать информацию, в том числе и пароли, или же просто использовать ресурсы системы для каких-либо неблаговидных целей.

Первым представителем данного типа вирусов считается AIDS, бушевавший в 1989 году. Тогда он распространялся на дискетах, подменял собой файл AUTOEXEC.BAT и начинал подсчитывать количество загрузок системы. Как только это число достигало 90, троян шифровал имена всех файлов на диске C, что делало невозможным использование ОС. Человеку, соответственно, предлагалось заплатить за то, чтобы вновь получить доступ к своей информации.

Полиморфы

Они выделяются тем, что имеют повышенный уровень защиты от обнаружения антивирусными утилитами. Проще говоря, эти вирусы, благодаря особой технике программирования, используемой при их создании, могут долго оставаться незамеченными, нанося вред системе. Первый из известных полиморфов сравнительно «молодой». Он появился в 1990 году и получил название Chameleon, а его создателем является Марк Вашбурн.

Стелс-вирусы

Стелс-вирусы, на первый взгляд, очень похожи на полиморфы. Они точно так же скрывают свое присутствие на компьютере, однако используют для этого несколько другие методы. Стелс-вирусы перехватывают обращения антивирусных программ к операционный системе, исключая тем самым возможность своего обнаружения. Первым представителем этого семейства считается программа Frodo, разработанная в Израиле в конце 1989 года, однако дебютное использование состоялось уже в 1990 году.

Немного о защите

Пока развивались вирусы, антивирусы, являющиеся лучшим средством борьбы с ними, тоже не стояли на месте. Так, помимо уже упомянутого Reaper, периодически появлялись утилиты, сделанные для защиты от нежелательного ПО. Правда, вплоть до 1981 года вирусы не представляли серьезной угрозы, поэтому и необходимости как-то противостоять им не было.

Если говорить об антивирусах в современном понимании этого термина, то первый из них начал применяться в 1985 году. Программа называлась DRProtect и предотвращала все сторонние действия, связанные с BIOS, перезапуская компьютер в случае их обнаружения.

Тем не менее разработчики вредоносного ПО постепенно научились обходить защиту, предоставляемую примитивными антивирусами того времени. Спасти ситуацию удалось лишь в 1992 году благодаря программе Евгения Касперского. В нее был встроен эмулятор системного кода, который с некоторыми изменениями используется в антивирусах и по сей день.

Кому это нужно?

Логично, что разработчики вирусов, создавая их, преследуют какие-то конкретные цели. Только вот намерения у них могут быть самыми разными, начиная от порчи оборудования конкурентов и заканчивая желанием похитить чужие денежные средства. Нередко во время атак на крупные компании жертвами вирусных эпидемий становятся самые обычные пользователи, ведь они в меньшей мере могут от них защититься.

Как бы там ни было, вы должны быть готовы к таким ситуациям. Всегда обновляйте антивирус до актуальной версии, и вы сведете вероятность заражения вашего компьютера к минимуму.

fb.ru

Компьютерные вирусы

Содержание

Введение

Что такое компьютерный вирус?

Пути проникновения вирусов в компьютер и механизм распределения вирусных программ

Признаки появления вирусов

Обезвреживание вирусов

Меры профилактики

Как правильно лечить?

Заключение

Список используемой литературы

-

Введение

К концу двадцатого века люди овладели многими тайнами превращения вещества и энергии и сумели использовать эти знания для улучшения своей жизни. Но кроме вещества и энергии в жизни человека огромную роль играет еще одна составляющая - информация. Это самые разнообразные сведения, сообщения, известия, знания, умения.

В середине нашего столетия появились специальные устройства - компьютеры, ориентированные на хранение и преобразование информации и произошла компьютерная революция.

Сегодня массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

Несмотря на принятые во многих странах законы о борьбе с компьютерными преступлениями и разработку специальных программных средств защиты от вирусов, количество новых программных вирусов постоянно растет. Это требует от пользователя персонального компьютера знаний о природе вирусов, способах заражения вирусами и защиты от них. Это и послужило стимулом для выбора темы моей работы.

Цель работы - ознакомить пользователя с основами компьютерной вирусологии, научить обнаруживать вирусы и бороться с ними. Метод работы - анализ печатных изданий по данной теме. Передо мной встала непростая задача - рассказать о том, что еще очень мало исследовалось, и как это получилось - судить вам.

Что такое компьютерный вирус?

Компьютерные вирусы не зря так названы – их сходство с «живыми» вирусами поражает. Они так же распространяются, живут, действуют, так же умирают. Разница лишь в том, что в качестве мишени выступают не люди и не животные, а компьютеры. Контактируя между собой посредством дискет, компакт дисков, локальных сетей, Интернет и других средств «общения», они, как и человек, заражают друг друга.

Компьютерным вирусом называется программа, способная создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в различные объекты или ресурсы компьютерных систем, сетей и так далее без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения. На сегодняшний день известно 6 основных типов вирусов: файловые, загрузочные, призраки (полиморфные), невидимки, скрипт-вирусы и макро-вирусы. Следует отличать вирусы от вредоносных кодов. К ним относятся Интернет-черви и программы, получившие название «Троянские кони».

Зарождение компьютерных вирусов

О появлении первого компьютерного вируса много разных мнений. Доподлинно только известно, что на машине Чарльза Бэббиджа, считающегося изобретателем первого компьютера, его не было, а на Univах 1108 и IBM 360/370, в середине 1970-х годов они уже были. Интересно, что идея компьютерных вирусов появилась намного раньше самих персональных компьютеров. Точкой отсчета можно считать труды известного ученого Джона фон Неймана по изучению самовоспроизводящихся математических автоматов, о которых стало известно в 1940-х годах. В 1951 году он предложил способ создания таких автоматов. А в 1959 году журнал Sсiеntifiс Аmегiсаn опубликовал статью Л.С. Пенроуза, посвященную самовоспроизводящимся механическим структурам. В ней была описана простейшая двумерная модель самовоспроизводящихся механических структур, способных к активации, размножению, мутациям, захвату. Позднее другой ученый Ф.Ж. Шталь реализовал данную модель на практике с помощью машинного кода на IBM 650.

Пути проникновения вирусов в компьютер и механизм распределения вирусных программ

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты (флешки), содержащей вирус. случайным, например, если. Заразить дискету гораздо проще. На нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление.

Вирус, как правило, внедряется в рабочую программу таким образом, чтобы при ее запуске управление сначала передалось ему и только после выполнения всех его команд снова вернулось к рабочей программе. Получив доступ к управлению, вирус прежде всего переписывает сам себя в другую рабочую программу и заражает ее. После запуска программы, содержащей вирус, становится возможным заражение других файлов. Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения ЕХЕ, СОM, SУS, BАT. Крайне редко заражаются текстовые файлы.

И наконец, не забывает возвратить управление той программе, из которой был запущен. Каждое выполнение зараженной программы переносит вирус в следующую. Таким образом, заразится все программное обеспечение.

Признаки появления вирусов

При заражении компьютера вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести следующие:

1.прекращение работы или неправильная работа ранее успешно функционировавших программ

2. медленная работа компьютера

3. невозможность загрузки операционной системы

4. исчезновение файлов и каталогов или искажение их содержимого

5. изменение даты и времени модификации файлов

6. изменение размеров файлов

7. неожиданное значительное увеличение количества файлов на диске

8. существенное уменьшение размера свободной оперативной памяти

9. вывод на экран непредусмотренных сообщений или изображений

10. подача непредусмотренных звуковых сигналов

11. частые зависания и сбои в работе компьютера

Обезвреживание вирусов

Не исключено, что после выявления вируса его можно будет удалить и восстановить исходное состояние зараженных файлов и загрузочных записей, свойственное им до «болезни». Этот процесс называется обезвреживанием (дезинфекцией, лечением).

Некоторые вирусы повреждают поражаемые ими файлы и загрузочные записи таким образом, что их успешная дезинфекция невозможна.

Меры профилактики

Одним из общепринятых методов является использование программ, которые тщательно обследуют диски, пытаясь обнаружить и обезвредить вирусы. Возможно также использование резидентных программ DОS, постоянно проверяющих вашу систему на вирусы. Резидентные программы имеют следующее преимущество: они проверяют все программы на вирусы при каждом их выполнении. Резидентные программы должны быть очень тщательно разработаны, т.к. иначе они будут задерживать загрузку и выполнение программ.

Нерезидентные программы эффективны при необходимости одновременного обследования всей системы на вирусы и их обезвреживания. Они представляют собой средство, дополняющее резидентные программы.

Вы должны помнить о необходимости регулярного выполнения антивирусной программы. K сожалению, как показывает опыт, об этом часто забывают. Пренебрежение профилактическими проверками вашего компьютера увеличивает риск инфицирования не только вашей компьютерной системы, но и распространения вируса на другие компьютеры. И не только через дискеты, вирусы прекрасно распространяются и по локальным сетям.

Чтобы впоследствии избежать головной боли, лучше всего обеспечить автоматическое выполнение антивирусной программы. B этом случае программа будет защищать ваш компьютер, не требуя от вас каких-либо явных действий

Как правильно лечить?

Прежде всего, перезагрузите компьютер, нажав кнопку Геsеt . Tакая перезагрузка называется «холодной», в отличие от «теплой», вызываемой комбинацией клавиш Сtгl-Аlt-Dеl . Существуют вирусы, которые спокойненько выживают при «теплой» перезагрузке.

Загрузите компьютер с дискеты, защищенной от записи и с установленными антивирусными программами. Необходимость хранить антивирусный пакет на отдельной защищенной дискете вызвана не только опасностью заражения антивирусных программ вирусом. Частенько вирус специально ищет на жестком диске программу-антивирус и наносит ей повреждения.

При обнаружении зараженного файла желательно скопировать его на дискету и лишь затем лечить антивирусом. Это делается для того, чтобы в случае некорректного лечения файла, что, к сожалению, случается, попытаться полечить файл другим антивирусом.

Если вам понадобилась программа из ваших старых архивов или резервных копий, не поленитесь проверить ее. Hе рискуnте. Лучше преувеличить опасность, чем недооценить ее.

Заключение

В настоящее время известно более 5000 программных вирусов, число которых непрерывно растет. Известны случаи, когда создавались учебные пособия, помогающие в написании вирусов.

Причины появления и распространения вирусов скрыты с одной стороны в психологии человека, с другой стороны - с отсутствием средств защиты у операционной системы.

Итак, можно привести массу фактов, свидетельствующих о том, что угроза информационному ресурсу возрастает с каждым днем, подвергая в панику ответственных лиц в банках, на предприятиях и в компаниях во всем мире. И угроза эта исходит от компьютерных вирусов, которые искажают или уничтожают жизненно важную, ценную информацию, что может привести не только к финансовым потерям, но и к человеческим жертвам.

Если вы все же обнаружили в компьютере вирус, то по традиционному подходу лучше позвать профессионала, чтобы тот дальше разобрался.

При всей серьезности проблемы ни один вирус не способен принести столько вреда, сколько побелевший пользователь с дрожащими руками!

Итак, здоровье ваших компьютеров, сохранность ваших данных - в ваших руках!

mirznanii.com

Компьютерные вирусы и похожие технологии

Перевод с английского языка

Компьютерный вирус

Компьютерная программа, способная копировать сама себя. Заражает один компьютер и, после захвата компьютера-носителя, перемещается на другой. Некоторые вирусы занимаются исключительно самокопированием.

РуткитПрограмма, обеспечивающая привилегированный доступ к компьютеру, скрывая своё присутствие от администратора при помощи нарушения стандартного функционала операционной системы или приложений.

КейлоггингПроцесс регистрирования нажатий на клавиши клавиатуры. Как правило, скрыт от глаз пользователя, не подозревающего, что программа фиксирует всё, что он вводит через клавиатуру.

MalwareСокращённый термин, обозначающий вредоносную программу (malicious software). Разработаны для незаметного проникновения в компьютер без ведома пользователя. К таким программам относят любые формы враждебных, навязанных или раздражающих программ или программного кода.

Шпионское ПО (Spyware)Тип вредоносных программ, которые скрытно устанавливаются на компьютер для сбора информации о пользователе. Как правило, пользователь не замечает ее присутствия, она плохо поддаётся обнаружению.

Спам в электронной почтеНежелательная почта или массовая рассылка (UBE): практически идентичные нежелательные массовые сообщения, отправляемые большому количеству адресатов по электронной почте.

Компьютерный червьСамовоспроизводящаяся вредоносная программа, без вмешательства пользователя рассылающая свои копии на другие компьютеры, подключённые к сети, пользуясь дырами в безопасности на заражённом компьютере.

Кибернетическая войнаДействия государства по проникновению в компьютеры или сети другого государства с целью причинения вреда или создания технических сбоев.

Adware (рекламное ПО)Пакет программ, созданный для принесения прибыли её автору, который автоматически воспроизводит, показывает или загружает рекламу на компьютер. Такая реклама появляется обычно в форме всплывающих сообщений. Сами по себе такие программы безвредны.

Троянский коньИначе – троян (происходит от «Троянского коня», известного по греческой мифологии). Программа, которая перед установкой или запуском выглядит как обычная, однако, впоследствии крадёт информацию или наносит вред системе.

ФишингПроцесс получения доступа к ценной информации, такой как имена пользователей, пароли и данные кредитных карт, при помощи маскировки под сообщения от доверенного лица.

ХакерСтереотипный персонаж, взламывающий компьютеры и сети в целях наживы, либо из спортивного интереса.

Историческая хронология компьютерных вирусов

1971Вирус Creeper – экспериментальная, самокопирующаяся программа, написанная Бобом Томасом из BBN Technologies. Заражала компьютеры DEC PDP-10.1974Вирус Wabbit делает множество копий самого себя внутри системы, пока не засоряет её окончательно.1975Вирус ANIMAL написан Джоном Волкером для системы UNIVAC 1108. Не являясь вредоносным, вирус «Pervading Animal» (буквально «Проникающий зверь») стал первым трояном, выпущенным на свободу.1980Юрген Краус защитил дипломную работу «Самовоспроизводящиеся программы».1981Вирус Elk Cloner (буквально «Клонирующийся лось»), написанный для систем Apple II Ричардом Скрента, вызвал первую масштабную эпидемию компьютерного вируса в истории.

1983

Фредериком Коэном введён в обращение термин «вирус», описывающий самокопирующуюся вирусоподобную программу на системе VAX11/750, которая может устанавливать сама себя, или заражать другие объекты системы.1986(с)Brian – первый IBM PC- совместимый вирус, ответственный также за эпидемию первого IBC PC-совместимого вируса. Создан 19-летним Базитом Фаруком и его братом.1987Вирус Jerusalem («Иерусалим») вызвал глобальную эпидемию, уничтожая исполняемые файлы на заражённых машинах каждую пятницу 13-го.1988Червь Morris, написанный Робертом Таппаном Моррисом, поразил компьютеры DEC VAX и Sun под управлением BSD UNIX и подключённые к Интернету; стал первым червём, получившим широкое распространение «в диких условиях».1990Компания Symantec выпускает Norton AntiVirus – первую анти-вирусную программу, разработанную крупной компанией. Марк Уошбурн вместе с Ральфом Бюргером разработали первое семейство полиморфных вирусов под названием Chameleon.1995Первый макро-вирус Concept атаковал документы Microsoft Word.1998Первая версия вируса CIH. Написана тайваньцем Чен Инь Хаo.1999Выползли на поверхность черви Happy99, Melissa Worm и Explore Zip.2000Червь I LOVE YOU причинил ущерб на сумму от 5,5 до 10 миллиардов долларов.2001Черви Anna Kournikova, Sadmind, Code Red, Nimda и Klez атакуют системы компании Microsoft.2002Незаметный троянец Beast, также известный как RAT (программа для удалённого администрирования) заразил практически все системы под управлением ОС Windows.2003Черви SQL Slammer, Blaster, Welchia, Sobig и Sober наносят ущерб операционным системам Microsoft.Появляются новые трояны Graybird и ProRat.2004Появились черви MyDoom, Netsky, Witty, Sasser, Santy, вкупе с троянами Nuclear RAT, Vundo и Bifrost.2005Червь Samy XSS и трояны Zlob и Bandook заражают операционные системы семейства Windows.2006OSX/Leap-A – первое вредоносное ПО для MacOS X.Также через массовую рассылку получает широкое распространение червь Nyxem.2007Червь Storm нарушил работу от 1 до 10 миллионов систем. Официальный сайт ООН взломан турецким хакером Kerem125.2008Червь Koobface атакует пользователей социальных сетей Facebook и Myspace.Conficker нарушает работу от 9 до 15 миллионов серверов системы Microsoft. За поимку автора Conficker была назначена награда в 250 000$.2009Червь W32.Dozer атакует США и Южную Корею.2010В ответ на то, что индийская группа Indian Cyber Army взламывала пакистанские сайты, более 1000 индийских сайтов были взломаны пакистанскими хакерами. Вирус Kenzoro распространяется по сайтам пиринговых сетей, а трояны Alureon, Stuxnet и VBMania заражают ОС от Microsoft.

Перевод выполнен специалистами бюро переводов iTrex. Разрешается свободное использование данной информации в некоммерческих целях.

Другие интересные статьи и инфографики:

itrex.ru

Как создать вирус? Компьютерные вирусы. Как сделать вирус-шутку

Вредоносная программа - это программное обеспечение, целью создания которого является получение несанкционированного доступа к ресурсам компьютера или информации на жестком диске. Часто создается для нанесения вреда путем копирования, искажения, удаления, подмены информации. Рассмотрим далее, как создать вирус-шутку, защититься от вирусов.

Что такое вирус

Перед тем как создать вирус, необходимо точно определить, что это такое. Чтобы программа считалась вредоносной, она должна:

- уничтожать информацию или нарушать работу компьютера;

- выполняться без предупреждения;

- иметь явную цель несанкционированного доступа или уничтожения информации.

Компьютерные вирусы должны отвечать всем вышеназванным критериям. Например, взломщик защиты от копирования - это не вредоносная программа. Она не уничтожает файлы, а только подбирает пароль для разблокировки. Также программа для форматирования диска не может считаться вредоносной. Она уничтожает данные на компьютере, но выполняется с согласия пользователя. Если программа уничтожает информацию из-за внутренних ошибок, она тоже не считается вирусом. Хотя разработчики могут ответить за халатное отношение к работе или как нарушители прав потребителей, ведь программа могла удалить важные данные. В целом четкие критерии до сих пор не определены. Чтобы программа считалась вирусом, проводят программно-техническую экспертизу.

Виды вирусов

Зачем создают вирусы? Существует много причин. Одна часть вредоносных файлов действительно опасна и может навредить работоспособности машины, другая наносит вред косвенно. Список основных целей:

- Дестабилизация.

- Установка другого вредоносного ПО.

- Кража, мошенничество, шпионаж.

- Рекламное ПО.

- Прочее.

Компьютерные вирусы создают помехи, это может быть беспричинное открытие и закрытие дисковода, поломка аппаратного обеспечения.

Некоторые программы ведут себя достаточно хитро. Загрузка медиафайлов по зараженной ссылке может привести к скачиванию вредоносного ПО.

Для кражи любой информации применяется сканирование жесткого диска, регистрация нажатия клавиш, перенаправление пользователя на поддельный сайт. Так, крадутся аккаунты и используются для рассылки спама, взламываются платежные системы, блокируются компьютеры с целью вымогания денежных средств. Это бывает платное программное обеспечение, которое после скачивания ничего полезного не делает.

Из-за испорченного файла на компьютере может быть организован общедоступный прокси-сервер, машина станет участником ботнета и будет использоваться для проведения DDOS-атак. С популяризацией биткоина участились случаи скрытого майнинга на ПК пользователей.

Также существуют программы, которые показывают рекламу или собирают различную информацию в маркетинговых целях.

Как создать вирусы

В "Блокноте" (а точнее, в любом текстовом редакторе) можно создать вредоносную программу, причем сделать это можно точно так же, как создают обычные программы. Используются любые языки программирования. Обычно, это C++, но может быть Delphi и .Net. Целью создания вируса может быть шутка или ознакомление с тем, как он работает. Как сделать вирус-шутку? Простая программа пишется прямо в "Блокноте", а сам код занимает очень мало строк.

Полностью исключить попадание вируса на компьютер можно при условии отключения интернета и отказа от использования нелегального ПО. Файлы, содержащие вирусы, могут функционировать и без подключения к интернету. В таком случае они навредят информации на жестком диске пользователя или станут причиной некорректной работы программ.

Сегодня основной целью хакеров становится не разработка деструктивных программ, которые явно вредят работе системы, а создание продуктов, которые ведут себя тихо. Они могут работать долгое время и в один момент нанесут очень серьезный вред.

Признаки заражения

Перед тем, как создать вирус, злоумышленники анализируют все пути, по которым его могут обнаружить, пытаются их обойти. Антивирусы эффективно находят вредоносные файлы, но по ошибке пользователя некоторые из них могут быть добавлены в исключения. Чтобы вовремя среагировать, что компьютер заражен, нужно отслеживать подозрительные и странные действия.

Самые очевидные признаки заражения:

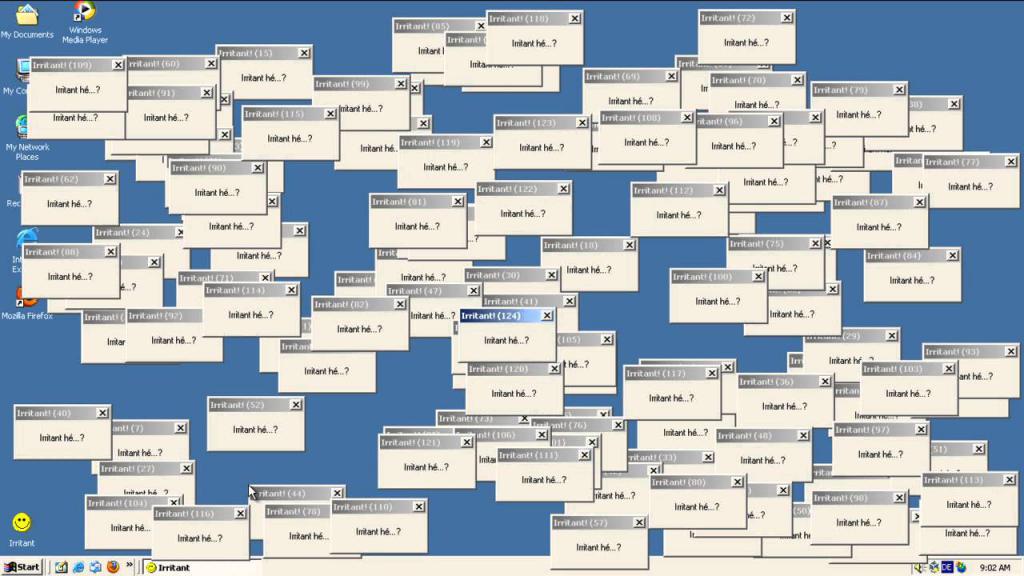

- открытие окон с незнакомым содержимым;

- блокировка доступа к сайтам;

- сторонние процессы в "Диспетчере задач";

- новые записи в автозапуске;

- невозможность внесения изменений в настройки компьютера;

- случайный перезапуск компьютера или отключение.

Некоторые из симптомов могут быть вызваны вирусом-шуткой и не несут явную угрозу системе. А некоторые из них используются для отвлечения внимания, в то время пока основной вирус собирает данные о пользователе.

Распространение вирусов

Атака имеет несколько этапов. Первый отвечает на вопрос о том, как создать вирус, то есть это технологический этап. На втором осуществляется доставка вредоносного ПО на компьютер. Основные способы распространения вирусов:

- exploit использует уязвимости в программном обеспечении, с помощью чего захватывает контроль над системой и нарушает ее функционирование;

- логическая бомба срабатывает при определенном условии, она неотделима от той программы-носителя, в которую интегрирована;

- троянская программа проникает в компьютер под видом легального программного обеспечения, очень часто является частью целой спланированной многоступенчатой атаки;

- черви самостоятельно распространяются через локальные и глобальные сети, для этого используются ошибки в администрировании, а также средства социальной инженерии.

Профилактика и лечение

Для защиты от вирусов существуют антивирусы. Они качественно защищают систему, но, как правило, сам пользователь виноват в заражении системы. Поэтому нужно:

- своевременно устанавливать обновления, использовать лицензионные копии;

- работать на компьютере под правами пользователя, а не администратора;

- открывать компьютерные файлы только из надежных источников;

- использовать брандмауэр.

Как сделать вирус-шутку

Вирус - это в первую очередь программа, которая изменяет содержимое каких-либо файлов. Она создается так же, как и любая другая программа. Самые простые варианты вредоносного ПО можно создать в "Блокноте". Для этого не нужны специальные навыки или знание языков программирования.

Как создать вирусы в "Блокноте"?

Следующие строки создадут 1000 папок за одну секунду, что введет юзера в ступор:

@ECHO off

:top

md %random%

goto top

Теперь нужно сохранить документ с расширением .bat. Программу не обязательно писать именно в "Блокноте", команды могут быть написаны в командной строке и просто сохранены в соответствующий файл.

Как создать вирус для кражи паролей? Ответить на этот вопрос уже сложнее. Для этого необходимо продумать, каким образом пользователь запустит вредоносный файл, каким образом будет осуществляться кража данных. Только потом можно приступить к реализации. Это очень сложный процесс. Кроме того, это может быть незаконно, так что не рекомендуем читателям создавать вирусы в каких-либо целях (кроме, конечно, учебных).

fb.ru

Как определить наличие вируса на компьютере?

Хороший антивирус обновленными вирусными базами – достаточно мощное средство, чтобы обезопасить свой компьютер от вирусов. Но даже он – не панацея. Вредоносные программы могут быть слишком новыми, чтобы антивирус смог их обнаружить, либо же сам пользователь может проигнорировать предупреждение и запустить софт, который якобы «заслуживает доверие».

К тому же антивирусы – такие же программы, со своими уязвимостями, чем также могут пользоваться хакеры, чтобы внедрить вирус на компьютер.

Однако зловреды, какими бы навыками мимикрии они ни обладали, не могут полностью скрыть свое присутствие на компьютере. Так или иначе, их деятельность будет влиять и на деятельность машины. А значит, мы с вами сможем вовремя заметить виртуального противника.

Медленная работа компьютера

Это один из классических признаков вируса. Ваш железный друг начинает очень медленно загружаться и надолго зависает при запуске любых программ. К этому приводит то, что вредоносное ПО чаще всего требует много системных ресурсов, чтобы вести свою шпионскую деятельность. Как следствие, компьютер начинает «тормозить».

Но не стоит раньше времени бить тревогу. К лагам могут приводить и другие причины, например, нехватка доступного места на жестком диске или несоответствие компьютера требованиям запускаемой программы. Однако если устранение возможных причин зависания (освобождение места на диске и его дефрагментация) не устраняют проблему, и «тормоза» продолжаются даже при запуске самых простых приложений, то вероятность наличия вируса в системе очень высока.

Автоматическая перезагрузка или выключение компьютер

Очень часто подобное поведение говорит о том, что машина стала частью ботнет-сети – компьютером-зомби, который отныне без вашего ведома будет использоваться хакерами для рассылки вирусов и спама.

Иногда такое странное поведение компьютера – следствие неполадок с аппаратной частью. К примеру, самопроизвольное выключение может происходить при перегреве процессора или материнской платы, что указывает на проблему с кулером.

Не забывайте также, что подобные явления могут быть вызваны неполадками с электричеством, что в наших широтах не редкость.

Самопроизвольный запуск программ

Очень часто присутствие на компьютере вируса сопровождается непроизвольным запуском программ, в которых «копается» зловред. Кроме того, это также может быть признаком того, что вы стали частью ботнет-сети.

Перед тем, как начать беспокоиться, проверьте, не находится ли самопроизвольно запускающаяся программа в папке «Автозагрузка». Если несанкционированные запуски продолжаются даже при пустой «Автозагрузке», то скорее всего компьютер все же заражен.

Всплывающие окна и баннеры с рекламой

Симптом очень похож на предыдущий – во время работы на компьютере внезапно появляется окно с рекламой. Очень часто такое происходит из-за «полувирусных» программ – они ничего не портят и не шпионят, а лишь мешают работе, выводя на экран рекламные сообщения. Очень часто такие приложения антивирусами не определяются.

Но иногда выскакивающие окна с предупреждениями или насмешками могут быть дополнительным «бонусом» хакера к основному вирусу.

Исчезновение файлов с жесткого диска

Часто заражение компьютера сопровождается пропажей некоторых файлов с винчестера. Исчезают без возможности восстановления обычно небольшие приложения – текстовые документы, картинки, ярлыки, т.е. все те данные, с которыми «работает» вирус. Встречаются и такие разновидности вредоносных программ, основная цель которых – уничтожение данных. В этом случае могут быть безвозвратно удалены все данные с компьютера.

Иногда же исчезновение файлов может указывать на нехватку свободного места или физические повреждения жесткого диска.

Подозрительные процессы в диспетчере задач

Определить, какой же процесс принадлежит вирусу, для рядового пользователя проблематично – все они обычно названы неочевидными буквенными сочетаниями. Если какой-то исполняемый файл в списке вызывает подозрения, скопируйте его название в Google – про большинство распространенных невирусных процессов информации более чем достаточно.

Будьте осторожны при работе с диспетчером задач. Отключение важных для системы процессов может привести к серьезным неполадкам!

Непроизвольная работа подключенных устройств

А вот практически 100%-ный признак вируса.Самопроизвольное открытие и закрытие DVD-привода, попытки компьютера установить интернет-соединение, работа индикатора флешки без передачи данных – все это симптомы того, что по компьютеру гуляет вирус.

Однако помните – практически ни один из вышеперечисленных признаков не может гарантировать наличие вируса, все они могут быть объяснены другими причинами. А вот сочетание двух или более «симптомов» — повод начать всерьез беспокоиться о безопасности компьютера.

Похожее

www.pro-vse.site

Ротару:и даже после 45 лет Ваша кожа будет свежей и подтянутой, если... Ротару:и даже после 45 лет Ваша кожа будет свежей и подтянутой, если... |

Добавляю 1 каплю и СЕКС с мужем длится по 2-3 часа. Потенция железная! Добавляю 1 каплю и СЕКС с мужем длится по 2-3 часа. Потенция железная! |

Почему все аптеки молчат? Грибок ногтя боится как огня дешевого... Почему все аптеки молчат? Грибок ногтя боится как огня дешевого... |

При простатите и вялой потенции никогда не трогайте свой... При простатите и вялой потенции никогда не трогайте свой... |

Вам кричу! Если ноют колени и тазобедренный сустав cразу убирайте из рациона... Вам кричу! Если ноют колени и тазобедренный сустав cразу убирайте из рациона... |

Ротару:и даже после 45 лет Ваша кожа будет свежей и подтянутой, если... Ротару:и даже после 45 лет Ваша кожа будет свежей и подтянутой, если... |

Добавляю 1 каплю и СЕКС с мужем длится по 2-3 часа. Потенция железная! Добавляю 1 каплю и СЕКС с мужем длится по 2-3 часа. Потенция железная! |

Почему все аптеки молчат? Грибок ногтя боится как огня дешевого... Почему все аптеки молчат? Грибок ногтя боится как огня дешевого... |

При простатите и вялой потенции никогда не трогайте свой... При простатите и вялой потенции никогда не трогайте свой... |

Вам кричу! Если ноют колени и тазобедренный сустав cразу убирайте из рациона... Вам кричу! Если ноют колени и тазобедренный сустав cразу убирайте из рациона... |

computera.info