Немного о квантовой криптографии. Квантовая криптография

Немного о квантовой криптографии / Хабр

Действительно в последнее время все чаще мы слышим такие понятия как «Квантовый компьютер», «Квантовые вычисления» и конечно же «Квантовая криптография».

И если с первыми двумя понятиями в принципе всё понятно, то «Квантовая криптография» — понятие, которое хоть и имеет точную формулировку, до сих пор остается для большинства людей темным и не совсем понятным этакий Ёжик в тумане.

Но прежде чем непосредственно перейти к разбору данной темы введем базовые понятия:Криптография – наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним), целостности данных (невозможности незаметного изменения информации), аутентификации (проверки подлинности авторства или иных свойств объекта), а также невозможности отказа от авторства.Квантовая криптография – метод защиты коммуникаций, основанный на принципах квантовой физики. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике, рассматривая случаи, когда информация переносится с помощью объектов квантовой механики.

Ортогональность – понятие, являющееся обобщением перпендикулярности для линейных пространств с введённым скалярным произведением.

Quantum Bit Error Rate (QBER) – уровень квантовых ошибок.

Квантовая криптография – направление молодое, но медленно развивающиеся в силу своей необычности и сложности. С формальной точки зрения это не есть криптография в полном понимании этого слова, так как базируется она не столько на математических моделях, сколько на физики квантовых частиц.Основы передачи данных

Дабы не приводить сложных и не всем понятных схем, прибегну к помеси физики и геометрии.В качестве носителей информации, чаще всего, используются одиночные или парные связанные фотоны. Значения 0/1 кодируются различными направлениями поляризации фотонов. При передаче используются случайно выбранный 1 из двух или трех неортогональных базисов. Соответственно правильно обработать входной сигнал возможно только если получатель смог подобрать правильный базис, в противном случае исход измерения считается неопределенным.

Если же хакер попытается получить доступ к квантовому каналу, по которому происходит передача, то он, как и получатель будет ошибаться в выборе базиса. Что приведет к искажению данных, которое будет обнаружено обменивающимися сторонами при проверке, по некому выработанному тексту, о котором они договорились заранее, например, при личной встрече или по зашифрованному, методами классической криптографии, каналу.

Ожидание и Реальность

При использовании идеальной системы перехват данных невозможен, так как моментально обнаруживается участниками обмена. Однако при обращении к реальным системам все становится намного прозаичней.Появляются две особенности:

- Существует возможность неправильно переданных битов, в силу того, что процесс носит вероятностный характер.

- Так как главная особенность системы – это использование импульсов с низкой энергией, это сильно снижает скорость передачи данных.

Неправильные, или точнее говоря искаженные биты могут возникать по двум основным причинам. Первая причина это я, несовершенность оборудования используемого при передаче данных, вторая причина — это вмешательство криптоаналитика или хакера. Решение первой причины очевидно Quantum Bit Error Rate.

Quantum Bit Error Rate представляет собой уровень квантовых ошибок, который вычисляется по довольно замысловатой формуле:

QBER= «p_f+(p_d*n*q*∑(f_r* t_l) /2)*μ» Где:p_f: вероятность неправильного «щелчка» (1-2%) p_d: вероятность неправильного сигнала фотона: n: количество обнаружений q: фаза= 1/2; поляризация = 1 Σ: detector efficiency f_r: частота повторения p_l: скорость передачи данных (чем больше расстояние, тем меньше) µ: затухание для световых импульсов.

Говоря о второй особенности стоит упомянуть, что во всех системах присутствует затухание сигнала. И, если в используемых ныне способах передачи данных эта проблема решается за счет различных способов усиления. То в случае с квантовым каналом на данный момент максимальна достигнутая скорость 75 Кбит/с, но уровень потерянных фотонов почти достиг 50%. Хотя справедливость ради скажу, что по известным данным минимальные потери при передаче составляют 0,5% на скорости всего лишь 5 кбит/с.- Хоть в идеале защищенный методами Квантовой криптографии канал взломать практически невозможно, по крайней мере известными на данный момент способами, на практике следуя правилу, что стойкость системы определяется стойкостью самого слабого её звена, мы убеждаемся в обратном;

- Квантовая криптография развивается, причем довольно-таки быстро, но к сожалению практика не всегда поспевает за теорией. И как следствие вытекает третий вывод;

- Созданные на данный момент системы использующие такие протоколы как BB84, B92 подвержены атакам, и по своей сути не обеспечивают достаточной стойкости.

— Но как же так есть ведь протоколы E91 и Lo05. И он принципиально отличается от BB84, B92. — Да, и все же есть одно, НО…

Но об этом в следующей статье.

habr.com

Квантовая криптография | Наука | FANDOM powered by Wikia

Квантовая криптография — метод защиты коммуникаций, основанный на определенных явлениях квантовой физики. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике информации, так как рассматривает случаи, когда информация переносится с помощью объектов квантовой механики. Процесс отправки и приема информации всегда выполняется физическими средствами, например при помощи электронов в электрическом токе, или фотонов в линиях волоконно-оптической связи. А подслушивание может рассматриваться, как измерение определенных параметров физических объектов — в нашем случае, переносчиков информации.

Технология квантовой криптографии опирается на принципиальную неопределенность поведения квантовой системы — невозможно одновременно получить координаты и импульс частицы, невозможно измерить один параметр фотона, не исказив другой. Это фундаментальное свойство природы в физике известно как принцип неопределенности Гейзенберга, сформулированный в 1927 г.

Используя квантовые явления, можно спроектировать и создать такую систему связи, которая всегда может обнаруживать подслушивание. Это обеспечивается тем, что попытка измерения взаимосвязанных параметров в квантовой системе вносит в нее нарушения, разрушая исходные сигналы, а значит, по уровню шума в канале легитимные пользователи могут распознать степень активности перехватчика.

Простейший алгоритм генерации секретного ключа Править

(На примере реализации метода поляризации фотонов)

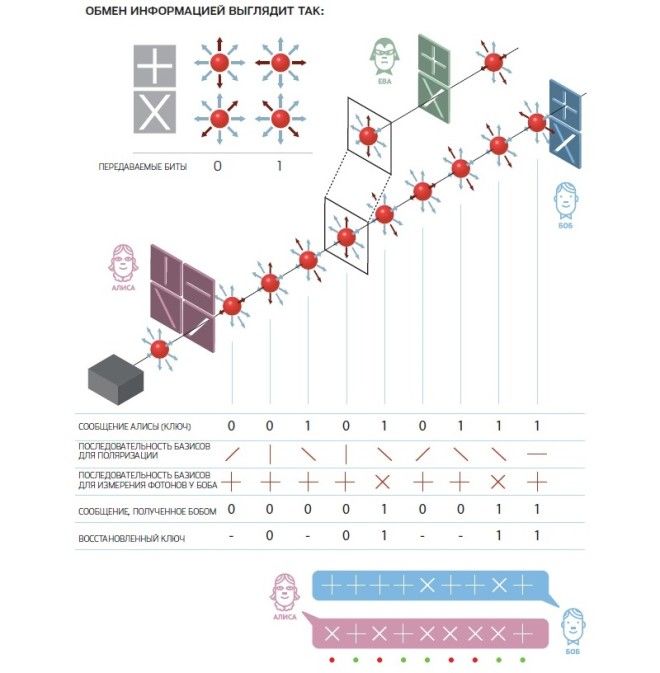

Для объяснения алгоритма воспользуемся широко распространенной схемой персонажей (Алиса и Боб обмениваются секретной информацией). Алиса посылает Бобу последовательность фотонных импульсов. Каждый из импульсов случайным образом поляризован в одном из четырех направлений: | — \ /. Например, Алиса посылает: — / \ | \ — |.

Боб настраивает свой детектор произвольным образом на измерение серии либо диагонально, либо ортогонально поляризованных импульсов (мерить одновременно и те и другие нельзя): X X + X X + +.

В тех случаях, где Боб угадал поляризацию, он получит правильный результат (такую же поляризацию, какую посылала Алиса). В остальных случаях результат будет случайным.

Боб и Алиса по открытому каналу сообщают друг другу использованные типы поляризаций (диагональная или ортогональная). Оставляют только правильно измеренные.

В нашем примере Боб угадал поляризацию 2-го, 5-го, 6-го и 7-го импульсов. Таким образом, остаются: \ \ — |.

По заранее оговоренным условиям эти результаты превращаются в последовательность битов (например, 0° и 45° принимаются за единицу, 90° и −45° — за ноль, в приведённом выше примере получится 0010).

Перехват сообщения-ключа Боб и Алиса могут обнаружить посредством контроля ошибок, сверив случайно выбранные из сообщения биты. Несовпадения указывают на перехват сообщения, тогда ключ изменяется, то есть передается повторно.

Если расхождений нет, то биты, использованные для сравнения, отбрасываются, ключ принимается. С вероятностью 1 - 2-k (где k — число сравненных битов) канал не прослушивался.

Впрочем, если недоброжелатель может не только прослушивать основной канал Алиса->Боб, но и может фальсифицировать работу открытого канала Боб->Алиса, то вся схема рушится. (Man-In-The-Middle)

Описанный алгоритм носит название протокола квантового распределения ключа BB84. В нем информация кодируется в ортогональные квантовые состояния. Помимо использования ортогональных состояний для кодирования информации, можно использовать и неортогональные состояния (например протокол B92).

К вопросу о стойкости квантовой криптографии Править

Известен ряд протоколов квантовой криптографии (в т.ч. квантовой рассылки ключей).

Итак, два способа компрометации квантовых криптографических протоколов указаны выше. Это 1) метод посредника в основном канале, 2) метод посредника во вспомогательном канале.

Ещё очевидный (даже студентам) способ компрометации: 3) неприцельная "порча" (случайные подмены квантов) в канале, приводящие при достаточно интенсивной порче с удельной энтропией, близкой к 1, к необходимости высокой избыточности квантовых посылок Алисы, подрывая тем самым всю идею квантовой криптографии (т.к. при высокой избыточности посылок возможность репликации посланий Алисы криптоаналитиком очевидна). Этот способ компрометации вынуждает Алису и Боба отказываться от канала квантовой криптографии (ККК).

Поскольку декларируемые свойства протоколов квантовой криптографии прямо противоречат теореме Simmons (80-е гг. 20-го в.), из которой следует, что одновременно совершенную секретность и совершенную достоверность обеспечить каким бы то ни было математически формализуемым алгоритмом невозможно, квантовая криптография привлекла к себе повышенное внимание математиков и физиков.

Способ 4). Например, А.В. Горшков (ЮУрГУ, г.Челябинск) в 2003 г. указал ряд физически осуществимых способов скрытной репликации посланий Алисы по ККК (см. список литер.) с помощью как многопроходного, так и однопроходного квантового усилителя и быстродействующего рассекателя фотонного цуга. Этим методом (во всяком случае, на расстояниях ККК, превосходящих "естественную длину фотона" (см. Квантовая механика)) при существующем уровне техники возможно создавать (в принципе, сколько угодно) копий посылок Алисы, в которых (во всяком случае, в 1-й копии) физическое различие между оригиналом в состоянии, отправленным в ККК Алисой, оригиналом в состоянии, принятым из ККК Бобом, и репликой (а оно всегда ненулевое - см. Квантовая механика - Соотношение неопределённостей Гайзенберга; его частное следствие - теорема о "невозможности клонирования", см. выше) будет находиться в пределах собственной "решающей области" посланного Алисой значения. Таким образом, ККК принципиально не способен гарантировать отсутствие корреляции между оригиналом (у Алисы, у Боба) и репликой (у криптоаналитика).

Ещё более очевидно, что оптоволоконные линии связи ничуть не более защищены от такого копирования фотонов, чем воздушные. Так, тот же А.В. Горшков там же предложил для этой цели использовать явление нарушенного полного внутреннего отражения (высоковероятное туннелирование фотонов через барьер) на границе сердцевины световода и зонда. Так же можно ввести фотоны в ККК без физического нарушения целостности сердцевины его световода. Использование зонда с показателем преломления большем, чем у сердцевины световода ККК, позволяет придать этому процессу вероятность, сколь угодно близкую к единице.

На тех же конференциях по защите информации докладчиком было отмечено, что по вышеуказанным причинам воздушная (вакуумная) линия связи, парадоксально, более криптостойка, чем твердотельная (световодная), вследствие необходимости нулевого сдвига фазы возврата фотона криптоаналитиком в ККК, если Алиса и Боб используют контроль фазы (например, интерферометрические версии протоколов квантовой криптографии). Однако использование криптоаналитиком однопроходного газового квантового усилителя компрометирует и эти протоколы ККК.

Таким образом, секция сделала вывод, что ККК в нынешнем её состоянии нельзя рекомендовать к использованию в РФ и при контактах с зарубежными партнёрами.

Вскоре работы, по существу тождественные методу Горшкова, были осуществлены в зарубежных учреждениях - как теоретические, так и экспериментальные, и опубликованы, но без указания на российский источник.

Может показаться, что остаётся "экологическая ниша" ККК - работа на относительно малых расстояниях (менее естественной длины фотона и "длины сцеплённого состояния"). Но использование высокоэнергичных фотонов (лазерный и инфракрасный цуг) делает взлом ККК элементарной задачей. Использование низкоэнергичных фотонов (СБММ, СВЧ, радиочастотных) делает сомнительной возможность самой генерации отдельного фотона в техническом устройстве небольших (лабораторных) размеров.

Сообщения же экспериментаторов об осуществлении ККК на расстояниях, близких к характерным размерам атома, интересны теоретически, но пока далеки от практики. Более того, упомянутый теоретический интерес состоит в основном в том, что известный двухфотонный протокол генерации посылок Алисы в ККК, основанный на известном явлении Эйнштейна-Подольского-Розена (когерентная двухфотонная генерация), использует физически неточную до степени ошибочности трактовку упомянутого эффекта, приводящую к отрицанию принципа причинности и в микромире. В физике до сих пор неизвестны сколько-нибудь достоверные явления, нарушающие принцип (точнее, гипотезу) причинности.

Итак, корреляция во времени публичного доклада А.В. Горшкова, последующее его теоретическое и экспериментальное подтверждение за рубежом, соответствующих публикаций в СМИ, резкое уменьшение интенсивности публикаций по исследованию КК объясняют известную осторожность пользователей России и зарубежных в приобретении систем КК. Нам неизвестны факты их коммерческого приобретения и использования где-либо в мире.

Итак, мы присоединяемся к вышеуказанному отзыву всероссийской конференции о КК.

Таким образом, известная проблема Simmons о совершенно криптостойком и одновременно совершенном достоверном распространения первичных ключей остаётся актуальной. При этом собственно теорема Simmons 80-х гг. (и ряд других известных 30-х - 50-х гг.) является частным случаем более общей "универсальной теоремы кодирования", доказанной и обнародованной в 2007 г. (в России), не использующей никаких предположений о физических свойствах канала связи.

В заключение целесообразно уточнить приведённое в начале этой Вики-статьи утверждение о соотношении неопределённостей Вернера Гайзенберга. Оно не является фундаментальным принципом ни природы, ни физической теории. Он является следствием свойств преобразования , например, Фурье (а также его можно вывести через ряд других - преобразования Хартли, Уолша, Радемахера, Котельникова и др.), применённого к нестационарному уравнению Э.Шрёдингера для волновой функции (введённого интуитивно с целью обобщения экспериментальных фактов) и критерия разрешения Рэлея (введённого интуитивно). Известны N-мерные обобщения этого соотношения. Известна, наконец, доказанная в 80-е гг. и тогда же опубликованная в специальной рецензируемой литературе (в т.ч. на английском языке) теорема В.Е. Косарева (д.ф.-м.н., ин-т физических проблем им. П.Л. Капицы, г.Москва), в которой через разложение как по функциям Котельникова, так и через любую другую систему ортогональных функций выведены, во-первых, соотношение, более общее, чем N-мерное соотношение Гайзенберга, во-вторых, показано, что существует не противоречащая принципам физики возможность "сверхразрешения" волновой функции (а следовательно, и плотности вероятности существования физического объекта) "до предела сверхразрешения", который является третьим результатом указанной работы В.Е. Косарева. Четвёртым результатом явлется вывод известной формулы пропускной способности информационного канала с помехой (впервые выведенной - В.Котельниковым, К.Шенноном) как одного из частных случаев теоремы Косарева. Заметим, что из вышеупомянутой теоремы кодирования, обнародованной А.В. Горшковым в 2007 г., следует формула пропускной способности канала с помехой (известная в открытой печати как формула Шеннона) тоже как частный случай.

Уже осуществлённые практические применения теоремы Косарева (80-е гг.) и теоремы, обнародованной Горшковым (2000-е гг.), относятся не только к области защиты информации, но и, в частности, к сверхразрешению сигналов и изображений (устранение последствий зашумления, искажений, размытий, смазов, ненулевого размера апертуры, ненулевой длины волны физического посредника, переносящего информацию, различной физической природы) для фундаментальных научно-исследовательских задач в области физики низких температур, квантовой и ядерной физики (зарегистрированный пакет программ Recovery - соавторы Косарев, Гельфгат, Подоляк - ИФП РАН им. П.Л. Капицы, МГУ, ОИЯИ - 80-е - 90-е гг.), а также научно-исследовательских и прикладных задач в области дистанционного зондирования (в т.ч. субатмосферных объектов), физики элементарных частиц и ядерной физики, физики пучков зараженных частиц и плазмы (зарегистрированные пакеты программ Respectr и Reimage - автор Горшков - МФТИ в сотрудничестве с НИИ тепловых процессов им. М.В. Келдыша, ИКИ, ИХП, ЦНИИМаш, ОИЯИ, НПО ЭЛАС - 90-е гг. - и ЮУрГУ в сотрудничестве с определёнными государственными учреждениями - 2000-е гг.).

Математический аппарат, использованный для доказательства вышеупомянутых теорем и создания вышеупомянутых программ, в значительной мере базируется на известных теоремах Радона, Банаха, Качмажа, Тихонова, Вайнштейна, Бочека, Танабе, Тананы, на известных алгоритмах Качмажа, Тихонова, Бочека, Танабе, Тараско, Фридена и др.

Анаграмма для указания на автора настоящей заметки (о нестойкости протоколов КК) по состоянию на 10.09.2009: АКГвактонисщлвапенжийооерееотим.

Автор заметки убедительно просит оппонентов его вышеизложенного мнения излагать своё мнение (в т.ч. возражения) ниже сей строки.

Реализации алгоритма Править

- 1989 г. Беннет и Брассар в Исследовательском центре IBM построили первую работающую квантово-криптографическую систему. Она состояла из квантового канала, содержащего передатчик Алисы на одном конце и приёмник Боба на другом, размещённые на оптической скамье длиной около метра в светонепроницаемом полутораметровом кожухе размером 0,5х0,5 м. Собственно квантовый канал представлял собой свободный воздушный канал длиной около 32 см. Макет управлялся от персонального компьютера, который содержал программное представление пользователей Алисы и Боба, а также злоумышленника.

- 1989 г. передача сообщения посредством потока фотонов через воздушную среду на расстояние 32 см с компьютера на компьютер завершилась успешно. Основная проблема при увеличении расстояния между приемником и передатчиком — сохранение поляризации фотонов. На этом основана достоверность способа.

- Созданная при участии Женевского университета компания GAP-Optique под руководством Николаса Гисина совмещает теоретические исследования с практической деятельностью. Специалистам этой фирмы удалось передать ключ на расстояние 67 км из Женевы в Лозанну с помощью почти промышленного образца аппаратуры. Этот рекорд был побит корпорацией Mitsubishi Electric, передавшей квантовый ключ на расстояние 87 км, правда, на скорости в один байт в секунду.

- 2001 г. доктор Эндрю Шилдс и его коллеги из TREL и Кембриджского университета создали диод, способный испускать единичные фотоны. В основе нового светодиода лежит «квантовая точка» — миниатюрный кусочек полупроводникового материала диаметром 15 нм и толщиной 5 нм, который может при подаче на него тока захватывать лишь по одной паре электронов и дырок. Это дало возможность передавать поляризованные фотоны на большее расстояние. В ходе экспериментальной демонстрации удалось передать зашифрованные данные со скоростью 75 Кбит/с — при том, что более половины фотонов терялось.

- Министерством обороны Великобритании поддерживается исследовательская корпорация QinetiQ, активно совершенствующая технологию квантовой шифрации. Эта компания появилась на свет в результате деления британского агентства DERA (Defence Evaluation and Research Agency) в 2001 г., вобрав в себя все неядерные оборонные исследования. О своих достижениях она широкой публике пока не сообщает.

- Исследованиями в области квантовой криптографии занимается также группа молодых компаний, в том числе швейцарская Id Quantique (http://www.idquantique.com/), представившая коммерческую систему квантовой криптографии, и Magiq Technologies (http://www.magiqtech.com/) из Нью-Йорка, выпустившая прототип коммерческой квантовой криптотехнологии собственной разработки. MagiQ Technologies была создана в 1999 г. на средства крупных финансовых институтов. Помимо собственных сотрудников с ней взаимодействуют научные работники из целого ряда университетов США, Канады, Великобритании и Германии. Вице-президентом MagiQ является Алексей Трифонов, в 2000 г. защитивший докторскую диссертацию в Петербургском университете. Год назад Magiq получила 7 млн. долл. от нескольких инвесторов, включая основателя Amazon.com Джеффа Безоса.

В продукте Magiq средство для распределения ключей (quantum key distribution, QKD) названо Navajo — по имени индейцев Навахо, язык которых во время Второй мировой войны американцы использовали для передачи секретных сообщений, поскольку за пределами США его никто не знал. Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий и предназначен для обеспечения защиты от внутренних и внешних злоумышленников. Продукт Navajo находится в состоянии бета-тестирования и станет коммерчески доступным в конце 2003 года. Несколько коммуникационных компаний тестируют Navajo в своих сетях.

Интерес к квантовой криптографии со стороны коммерческих и военных организаций растет, так как эта технология гарантирует абсолютную защиту. Создатели технологий квантовой криптографии вплотную приблизились к тому, чтобы выпустить их из лабораторий на рынок. Осталось немного подождать, и уже очень скоро квантовая криптография обеспечит еще один слой безопасности для нуждающихся в этом организаций.

- Квантовая криптография: идеи и практика / под ред. С.Я.Килина, Д.Б.Хорошко, А.П.Низовцева. – Мн., 2008. – 392 с.

- Kilin S.Ya. Quanta and information / Progress in optics. – 2001. – Vol. 42. – P. 1–90.

- Килин С. Я. Квантовая информация / Успехи Физических Наук. – 1999. – Т. 169. – C. 507-527. [1]

- Васильев М.Н., Горшков А.В. Разработка и создание аппаратно-программного комплекса для автоматизированного томографического анализа пучков заряженных частиц с высоким пространственным разрешением. / Аннотированный НТО по программе "Управляемый термоядерный синтез и плазменные процессы." - Долгопрудный: МФТИ, 01.12.1992. - 30 с.

- Горшков А.В. О нестойкости квантовой криптографии. http://www.fml31.ru/newsite2/pages/gorshkov/kriptokw.doc . // Труды 4-й международной конференции молодых учёных и студентов "Актуальные проблемы современной науки", секция "Радиотехника и связь". - Самара, 10-12.09.2003. - Части 12-16. С.39-42. http://povman.sstu.edu.ru // Республиканская научная конференция "Проблемы экономического роста национальной экономики". - Челябинск: ЮУрГУ, 15-17.12.2003. - Секция "Информационные технологии в экономике, управлении, бизнесе и образовании".

- Горшков А.В. О нестойкости квантовой криптографии. // 1-я Всероссийская научно-практическая конференция «Информационная безопасность региона». - Челябинск, ЮУрГУ, 5-7 октября 2004. C.207-211. - секция «Технические проблемы защиты информации». http://www.fml31.ru/newsite2/pages/gorshkov/04infbez.rar

cs:Kvantová kryptografie de:Quantenkryptografie en:Quantum cryptography es:Criptografía cuántica fi:Kvanttisalaus fr:Cryptographie quantique he:הצפנה קוונטית it:Crittografia quantistica ja:量子暗号 nl:Kwantumcryptografie no:Kvantekryptografi pl:Kryptologia kwantowa pt:Criptografia Quântica ro:Criptare cuantică sv:Kvantkryptering tr:Kuantum kriptografi vi:Mật mã lượng tử

ru.science.wikia.com

Квантовая криптография - это... Что такое Квантовая криптография?

Квантовая криптография — метод защиты коммуникаций, основанный на принципах квантовой физики. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике, рассматривая случаи, когда информация переносится с помощью объектов квантовой механики. Процесс отправки и приёма информации всегда выполняется физическими средствами, например, при помощи электронов в электрическом токе, или фотонов в линиях волоконно-оптической связи. А подслушивание может рассматриваться, как измерение определённых параметров физических объектов — в нашем случае, переносчиков информации.

Технология квантовой криптографии опирается на принципиальную неопределённость поведения квантовой системы — невозможно одновременно получить координаты и импульс частицы, невозможно измерить один параметр фотона, не исказив другой. Это фундаментальное свойство природы в физике известно как принцип неопределённости Гейзенберга, сформулированный в 1927 г.

Используя квантовые явления, можно спроектировать и создать такую систему связи, которая всегда может обнаруживать подслушивание. Это обеспечивается тем, что попытка измерения взаимосвязанных параметров в квантовой системе вносит в неё нарушения, разрушая исходные сигналы, а значит, по уровню шума в канале легитимные пользователи могут распознать степень активности перехватчика.

История возникновения

Впервые идея защиты информации с помощью квантовых объектов была предложена Стивеном Визнером в 1970 году. Спустя десятилетие Ч. Беннет (фирма IBM) и Ж. Брассард (Монреальский университет), знакомые с работой Визнера, предложили передавать секретный ключ с использованием квантовых объектов. В 1984 году они предположили возможность создания фундаментально защищённого канала с помощью квантовых состояний. После этого ими была предложена схема (BB84), в которой легальные пользователи (Алиса и Боб) обмениваются сообщениями, представленными в виде поляризованных фотонов, по квантовому каналу.

Злоумышленник (Ева), пытающийся исследовать передаваемые данные, не может произвести измерение фотонов без искажения текста сообщения. Легальные пользователи по открытому каналу сравнивают и обсуждают сигналы, передаваемые по квантовому каналу, тем самым проверяя их на возможность перехвата. Если ими не будет выявлено никаких ошибок, то переданную информацию можно считать случайно распределённой, случайной и секретной, несмотря на все технические возможности, которые может использовать криптоаналитик.

Первое устройство квантовой криптографии

Первая квантово-криптографическая схема. Система состоит из квантового канала и специального оборудования на обоих концах схемы.Первая работающая квантово-криптографическая схема была построена в 1989 году в Исследовательском центре компании IBM, все теми же Беннетом и Брассардом. Данная схема представляла собой квантовый канал, на одном конце которого был передающий аппарат Алисы, на другом принимающий аппарат Боба. Оба аппарата размещены на оптической скамье длиной около 1 м, в светонепроницаемом кожухе размерами 1,5х0,5х0,5 м. Управление происходило с помощью компьютера, в который были загружены программные представления легальных пользователей и злоумышленника.

Сохранность тайны передаваемых данных напрямую зависит от интенсивности вспышек света, используемых для передачи. Слабые вспышки, хоть и делают трудным перехват сообщений, все же приводят к росту числа ошибок у легального пользователя, при измерении правильной поляризации. Повышение интенсивности вспышек значительно упрощает перехват путем расщепления начального одиночного фотона (или пучка света) на два: первого по-прежнему направленному легальному пользователю, а второго анализируемого злоумышленником. Легальные пользователи могут исправлять ошибки с помощью специальных кодов, обсуждая по открытому каналу результаты кодирования.

Но все-таки при этом часть информации попадает к криптоаналитику. Тем не менее, легальные пользователи Алиса и Боб, изучая количество выявленных и исправленных ошибок, а также интенсивность вспышек света, могут дать оценку количеству информации, попавшей к злоумышленнику.

Простейший алгоритм генерации секретного ключа (BB84)

Схема ВВ84 работает следующим образом. Вначале отправитель (Алиса) производит генерацию фотонов со случайной поляризацией, выбранной из 0, 45, 90 и 135°. Получатель (Боб) принимает эти фотоны, затем для каждого выбирает случайным образом способ измерения поляризации, диагональный или перпендикулярный. Затем по открытому каналу сообщает о том, какой способ он выбрал для каждого фотона, не раскрывая при этом самих результатов измерения. После этого Алиса по тому же открытому каналу сообщает, правильный ли был выбран вид измерений для каждого фотона. Далее Алиса и Боб отбрасывают те случаи, когда измерения Боба были неверны. Если не было перехвата квантового канала, то секретной информацией или ключом и будут оставшиеся виды поляризации. На выходе будет последовательность битов: фотоны с горизонтальной или 45°-й поляризацией принимаются за двоичный «0», а с вертикальной или 135°-й поляризацией — за двоичную «1». Этот этап работы квантово-криптографической системы называется первичной квантовой передачей.

Алиса посылает фотоны, имеющие одну из четырёх возможных поляризаций, которую она выбирает случайным образом.

Для каждого фотона Боб выбирает случайным образом тип измерения: он изменяет либо прямолинейную поляризацию (+), либо диагональную (х).

Боб записывает результаты изменения и сохраняет в тайне.

Боб открыто объявляет, какого типа измерения он проводил, а Алиса сообщает ему, какие измерения были правильными.

Алиса и Боб сохраняют все данные, полученные в тех случаях, когда Боб применял правильное измерение. Эти данные затем переводятся в биты (0 и 1), последовательность которых и является результатом первичной квантовой передачи.

Следующим этапом очень важно оценить попытки перехватить информацию в квантово-криптографическом канале связи. Это производится по открытому каналу Алисой и Бобом путем сравнения и отбрасывания подмножеств полученных данных случайно ими выбранных. Если после такого сравнения будет выявлен перехват, то Алиса и Боб должны будут отбросить все свои данные и начать повторное выполнение первичной квантовой передачи. В противном случае они оставляют прежнюю поляризацию. Согласно принципу неопределённости, криптоаналитик (Ева) не может измерить как диагональную, так и прямоугольную поляризацию одного и того же фотона. Даже если им будет произведено измерение для какого-либо фотона и затем этот же фотон будет переслан Бобу, то в итоге количество ошибок намного увеличится, и это станет заметно Алисе. Это приведет к тому, что Алиса и Боба будут полностью уверены в состоявшемся перехвате фотонов. Если расхождений нет, то биты, использованные для сравнения, отбрасываются, ключ принимается. С вероятностью 1 — 2-k (где k — число сравненных битов) канал не прослушивался.

Впрочем, если недоброжелатель может не только прослушивать основной канал Алиса->Боб, но и может фальсифицировать работу открытого канала Боб->Алиса, то вся схема рушится (Man-In-The-Middle).

Описанный алгоритм носит название протокола квантового распределения ключа BB84. В нём информация кодируется в ортогональные квантовые состояния. Помимо использования ортогональных состояний для кодирования информации, можно использовать и неортогональные состояния (например, протокол B92).

Недостаток этого подхода уже в самом его принципе.

Так, при данном алгоритме Еве не обязательно даже измерять квантовую последовательность. Она перехватывает последовательность от Алисы и заменяет её своей. Затем подслушивает разговор Алисы и Боба и определяет, какие именно кванты будут использованы для ключа; так Еве становится известен ключ полностью, при этом Алиса и Боб пока ни о чём не догадываются. Боб посылает Алисе зашифрованное сообщение, которое Ева тут же дешифрует. Алиса, получив сообщение, не поддающееся дешифровке (ключ Алисы не совпадает с ключом шифрования, так как Боб использовал ключ Евы), понимает, что сообщение перехвачено, но к этому времени уже поздно, так как Ева знает его содержание.

Для любых тестов и проверок необходимо повторное установление связи, а значит все начинается сначала. Таким образом решаются сразу две задачи: перехват сообщений и нарушение связи противника. Отсюда можно сделать вывод, что такой способ связи хорош исключительно только для дезинформации, но тогда он не рентабелен и смысл его использования падает до нуля, так как Ева знает, что он только для дезинформации.

Алгоритм Беннета

В 1991 году Ч. Беннетом был предложен следующий алгоритм для выявления искажений в переданных по квантовому каналу данных:

- Отправитель и получатель заранее оговаривают произвольность расположения битов в строках, что определяет произвольный характер положения ошибок.

- Все строки разбиваются на блоки длины k. Где k выбирается так, чтобы минимизировать вероятность ошибки.

- Отправитель и получатель определят четность каждого блока, и сообщают её друг другу по открытому каналу связи. После этого в каждом блоке удаляют последний бит.

- Если четность двух каких-либо блоков оказалось различной, отправитель и получатель производят итерационный поиск неверных битов и исправляют их.

- Затем весь алгоритм выполняется заново для другого (большего) значения k. Это делается для того, чтобы исключить ранее незамеченные кратные ошибки.

- Чтобы определить все ли ошибки были обнаружены, проводится псевдослучайная проверка. Отправитель и получатель открыто сообщают о произвольной перестановке половины бит в строках, а затем вновь открыто сравнивают четности (Если строки различны, четности обязаны не совпадать с вероятностью 0,5). Если четности отличаются, отправитель и получатель производят двоичный поиск и удаляют неверные биты.

- Если различий не наблюдается, после n итераций отправитель и получатель будут иметь одинаковые строки с вероятностью ошибки 2-n.

Физическая реализация системы[1]

Рассмотрим схему физической реализации квантовой криптографии. Её иллюстрация представлена на рисунке (где рисунок???). Слева находится отправитель, справа — получатель. Для того, чтобы передатчик имел возможность импульсно варьировать поляризацию квантового потока, а приёмник мог анализировать импульсы поляризации, используются ячейки Покеля. Передатчиком формируется одно из четырёх возможных состояний поляризации. На ячейки данные поступают в виде управляющих сигналов. Для организации канала связи обычно используется волокно, а в качестве источника света берут лазер.

На стороне получателя после ячейки Покеля расположена кальцитовая призма, которая должна расщеплять пучок на две составляющие, улавливаемые двумя фотодетекторами (ФЭУ), а те в свою очередь измеряют ортогональные составляющие поляризации. Вначале необходимо решить проблему интенсивности передаваемых импульсов квантов, возникающую при их формировании. Если в импульсе содержится 1000 квантов, существует вероятность того, что 100 из них будут отведены криптоаналитиком на свой приёмник. После чего, проводя анализ открытых переговоров, он сможет получить все необходимые ему данные. Из этого следует, что идеален вариант, когда в импульсе количество квантов стремится к одному. Тогда любая попытка перехватить часть квантов неизбежно изменит состояние всей системы и соответственно спровоцирует увеличение числа ошибок у получателя. В этой ситуации следует не рассматривать принятые данные, а заново повторить передачу. Однако, при попытках сделать канал более надёжным, чувствительность приёмника повышается до максимума, и перед специалистами встает проблема «темнового» шума. Это означает, что получатель принимает сигнал, который не был отправлен адресантом. Чтобы передача данных была надёжной, логические нули и единицы, из которых состоит двоичное представление передаваемого сообщения, представляются в виде не одного, а последовательности состояний, что позволяет исправлять одинарные и даже кратные ошибки.

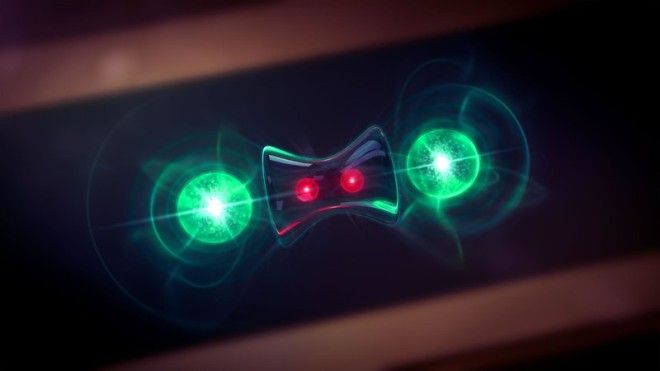

Для дальнейшего увеличения отказоустойчивости квантовой криптосистемы используется эффект EPR (Einstein-Podolsky-Rosen), возникающий в том случае, если сферическим атомом были излучены в противоположных направлениях два фотона. Начальная поляризация фотонов не определена, но в силу симметрии их поляризации всегда противоположны. Это определяет тот факт, что поляризацию фотонов можно узнать только после измерения. Криптосхема на основе эффекта ERP, гарантирующая безопасность пересылки, была предложена Экертом. Отправителем генерируется несколько фотонных пар, после чего один фотон из каждой пары он откладывает себе, а второй пересылает адресату. Тогда если эффективность регистрации около единицы и на руках у отправителя фотон с поляризацией «1», то у получателя будет фотон с поляризацией «0» и наоборот. То есть легальные пользователи всегда имеют возможность получить одинаковые псевдослучайный последовательности. Но на практике оказывается, что эффективность регистрации и измерения поляризации фотона очень мала.

Практические реализации системы

- 1989 г. Беннет и Брассар в Исследовательском центре IBM построили первую работающую квантово-криптографическую систему. Она состояла из квантового канала, содержащего передатчик Алисы на одном конце и приёмник Боба на другом, размещённые на оптической скамье длиной около метра в светонепроницаемом полутораметровом кожухе размером 0,5×0,5 м. Собственно квантовый канал представлял собой свободный воздушный канал длиной около 32 см. Макет управлялся от персонального компьютера, который содержал программное представление пользователей Алисы и Боба, а также злоумышленника.

- 1989 г. передача сообщения посредством потока фотонов через воздушную среду на расстояние 32 см с компьютера на компьютер завершилась успешно. Основная проблема при увеличении расстояния между приёмником и передатчиком — сохранение поляризации фотонов. На этом основана достоверность способа.

- Созданная при участии Женевского университета компания GAP-Optique под руководством Николаса Гисина совмещает теоретические исследования с практической деятельностью. Первым результатом этих исследований стала реализация квантового канала связи с помощью оптоволоконного кабеля длинной 23 км, проложенного по дну озера и соединяющего Женеву и Нион. Тогда был сгенерирован секретный ключ, уровень ошибок которого не превышал 1,4 %. Но все-таки огромным недостатком этой схемы была чрезвычайно малая скорость передачи информации. Позже специалистам этой фирмы удалось передать ключ на расстояние 67 км из Женевы в Лозанну с помощью почти промышленного образца аппаратуры. Но и этот рекорд был побит корпорацией Mitsubishi Electric, передавшей квантовый ключ на расстояние 87 км, правда, на скорости в один байт в секунду.

- Активные исследования в области квантовой криптографии ведут IBM, GAP-Optique, Mitsubishi, Toshiba, Национальная лаборатория в Лос-Аламосе, Калифорнийский технологический институт, молодая компания MagiQ и холдинг QinetiQ, поддерживаемый британским министерством обороны. В частности, в национальной лаборатории Лос-Аламоса была разработана и начала широко эксплуатироваться опытная линия связи, длиной около 48 километров. Где на основе принципов квантовой криптографии происходит распределение ключей, и скорость распределения может достигать несколько десятков кбит/с.

- 2001 г. доктор Эндрю Шилдс и его коллеги из TREL и Кембриджского университета создали диод, способный испускать единичные фотоны. В основе нового светодиода лежит «квантовая точка» — миниатюрный кусочек полупроводникового материала диаметром 15 нм и толщиной 5 нм, который может при подаче на него тока захватывать лишь по одной паре электронов и дырок. Это дало возможность передавать поляризованные фотоны на большее расстояние. В ходе экспериментальной демонстрации удалось передать зашифрованные данные со скоростью 75 Кбит/с — при том, что более половины фотонов терялось.

- В Оксфордском университете ставятся задачи повышения скорости передачи данных. Создаются квантово-криптографические схемы, в которых используются квантовые усилители. Их применение способствует преодолению ограничения скорости в квантовом канале и, как следствие, расширению области практического применения подобных систем.

- В университете Дж. Хопкинса (США) на квантовом канале длиной 1 км построена вычислительная сеть, в которой каждые 10 минут производится автоматическая подстройка. В результате этого, уровень ошибки снижен до 0,5 % при скорости связи 5 кбит/с.

- Министерством обороны Великобритании поддерживается исследовательская корпорация QinetiQ, являющаяся частью бывшего британского агентства DERA (Defence Evaluation and Research Agency), которая специализируется на неядерных оборонных исследованиях и активно совершенствует технологию квантового шифрования.

- Исследованиями в области квантовой криптографии занимается молодая американская компания Magiq Technologies из Нью-Йорка, выпустившая прототип коммерческой квантовой криптотехнологии собственной разработки. Основной продукт Magiq — средство для распределения ключей (quantum key distribution, QKD), которое названо Navajo (По имени индейцев Навахо, язык которых во время Второй мировой войны американцы использовали для передачи секретных сообщений, поскольку за пределами США его никто не знал). Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий и предназначен для обеспечения защиты от внутренних и внешних злоумышленников.

- В октябре 2007 года на выборах в Швейцарии были повсеместно использованы квантовые сети, начиная избирательными участками и заканчивая датацентром ЦИК. Была использована техника, которую ещё в середине 90-х в Университете Женевы разработал профессор Николас Гисин. Также одним из участников создания такой системы была компания Id Quantique.

- В 2011 году в Токио прошла демонстрация проекта «Tokyo QKD Network», в ходе которого разрабатывается квантовое шифрование телекоммуникационных сетей. Была проведена пробная телеконференция на расстоянии в 45 км. Связь в системе идёт по обычным оптоволоконным линиям. В будущем предполагается применение для мобильной связи.

Квантовый криптоанализ

Частотный спектр в оптическом канале квантово-криптографической системы.

Широкое распространение и развитие квантовой криптографии не могло не спровоцировать появление квантового криптоанализа, который обладает неоспоримыми преимуществами и экспоненциально перед обычным. Рассмотрим, например, всемирно известный и распространенный в наши дни алгоритм шифрования RSA (Rivest, Shamir, Adleman, 1977). В основе этого шифра лежит идея того, что на простых компьютерах невозможно решить задачу разложения очень большого числа на простые множители, ведь данная операция потребует астрономического времени и экспоненциально большого числа действий. Поэтому, для решения этой задачи, и был разработан квантовый алгоритм, позволяющий найти за конечное и приемлемое время все простые множители больших чисел, и, как следствие, взломать шифр RSA. Поэтому создание квантовой криптоаналитической системы является плохой новостью для RSA и любого другого шифра, ведь квантовый криптоанализ может быть применён ко всем классическим шифросистемам. Необходимо только создание квантового компьютера, способного развить достаточную мощность.

Взлом квантовой системы[2][3]

В 2010 году учёные успешно опробовали один из возможных способов необнаружимой атаки, показав принципиальную уязвимость двух криптографических систем, разработанных компаниями ID Quantique и MagiQ Technologies. И уже в 2011 году работоспособность метода была проверена в реальных условиях эксплуатации, на развёрнутой в Национальном университете Сингапура системе распространения ключей, которая связывает разные здания отрезком оптоволокна длиной в 290 м.

В эксперименте использовалась физическая уязвимость четырёх однофотонных детекторов (лавинных фотодиодов), установленных на стороне получателя (Боба). При нормальной работе фотодиода приход фотона вызывает образование электронно-дырочной пары, после чего возникает лавина, а результирующий выброс тока регистрируется компаратором и формирователем импульсов. Лавинный ток «подпитывается» зарядом, хранимым небольшой ёмкостью (≈ 1,2 пФ), и схеме, обнаружившей одиночный фотон, требуется некоторое время на восстановление (~ 1 мкс).

Если на фотодиод подавать такой поток излучения, когда полная перезарядка в коротких промежутках между отдельными фотонами будет невозможна, амплитуда импульса от одиночных квантов света может оказаться ниже порога срабатывания компаратора.

В условиях постоянной засветки лавинные фотодиоды переходят в «классический» режим работы и выдают фототок, пропорциональный мощности падающего излучения. Поступление на такой фотодиод светового импульса с достаточно большой мощностью, превышающей некое пороговое значение, вызовет выброс тока, имитирующий сигнал от одиночного фотона. Это и позволяет криптоаналитику (Еве) манипулировать результатами измерений, выполненных Бобом: она «ослепляет» все его детекторы с помощью лазерного диода, который работает в непрерывном режиме и испускает свет с круговой поляризацией, и по мере надобности добавляет к этому линейно поляризованные импульсы. При использовании четырёх разных лазерных диодов, отвечающих за все возможные типы поляризации (вертикальную, горизонтальную, ±45˚), Ева может искусственно генерировать сигнал в любом выбранном ею детекторе Боба.

Опыты показали, что схема взлома работает очень надёжно и даёт Еве прекрасную возможность получить точную копию ключа, переданного Бобу. Частота появления ошибок, обусловленных неидеальными параметрами оборудования, оставалась на уровне, который считается «безопасным».

Однако, устранить такую уязвимость системы распространения ключей довольно легко. Можно, к примеру, установить перед детекторами Боба источник одиночных фотонов и, включая его в случайные моменты времени, проверять, реагируют ли лавинные фотодиоды на отдельные кванты света.

Подключай и работай (Plug & Play)

Практически все квантово-оптические криптографические системы сложны в управлении с каждой стороны канала связи требуют постоянной подстройки. На выходе канала возникают беспорядочные колебания поляризации ввиду воздействия внешней среды и двойного лучепреломления в оптоволокне. Но недавно была сконструирована такая реализация системы, которую смело можно назвать plug and play («подключай и работай»). Для такой системы не нужна подстройка, а только синхронизация. Система построена на использовании зеркала Фарадея, которое позволяет избежать двойного лучепреломления и как следствие не требует регулировки поляризации. Это позволяет пересылать криптографические ключи по обычным телекоммуникационным системам связи. Для создания канала достаточно лишь подключить приёмный и передающий модули, провести синхронизацию и можно начинать передачу. Поэтому такую систему можно назвать plug and play.

Перспективы развития

Сейчас одним из самых важных достижений в области квантовой криптографии является то, что ученые смогли показать возможность передачи данных по квантовому каналу со скоростью до 1 Мбит/с. Это стало возможно благодаря технологии разделения каналов связи по длинам волн и их единовременного использования в общей среде. Что кстати позволяет одновременное использование как открытого, так и закрытого канала связи. Сейчас в одном оптическом волокне возможно создать около 50 каналов. Экспериментальные данные позволяют сделать прогноз на достижение лучших параметров в будущем:

1) Достижение скорости передачи данных по квантовому каналу связи в 50 Мбит/с, при этом единовременные ошибки не должны будут превышать 4 %.

2) Создание квантового канала связи длиной более 100 км.

3) Организация десятков подканалов при разделении по длинам волн.

На данном этапе квантовая криптография только приближается к практическому уровню использования. Диапазон разработчиков новых технологий квантовой криптографии охватывает не только крупнейшие мировые институты, но и маленькие компании, только начинающие свою деятельность. И все они уже способны вывести свои проекты из лабораторий на рынок. Все это позволяет сказать, что рынок находится на начальной стадии формирования, когда в нём могут быть на равных представлены и те и другие.

Безусловно, квантовая криптография — очень перспективная часть криптографии, ведь технологии, используемые там, позволяют вывести безопасность информации на высочайший уровень. Осталось немного подождать, и уже очень скоро квантовая криптография обеспечит ещё один слой безопасности для нуждающихся в этом организаций.

Литература

- ↑ Семёнов Ю. А. «Телекоммуникационные технологии»;

- ↑ Nature Communicaion «Perfect eavesdropping on a quantum cryptography system» : [1];

- ↑ Nature Communicaion «Full-field implementation of a perfect eavesdropper on a quantum cryptography system, June 2011» : [2];

- Килин С. Я., Хорошко Д. Б., Низовцев А. П. «Квантовая криптография: идеи и практика»;

- Килин С. Я. «Квантовая информация / Успехи Физических Наук.» — 1999. — Т. 169. — C. 507—527. [3];

- Robert Malaney . «Технологии, основанные на принципе ULV (unconditional location verification)» : [4], [5];

- Computerworld Россия , № 37, 2007 [6];

- Красавин В. «Квантовая криптография».

См. также

dic.academic.ru

Квантовая криптография | Virtual Laboratory Wiki

Квантовая криптография — метод защиты коммуникаций, основанный на определенных явлениях квантовой физики. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике информации, так как рассматривает случаи, когда информация переносится с помощью объектов квантовой механики. Процесс отправки и приема информации всегда выполняется физическими средствами, например при помощи электронов в электрическом токе, или фотонов в линиях волоконно-оптической связи. А подслушивание может рассматриваться, как измерение физических объектов — в нашем случае, переносчиков информации.

Технология квантовой криптографии опирается на принципиальную неопределенность поведения квантовой системы — невозможно одновременно получить координаты и импульс частицы, невозможно измерить один параметр фотона, не исказив другой. Это фундаментальное свойство природы в физике известно как принцип неопределенности Гейзенберга, сформулированный в 1927 г.

Используя квантовые явления, можно спроектировать и создать такую систему связи, которая всегда может обнаруживать подслушивание. Это обеспечивается тем, что попытка измерения взаимосвязанных параметров в квантовой системе вносит в нее нарушения, разрушая исходные сигналы, а значит, по уровню шума в канале легитимные пользователи могут распознать степень активности перехватчика.

Простейший алгоритм генерации секретного ключа Править

(На примере реализации метода поляризации фотонов)

Для объяснения алгоритма воспользуемся широко распространенной схемой персонажей (Алиса и Боб обмениваются секретной информацией). Алиса посылает Бобу последовательность фотонных импульсов. Каждый из импульсов случайным образом поляризован в одном из четырех направлений: | — \ /. Например, Алиса посылает: — / \ | \ — |.

Боб настраивает свой детектор произвольным образом на измерение серии либо диагонально, либо ортогонально поляризованных импульсов (мерить одновременно и те и другие нельзя): X X + X X + +.

В тех случаях, где Боб угадал поляризацию, он получит правильный результат (такую же поляризацию, какую посылала Алиса). В остальных случаях результат будет случайным.

Боб и Алиса по открытому каналу сообщают друг другу использованные типы поляризаций (диагональная или ортогональная). Оставляют только правильно измеренные.

В нашем примере Боб угадал поляризацию 2-го, 5-го, 6-го и 7-го импульсов. Таким образом, остаются: \ \ — |.

По заранее оговоренным условиям эти результаты превращаются в последовательность битов (например, 0° и 45° принимаются за единицу, 90° и −45° — за ноль).

Перехват сообщения-ключа Боб и Алиса могут обнаружить посредством контроля ошибок, сверив случайно выбранные из сообщения биты. Несовпадения указывают на перехват сообщения, тогда ключ изменяется, то есть передается повторно.

Если расхождений нет, то биты, использованные для сравнения, отбрасываются, ключ принимается. С вероятностью 1 - 2-k (где k — число сравненных битов) канал не прослушивался.

Впрочем, если недоброжелатель может не только прослушивать основной канал Алиса->Боб, но и может фальсифицировать работу открытого канала Боб->Алиса, то вся схема рушится. (Man-In-The-Middle)

Описанный алгоритм носит название протокола квантового распределения ключа BB84. В нем информация кодируется в ортогональные квантовые состояния. Помимо использования ортогональных состояний для кодирования информации, можно использовать и неортогональные состояния (например протокол B92).

Реализации алгоритма Править

- 1989 г. Беннет и Брассар в Исследовательском центре IBM построили первую работающую квантово-криптографическую систему. Она состояла из квантового канала, содержащего передатчик Алисы на одном конце и приёмник Боба на другом, размещённые на оптической скамье длиной около метра в светонепроницаемом полутораметровом кожухе размером 0,5х0,5 м. Собственно квантовый канал представлял собой свободный воздушный канал длиной около 32 см. Макет управлялся от персонального компьютера, который содержал программное представление пользователей Алисы и Боба, а также злоумышленника.

- 1989 г. передача сообщения посредством потока фотонов через воздушную среду на расстояние 32 см с компьютера на компьютер завершилась успешно. Основная проблема при увеличении расстояния между приемником и передатчиком — сохранение поляризации фотонов. На этом основана достоверность способа.

- Созданная при участии Женевского университета компания GAP-Optique под руководством Николаса Гисина совмещает теоретические исследования с практической деятельностью. Специалистам этой фирмы удалось передать ключ на расстояние 67 км из Женевы в Лозанну с помощью почти промышленного образца аппаратуры. Этот рекорд был побит корпорацией Mitsubishi Electric, передавшей квантовый ключ на расстояние 87 км, правда, на скорости в один байт в секунду.

- 2001 г. доктор Эндрю Шилдс и его коллеги из TREL и Кембриджского университета создали диод, способный испускать единичные фотоны. В основе нового светодиода лежит «квантовая точка» — миниатюрный кусочек полупроводникового материала диаметром 15 нм и толщиной 5 нм, который может при подаче на него тока захватывать лишь по одной паре электронов и дырок. Это дало возможность передавать поляризованные фотоны на большее расстояние. В ходе экспериментальной демонстрации удалось передать зашифрованные данные со скоростью 75 Кбит/с — при том, что более половины фотонов терялось.

- Министерством обороны Великобритании поддерживается исследовательская корпорация QinetiQ, активно совершенствующая технологию квантовой шифрации. Эта компания появилась на свет в результате деления британского агентства DERA (Defence Evaluation and Research Agency) в 2001 г., вобрав в себя все неядерные оборонные исследования. О своих достижениях она широкой публике пока не сообщает.

- Исследованиями в области квантовой криптографии занимается также группа молодых компаний, в том числе швейцарская Id Quantique (http://www.idquantique.com/), представившая коммерческую систему квантовой криптографии, и Magiq Technologies (http://www.magiqtech.com/) из Нью-Йорка, выпустившая прототип коммерческой квантовой криптотехнологии собственной разработки. MagiQ Technologies была создана в 1999 г. на средства крупных финансовых институтов. Помимо собственных сотрудников с ней взаимодействуют научные работники из целого ряда университетов США, Канады, Великобритании и Германии. Вице-президентом MagiQ является Алексей Трифонов, в 2000 г. защитивший докторскую диссертацию в Петербургском университете. Год назад Magiq получила 7 млн. долл. от нескольких инвесторов, включая основателя Amazon.com Джеффа Безоса.

В продукте Magiq средство для распределения ключей (quantum key distribution, QKD) названо Navajo — по имени индейцев Навахо, язык которых во время Второй мировой войны американцы использовали для передачи секретных сообщений, поскольку за пределами США его никто не знал. Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий и предназначен для обеспечения защиты от внутренних и внешних злоумышленников. Продукт Navajo находится в состоянии бета-тестирования и станет коммерчески доступным в конце 2003 года. Несколько коммуникационных компаний тестируют Navajo в своих сетях.

Интерес к квантовой криптографии со стороны коммерческих и военных организаций растет, так как эта технология гарантирует абсолютную защиту. Создатели технологий квантовой криптографии вплотную приблизились к тому, чтобы выпустить их из лабораторий на рынок. Осталось немного подождать, и уже очень скоро квантовая криптография обеспечит еще один слой безопасности для нуждающихся в этом организаций.

Эта страница использует содержимое раздела Википедии на русском языке. Оригинальная статья находится по адресу: Квантовая криптография. Список первоначальных авторов статьи можно посмотреть в истории правок. Эта статья так же, как и статья, размещённая в Википедии, доступна на условиях CC-BY-SA .

ru.vlab.wikia.com

Квантовая криптография | Контроль Разума

Квантовая криптография — метод защиты коммуникаций, основанный на определенных явлениях квантовой физики. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике информации, так как рассматривает случаи, когда информация переносится с помощью объектов квантовой механики. Процесс отправки и приема информации всегда выполняется физическими средствами, например при помощи электронов в электрическом токе, или фотонов в линиях волоконно-оптической связи. А подслушивание может рассматриваться, как измерение физических объектов — в нашем случае, переносчиков информации.

Технология квантовой криптографии опирается на принципиальную неопределенность поведения квантовой системы — невозможно одновременно получить координаты и импульс частицы, невозможно измерить один параметр фотона, не исказив другой. Это фундаментальное свойство природы в физике известно как принцип неопределенности Гейзенберга, сформулированный в 1927 г.

Используя квантовые явления, можно спроектировать и создать такую систему связи, которая всегда может обнаруживать подслушивание. Это обеспечивается тем, что попытка измерения взаимосвязанных параметров в квантовой системе вносит в нее нарушения, разрушая исходные сигналы, а значит, по уровню шума в канале легитимные пользователи могут распознать степень активности перехватчика.

Простейший алгоритм генерации секретного ключа Править

(На примере реализации метода поляризации фотонов)

Для объяснения алгоритма воспользуемся широко распространенной схемой персонажей (Алиса и Боб обмениваются секретной информацией). Алиса посылает Бобу последовательность фотонных импульсов. Каждый из импульсов случайным образом поляризован в одном из четырех направлений: | — \ /. Например, Алиса посылает: — / \ | \ — |.

Боб настраивает свой детектор произвольным образом на измерение серии либо диагонально, либо ортогонально поляризованных импульсов (мерить одновременно и те и другие нельзя): X X + X X + +.

В тех случаях, где Боб угадал поляризацию, он получит правильный результат (такую же поляризацию, какую посылала Алиса). В остальных случаях результат будет случайным.

Боб и Алиса по открытому каналу сообщают друг другу использованные типы поляризаций (диагональная или ортогональная). Оставляют только правильно измеренные.

В нашем примере Боб угадал поляризацию 2-го, 5-го, 6-го и 7-го импульсов. Таким образом, остаются: \ \ — |.

По заранее оговоренным условиям эти результаты превращаются в последовательность битов (например, 0° и 45° принимаются за единицу, 90° и −45° — за ноль).

Перехват сообщения-ключа Боб и Алиса могут обнаружить посредством контроля ошибок, сверив случайно выбранные из сообщения биты. Несовпадения указывают на перехват сообщения, тогда ключ изменяется, то есть передается повторно.

Если расхождений нет, то биты, использованные для сравнения, отбрасываются, ключ принимается. С вероятностью 1 - 2-k (где k — число сравненных битов) канал не прослушивался.

Впрочем, если недоброжелатель может не только прослушивать основной канал Алиса->Боб, но и может фальсифицировать работу открытого канала Боб->Алиса, то вся схема рушится. (Man-In-The-Middle)

Описанный алгоритм носит название протокола квантового распределения ключа BB84. В нем информация кодируется в ортогональные квантовые состояния. Помимо использования ортогональных состояний для кодирования информации, можно использовать и неортогональные состояния (например протокол B92).

Реализации алгоритма Править

- 1989 г. Беннет и Брассар в Исследовательском центре IBM построили первую работающую квантово-криптографическую систему. Она состояла из квантового канала, содержащего передатчик Алисы на одном конце и приёмник Боба на другом, размещённые на оптической скамье длиной около метра в светонепроницаемом полутораметровом кожухе размером 0,5х0,5 м. Собственно квантовый канал представлял собой свободный воздушный канал длиной около 32 см. Макет управлялся от персонального компьютера, который содержал программное представление пользователей Алисы и Боба, а также злоумышленника.

- 1989 г. передача сообщения посредством потока фотонов через воздушную среду на расстояние 32 см с компьютера на компьютер завершилась успешно. Основная проблема при увеличении расстояния между приемником и передатчиком — сохранение поляризации фотонов. На этом основана достоверность способа.

- Созданная при участии Женевского университета компания GAP-Optique под руководством Николаса Гисина совмещает теоретические исследования с практической деятельностью. Специалистам этой фирмы удалось передать ключ на расстояние 67 км из Женевы в Лозанну с помощью почти промышленного образца аппаратуры. Этот рекорд был побит корпорацией Mitsubishi Electric, передавшей квантовый ключ на расстояние 87 км, правда, на скорости в один байт в секунду.

- 2001 г. доктор Эндрю Шилдс и его коллеги из TREL и Кембриджского университета создали диод, способный испускать единичные фотоны. В основе нового светодиода лежит «квантовая точка» — миниатюрный кусочек полупроводникового материала диаметром 15 нм и толщиной 5 нм, который может при подаче на него тока захватывать лишь по одной паре электронов и дырок. Это дало возможность передавать поляризованные фотоны на большее расстояние. В ходе экспериментальной демонстрации удалось передать зашифрованные данные со скоростью 75 Кбит/с — при том, что более половины фотонов терялось.

- Министерством обороны Великобритании поддерживается исследовательская корпорация QinetiQ, активно совершенствующая технологию квантовой шифрации. Эта компания появилась на свет в результате деления британского агентства DERA (Defence Evaluation and Research Agency) в 2001 г., вобрав в себя все неядерные оборонные исследования. О своих достижениях она широкой публике пока не сообщает.

- Исследованиями в области квантовой криптографии занимается также группа молодых компаний, в том числе швейцарская Id Quantique (http://www.idquantique.com/), представившая коммерческую систему квантовой криптографии, и Magiq Technologies (http://www.magiqtech.com/) из Нью-Йорка, выпустившая прототип коммерческой квантовой криптотехнологии собственной разработки. MagiQ Technologies была создана в 1999 г. на средства крупных финансовых институтов. Помимо собственных сотрудников с ней взаимодействуют научные работники из целого ряда университетов США, Канады, Великобритании и Германии. Вице-президентом MagiQ является Алексей Трифонов, в 2000 г. защитивший докторскую диссертацию в Петербургском университете. Год назад Magiq получила 7 млн. долл. от нескольких инвесторов, включая основателя Amazon.com Джеффа Безоса.

В продукте Magiq средство для распределения ключей (quantum key distribution, QKD) названо Navajo — по имени индейцев Навахо, язык которых во время Второй мировой войны американцы использовали для передачи секретных сообщений, поскольку за пределами США его никто не знал. Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий и предназначен для обеспечения защиты от внутренних и внешних злоумышленников. Продукт Navajo находится в состоянии бета-тестирования и станет коммерчески доступным в конце 2003 года. Несколько коммуникационных компаний тестируют Navajo в своих сетях.

Интерес к квантовой криптографии со стороны коммерческих и военных организаций растет, так как эта технология гарантирует абсолютную защиту. Создатели технологий квантовой криптографии вплотную приблизились к тому, чтобы выпустить их из лабораторий на рынок. Осталось немного подождать, и уже очень скоро квантовая криптография обеспечит еще один слой безопасности для нуждающихся в этом организаций.

cs:Kvantová kryptografie de:Quantenkryptografie en:Quantum cryptography es:Criptografía cuántica fi:Kvanttisalaus fr:Cryptographie quantique he:הצפנה קוונטית it:Crittografia quantistica ja:量子暗号 nl:Kwantumcryptografie no:Kvantekryptografi pl:Kryptologia kwantowa pt:Criptografia quântica ro:Criptare cuantică sv:Kvantkryptering vi:Mật mã lượng tử

mind-control.wikia.com

Квантовая криптография: что это такое?

Представьте себе, что прежде чем отправить электронное письмо приятелю, вы должны достать карту, измерить расстояние до города, где он живет, и если окажется, что это расстояние больше, чем 100 км, вы со вздохом берете карандаш и бумагу и беретесь за обычное «бумажное» письмо — электронная почта дальше, чем на 100 км, не ходит.

Абсурдная ситуация? Но именно так сейчас обстоят дела с передачей квантовых данных по оптоволоконным линиям связи — рекордная дальность передачи здесь до сих пор лишь немного превышает сотню километров, а устойчивая работа на нормальных, не рекордных линиях вообще ограничивается 40 км. Это означает, например, что линию квантовой коммуникации можно организовать внутри Москвы, а вот о передаче данных в Петербург пока нечего и думать. Каковы же перспективы квантовой криптографии в области дальней связи?

-

Вскрытие на слух

-

- Первый успешный эксперимент по квантовой передаче данных был проведен Беннетом и Жилем Брассаром в конце октября 1989 года, когда защищенная квантовая связь была установлена на расстоянии 32,5 см. Установка меняла поляризацию фотонов, но при этом блок питания шумел по‑разному в зависимости от того, какой была поляризация. Таким образом, окружающие могли свободно различать нули и единицы на слух. Как пишет Брассар, «наш прототип был защищен от любого подслушивающего, который оказался бы глухим». В октябре 2007 года методы квантовой криптографии были впервые применены в широкомасштабном проекте. Система квантовой защищенной связи, разработанная швейцарской компанией Id Quantique, использовалась для передачи данных о результатах голосования на парламентских выборах в швейцарском кантоне Женева. Таким образом, голоса швейцарцев были защищены как никакая другая информация.

Банкноты и блокноты

История квантовой криптографии началась еще в конце 1960-х годов, когда студент Колумбийского университета Стивен Визнер изложил своему бывшему сокурснику Чарльзу Беннету идею квантовых банкнот, которые в принципе нельзя подделать, поскольку это исключают законы природы. Суть идеи состояла в том, чтобы поместить на каждую банкноту несколько квантовых объектов. Это могут быть, например, ловушки с фотонами, каждый из которых поляризован под определенным углом в одном из двух базисов — либо под углом 0 и 90, либо 45 и 135 градусов. Серийный номер напечатан на банкноте, но соответствующая номеру комбинация поляризаций и базисов (фильтров, с помощью которых фотону придается или измеряется его поляризация) при этом известна только банку. Чтобы подделать такую банкноту, фальшивомонетчик должен измерить поляризацию каждого фотона, но он не знает, в каком базисе поляризован каждый из них. Если он ошибется с базисом, то поляризация фотона изменится, и поддельная банкнота будет с неверной поляризацией. Квантовые деньги до сих пор не появились, поскольку пока не удалось создать достаточно надежных ловушек для фотонов. Однако тогда же Визнер предложил использовать тот же самый принцип для защиты информации, и эта технология сейчас уже близка к реализации.

Первый протокол

Первый протокол

- Первый протокол квантового распределения ключей был создан Жилем Брассаром и Чарльзом Беннетом в 1984 году и получил название BB84. Для передачи данных используются фотоны, поляризованные в четырех разных направлениях, в двух базисах — под углом 0 и 90 градусов (обозначается знаком +) либо 45 и 135 градусов (x). Отправитель сообщения A (традиционно его называют «Алиса») поляризует каждый фотон в случайно выбранном базисе, а затем отправляет его получателю B — «Бобу». Боб измеряет каждый фотон, тоже в случайно выбранном базисе. После этого Алиса по открытому каналу сообщает Бобу последовательность своих базисов, и Боб отбрасывает неправильные (не совпавшие) базисы и сообщает Алисе, какие данные «не прошли». При этом сами значения, полученные в результате измерений, они по открытому каналу не обсуждают. Если шпион (его обычно называют «Евой», от английского eavesdropping — подслушивание) захочет перехватить секретный ключ, он должен будет измерять поляризацию фотонов. Поскольку он не знает базиса, он должен будет определять его случайным образом. Если базис будет определен неправильно, то Ева не получит верных данных, а кроме того, изменит поляризацию фотона. Появившиеся ошибки сразу обнаружат и Алиса, и Боб.

Идеи Визнера, однако, были признаны далеко не сразу. Еще в начале 1970-х годов Визнер отправил свою статью о квантовой криптографии в журнал IEEE Transactions on Information Theory, но редакторам и рецензентам язык статьи показался слишком сложным. Лишь в 1983 году эта статья увидела свет в журнале ACM Newsletter Sigact News, и именно она стала первой в истории публикацией об основах квантовой криптографии.

Первоначально Визнер и Беннет рассматривали вариант передачи зашифрованных сообщений с помощью квантовых «носителей», при этом подслушивание портило бы сообщение и не давало возможности его прочесть. Затем они пришли к улучшенному варианту — использованию квантовых каналов для передачи одноразовых «шифроблокнотов» — шифровальных ключей.

Закрытый конверт

Квантовые системы связи основаны на использовании квантовых свойств носителей информации. Если в обычных телекоммуникационных сетях данные кодируются в амплитуде и частоте излучения или электрических колебаний, то в квантовых — в амплитуде электромагнитного поля или в поляризации фотонов. Разумеется, потребуется значительно более дорогая и сложная аппаратура, но эти ухищрения оправданны: дело в том, что передача информации по квантовым каналам обеспечивает стопроцентную защиту от «прослушки». Согласно законам квантовой механики измерение свойств того или иного квантового объекта, например измерение поляризации фотона, неминуемо меняет его состояние. Получатель увидит, что состояние фотонов изменилось, и предотвратить это нельзя в принципе — таковы фундаментальные законы природы. Это можно описать такой аналогией: представьте себе, что вы пересылаете письмо в закрытом конверте. Если кто-то откроет письмо и прочитает его, цвет бумаги изменится, и получатель неминуемо поймет, что послание читал кто-то третий.

Самая ценная информация — это шифровальные ключи. Если ключ имеет длину, равную самому сообщению или еще длиннее, то расшифровать послание, не зная ключа, в принципе невозможно. Остается организовать защищенную передачу ключей, а это как раз и обеспечивают квантовые линии связи. Однако пока дистанция передачи данных для таких линий слишком коротка: из-за тепловых шумов, потерь, дефектов в оптоволокне фотоны не «выживают» на больших расстояниях.

Квантовые ключи

Множество исследовательских групп по всему миру разрабатывают устройства «восстановления» квантовых данных — так называемые квантовые повторители, которые способны «оживлять» фотоны. Группа исследователей из Российского квантового центра под руководством профессора Александра Львовского нашла способ восстанавливать свойства фотонов и подтвердила в эксперименте работоспособность этого метода. Ученые занимались изучением феномена квантовой запутанности, при котором состояния двух или нескольких объектов — атомов, фотонов, ионов — оказываются связаны. Если состояние одного из пары запутанных фотонов измерить, то состояние второго немедленно станет определенным, причем состояния их обоих будут связаны однозначно — например, если один фотон окажется поляризован вертикально, то второй — горизонтально и наоборот.

«Если распределять пары запутанных фотонов между двумя удаленными партнерами, то они оба получают одну и ту же последовательность, которую можно использовать как шифровальный ключ, поскольку это истинно случайная последовательность, которую нельзя угадать или рассчитать. Если же кто-то попытается подсмотреть запутанные фотоны, корреляция между ними потеряется и из них больше нельзя будет извлечь ключ», — объясняет Александр Львовский.

Задача состоит в том, чтобы сохранить состояние квантовой запутанности при передаче на большие расстояния. До сих пор с этим возникали большие проблемы. По оптоволоконным сетям до сих пор не удавалось передавать запутанные фотоны на расстояние больше 100 км. На больших расстояниях квантовые данные просто теряются в шумах. В обычных телекоммуникационных сетях используют разные типы повторителей или усилителей сигнала, которые усиливают амплитуду сигнала и убирают шумы, но в случае с квантовыми данными этот подход не работает. Фотон нельзя «усилить», при попытке измерить его параметры состояние фотона изменится, а значит, все преимущества квантовой криптографии исчезают.

Квантовые повторители

Ученые из разных стран пытаются разработать технологию квантовых повторителей — устройств, способных «воссоздавать» квантовую информацию, не разрушая ее. Группа Львовского, кажется, нащупала путь, который может привести к успеху. Еще в 2002 году он и его коллеги обнаружили любопытный эффект, который был назван «квантовым катализом», по аналогии с химическим термином, где определенные реакции могут идти только в присутствии особого вещества — катализатора. В их эксперименте световой импульс смешивался со «вспомогательным» одиночным фотоном на частично пропускающем свет зеркале. Затем этот фотон «удаляли». Казалось бы, состояние светового импульса не должно было меняться. Но, в силу парадоксальных свойств квантовой интерференции, фотон менял его в сторону «усиления» квантовых свойств.

«В то время это явление выглядело не более чем курьезным феноменом, каковых в квантовой физике множество. Теперь же оказалось, что оно имеет важное практическое применение — позволяет восстановить запутанность квантовых состояний света», — говорит Александр Львовский.

В своей новой работе, отчет о которой был опубликован в журнале Nature Photonics, ученые научились заново запутывать «распутавшиеся» фотоны. В качестве источника запутанных фотонов в эксперименте они использовали нелинейный кристалл титанил-фосфата калия с периодической доменной структурой. Его «обстреливали» пикосекундными импульсами света, которые генерировал титан-сапфировый лазер. В результате в кристалле рождались запутанные пары фотонов, которые ученые отправляли в два разных оптических канала. В одном из них свет подвергался 20-кратному ослаблению с помощью затемненного стекла, в результате чего уровень запутанности падал почти до нуля. Это соответствует уровню потерь в 65 км обычного оптоволоконного кабеля. Затем ослабленный сигнал направляли на светоделитель, где и проходил процесс квантового катализа. Ученые из группы Львовского называют этот процесс «квантовой дистилляцией», поскольку на выходе остается меньше фотонов, зато их уровень запутанности возрастает почти до исходного. «Из миллиона слабо запутанных пар фотонов получается одна сильно запутанная. Но при этом уровень корреляции восстанавливается до первичной, и хотя скорость передачи данных несколько снижается, мы можем получить устойчивую связь на значительно большем расстоянии», — говорит коллега Львовского Александр Уланов.

Не только для шпионов

На основе этой технологии можно будет создавать квантовые повторители, пригодные для коммерческого использования. «Для этого есть и другие методы, но как их использовать в условиях существующих источников квантовой запутанности, непонятно. Это оказывается непропорционально дорого. Возможно, наш повторитель будет и проще, и дешевле», — говорит Львовский. По его мнению, при благоприятных условиях первый прототип такого повторителя может быть создан через четыре-пять лет. А появление его на рынке может открыть дорогу действительно массовому применению квантовой криптографии, что серьезно изменит жизнь не только военных или банкиров.

«Это касается каждого из нас. Квантовая криптография — это не только какие-то военные или шпионские секреты, это номера кредитных карточек, это истории болезни. У каждого из нас масса конфиденциальной информации, и чем более открытым становится мир, тем важнее для нас контролировать доступ к ней», — говорит Львовский. Использование квантовых методов передачи шифровальных ключей может серьезно осложнить жизнь злоумышленников, у которых теперь не будет возможности перехватить и расшифровать информацию.

prikolno.cc

Квантовая криптография - «Энциклопедия»

КВАНТОВАЯ КРИПТОГРАФИЯ, обеспечивает информационную безопасность легитимных пользователей (ЛП) в квантовой связи. В результате ЛП получают идентичные последовательности символов, представляющие собой основу для криптографических ключей, с помощью которых шифруется закрытая информация. Квантовая криптография базируется на соотношении неопределённостей Гейзенберга: не могут быть достоверно и одновременно определены наблюдаемые величины, которым соответствуют некоммутирующие операторы, например координата и импульс частицы. Таким образом, в основе квантовой криптографии лежат законы природы, а не вычислительные методы, как в традиционной криптографии.