Содержание

Удаленный взлом любого Apple iPhone и последующие убийства людей

Ложь, повторённая тысячу раз, становится правдой.

Шатобриан

Привет.

Скандал эпического масштаба начинает раскручиваться в мире, так как в очередной раз и “неожиданно” выясняется, что удаленный взлом любого iPhone, включая самые последние модели iPhone 12 на последней версии iOS, не представляет особого труда. Массовая слежка, сбор данных с устройств, выяснение их местоположения и в некоторых случаях убийства их владельцев, которые не позаботились о собственной безопасности. То, что iPhone – лакомая добыча для взлома, не вызывает сомнений, но многие люди сомневаются в том, что это сделать так легко и просто, как порой об этом говорится. “Слухи и домыслы” – вот что слышишь в ответ, когда объясняешь, как устроен рынок доступа к чужим устройствам. Давайте вместе попробуем разобраться в том, почему именно устройства от Apple так легко взломать и кто в этом виноват.

youtube.com/embed/w5K6QuWlW3E?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»>

Исторически смартфоны от Apple всегда были дорогими, то есть автоматически позиционировались на тех, кто имеет деньги. Среди пользователей iPhone процент тех, кто занимается бизнесом или политикой, всегда был максимальным, равно как можно смело сказать, что то же самое касается и криминала. Дорогие смартфоны, которые должны подчеркивать статус своего владельца. Песочница владельцев iPhone – это идеальные охотничьи угодья для спецслужб, которые могут находить всю нужную им информацию в аппаратах исследуемых людей.

В Apple подчеркнуто и последовательно заявляют, что заботятся о конфиденциальности данных, не дают их собирать сторонним лицам, одним словом, прикладывают максимум усилий для вашей защиты. Маркетинговая и PR-машина Apple отлично отрабатывает свой хлеб, вас убеждают, что вы и ваши данные в полной безопасности. Увы, это не является правдой ни в каком виде, покупая iPhone, вы становитесь потенциальной жертвой слежки, когда все содержимое вашего телефона становится достоянием заинтересованных лиц.

Увы, это не является правдой ни в каком виде, покупая iPhone, вы становитесь потенциальной жертвой слежки, когда все содержимое вашего телефона становится достоянием заинтересованных лиц.

Просто кратко перечислю достижения Apple на ниве безопасности своих устройств:

- полный доступ к компьютерам при введении пароля по умолчанию “admin”;

- слежка за любым номером через FaceTime, прослушивание чужих разговоров;

- взлом архивов iCloud, возможность подбора пароля неограниченное число раз, так взломали данные Дмитрия Анатольевича Медведева в 2014 году и не только его;

- удаленная слежка за любым iPhone и его данными, инструмент Karma – используется бизнесом и правительственными службами разных стран;

- “взлом” криптозащиты iPhone на всех версиях iOS за считанные дни, уровень защиты правительственных коммуникаций Америки, появление jailbreak – сама история показывает, что компания сливает данные для такого “взлома”. Вообразить, что 16-летний мальчик способен взломать всю Америку, от Министерства обороны до финансов, невозможно.

Ничего, кроме взлома Apple, он так и не смог сделать.

Ничего, кроме взлома Apple, он так и не смог сделать.

Небольшое перечисление проблем Apple в сфере безопасности с раскрытием этих тем вы можете найти в нашем материале.

Любую иную компанию даже одна или две истории из этого списка похоронили бы в публичном поле, люди стали бы обходить стороной ее продукты. Но любовь к Apple иррациональна, жертвам кажется, что они умны и сильны, а их выбор оправдан тем, что именно их еще не взломали и вряд ли когда-то это сделают. Люди верят в то, что они в безопасности, ведь это так легко и просто. Намного проще, чем попытаться разобраться в том, как все устроено.

Второго марта 2017 года мексиканский репортер-фрилансер Сесилио Пинеда Бирто, расследующий связи наркокартелей с местными политиками и полицией, провел трансляцию в Facebook, где он без купюр рассказал о найденных ниточках, которые связывают криминал и тех, кто должен с ним бороться.

За неделю до того в его адрес стали поступать угрозы, ему предлагали остановиться. Ровно в это же время iPhone журналиста стал целью программного обеспечения NSO Group, это частная компания, которая позволяет получить доступ ко всем данным внутри iPhone, его геолокации в реальном времени и другим приятным мелочам. Задумайтесь на минутку, частная компания продает доступ к любому iPhone в мире и делает это успешно многие годы, но в Apple это никого не заботит. Корпорация, которая с легкостью вступает в суды по всему миру только за использование товарного знака, тут сохраняет олимпийское спокойствие, не видит проблемы, что доступ к производимым ей устройствам кто-то раздает за деньги. Странно, не так ли?

Ровно в это же время iPhone журналиста стал целью программного обеспечения NSO Group, это частная компания, которая позволяет получить доступ ко всем данным внутри iPhone, его геолокации в реальном времени и другим приятным мелочам. Задумайтесь на минутку, частная компания продает доступ к любому iPhone в мире и делает это успешно многие годы, но в Apple это никого не заботит. Корпорация, которая с легкостью вступает в суды по всему миру только за использование товарного знака, тут сохраняет олимпийское спокойствие, не видит проблемы, что доступ к производимым ей устройствам кто-то раздает за деньги. Странно, не так ли?

Пинеда заехал на автомойку, небольшой крытый тент на улочке. Он постоянно менял маршруты, перемещался по Мексике, так как серьезно воспринимал угрозы своей жизни. Убийца точно знал, где находится журналист, никаких поисков не было. Пинеда был застрелен около своей машины через несколько часов после трансляции на Facebook. Примечательный факт, что убийца забрал только одну вещь, что принадлежала его жертве, – iPhone. Исследовать аппарат было невозможно, в NSO Group отказались от комментариев по существу дела и подчеркнули, что работают исключительно в правовом поле.

Исследовать аппарат было невозможно, в NSO Group отказались от комментариев по существу дела и подчеркнули, что работают исключительно в правовом поле.

Нужны еще примеры? Джамаль Хашогги, журналист из Саудовской Аравии, часто критиковал власти как своей страны, так и США, его можно назвать оппозиционером. В октябре 2018 года он зашел в консульство Саудовской Аравии, из которого больше не вышел. Турецкая разведка позднее опубликовала записи пыток и убийства Хашогги, которые происходили на территории консульства. Долгое время власти Саудовской Аравии отрицали это, но затем признали очевидное и даже нашли тех, кто пытал и казнил, выдали расчлененное тело, которое было спрятано в колодце. Преднамеренное убийство оппозиционного журналиста, который работал на американские СМИ, стало неприятной сенсацией, но общественное мнение никак не повлияло на отношение к Саудовской Аравии, деньги, как обычно, решили все.

К чему тут история Хашогги? Ответ вы уже знаете, он пользовался iPhone, а также был в списке номеров, за которыми следили в NSO Group по заказу властей Саудовской Аравии. Также под колпаком слежки оказались все члены семьи Хашогги, их коммуникации не были защищены.

Также под колпаком слежки оказались все члены семьи Хашогги, их коммуникации не были защищены.

В руки журналистов со всего мира попало около 50 тысяч номеров телефонов по всему миру, которые были предметом слежки со стороны NSO Group. Эта израильская компания поставила слежку за владельцами iPhone на широкую ногу. В данный момент медиа из разных стран мира проводят расследование номеров, изучают iPhone тех, чьи номера найдены в списках, и находят следы взлома. Как правило, жертвы слежки – это те, кто занимается политикой, имеет некомплиментарную точку зрения. В СМИ расследование деятельности NSO Group проходит под именем “проект Пегас”, именно так называется софт израильской компании (он также известен и под другими именами, например, как Karma).

Технические подробности о взломе iPhone, включая самые последние версии как по железу, так и по софту, можно найти вот тут.

Несмотря на то, что в отчете утверждается, что NSO Group может следить и за Android-смартфонами, никаких доказательств этого не приводится. Все 50 000 номеров телефонов, за которыми следили, привязаны к iPhone разных версий. Исследователи оговаривают, что Android также в группе риска, но привести какие-либо доказательства этого не могут, только рассуждения на общие темы.

Все 50 000 номеров телефонов, за которыми следили, привязаны к iPhone разных версий. Исследователи оговаривают, что Android также в группе риска, но привести какие-либо доказательства этого не могут, только рассуждения на общие темы.

Уровень защиты Android-смартфонов на голову выше того, что сделали в Apple, причина банальна – разработкой софта занимается Google, в то время как железо и дополнительный софт на стороне производителей. Например, в Samsung интегрировали в большинство смартфонов систему KNOX, ни одного сообщения о взломе этой системы за эти годы не поступало, хотя сломать ее пытались многократно.

Даже если попытаться объяснить все это очень просто, то логика Google сильно отличается от таковой в Apple. Компания может отказать спецслужбам Америки, ссылаясь на то, что не производит железо и не может встраивать уязвимости в свои продукты. В то время как Apple разрабатывает как софт, так и железо.

Искренне сомневаюсь, что Apple официально передает уязвимости своих систем спецслужбам, думаю, что все происходит намного проще – нужные люди узнают об уязвимостях и затем их эксплуатируют. Когда о них становится широко известно, то они прикрываются и появляются новые дырки, все повторяется вновь. Формально никакие претензии к Apple предъявить невозможно, компания не работает с государством и спецслужбами, не дает никакого доступа. В Apple просто плохо защищают свои продукты и оставляют дыры размером с футбольное поле, чтобы все желающие могли получить доступ к данным пользователей. Помните пароль admin на компьютерах компании? Это ровно такая же история, тут просто нечего добавить.

Когда о них становится широко известно, то они прикрываются и появляются новые дырки, все повторяется вновь. Формально никакие претензии к Apple предъявить невозможно, компания не работает с государством и спецслужбами, не дает никакого доступа. В Apple просто плохо защищают свои продукты и оставляют дыры размером с футбольное поле, чтобы все желающие могли получить доступ к данным пользователей. Помните пароль admin на компьютерах компании? Это ровно такая же история, тут просто нечего добавить.

Наивно считать, что израильская компания NSO Group единственная, кто имеет доступ к таким данным и активно их эксплуатирует. Таких компаний несколько в мире, но между ними есть важное различие – NSO Group торгует таким доступом на открытом рынке, то есть желающие с деньгами могут приобрести возможность слежки за выбранными номерами без решения суда и других заморочек. Можно просто узнать все, что вас интересует. И это продукт, направленный на государства, но не на частных лиц, нельзя прийти в этот “магазин” и купить все, что вас интересует, например, проследить за своей девушкой.

По ряду косвенных признаков можно судить, что возня вокруг NSO Group – это не открытое расследование того, что происходит, а передел сфер влияния. Для других игроков этого рынка, видимо, NSO Group стали раздражающим фактором, так как обесценивали их усилия и достижения, возникла конкуренция, исчез эксклюзив.

Короткое послесловие

Вы можете не верить ничему, что изложено выше, ваше право – отрицать очевидные и доказанные вещи. Вам нравятся iPhone и Apple, это ваше право – закрывать глаза на неприятную правду. На сегодняшний день в Apple вкладывают огромные усилия в то, чтобы доказать, что их продукты безопасны. Но использование iPhone – это всегда риски того, что за вами будут следить, причем история NSO Group – это слежка на уровне правительств, но ведь есть и другие “дыры”, которые могут эксплуатировать обычные люди. Например, когда стало известно про дыру в Facetime, мы почти неделю показывали людям, как они “защищены”. Наглядная демонстрация производила эффект отрезвляющего душа, многим этой разовой демонстрации хватило, чтобы сменить свои устройства. Чужой опыт не стимулирует так сильно, как свой собственный.

Чужой опыт не стимулирует так сильно, как свой собственный.

Некоторые люди считают, что они не представляют интереса для правительств, спецслужб, и, значит, они не попадают в группу риска. Вполне справедливая мысль, но есть один небольшой изъян – рано или поздно те дырки, что существуют, станут общедоступными, кто-то успеет их использовать и атакует практически все iPhone, до которых сможет дотянуться. Это принесет как минимум нервотрепку, а как максимум – расходы и другие проблемы. Ваше право – оценивать такую атаку как гипотетическую, считать, что ваши риски минимальны.

Мне всегда было интересно, сколько утечек и проблем в продуктах Apple должно еще случиться, чтобы люди осознали, что это небезопасные продукты. Для некоторых профессий это смартфоны и планшеты, что могут привести к смерти человека, которого с легкостью могут выследить в реальной жизни.

Особенно меня умиляет то, что многие люди, описывающие проблемы Apple и уязвимость iPhone, владеют именно такими аппаратами и тут же пишут, что на Android все хуже, хотя ни одного доказательства этого просто не существует.

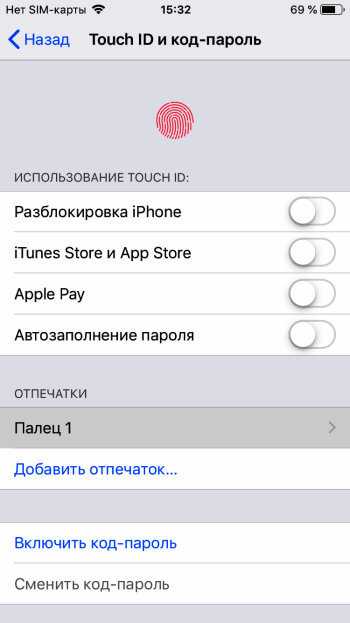

Безопасность ваших данных – это не переключатели в настройках смартфона, а то, как строится система, насколько производитель вас защищает. В Apple этого не делают системно, строят свою платформу спустя рукава. И это уже доказанный факт. Как вам с этим жить, решать вам, но когда вас с легкостью взломают, не говорите, что вас не предупреждали.

Можно ли взломать выключенный iPhone?

Исследователи из лаборатории Secure Mobile Networking Lab университета Дармштадта в Германии опубликовали работу, в которой описали теоретический способ атаки на iPhone, который может сработать, даже если тот выключен. В своем исследовании они разобрали работу беспроводных модулей, нашли способы проанализировать прошивку Bluetooth и допустили возможность внедрения вредоносного кода, который работает полностью автономно от основной операционной системы iOS.

Если добавить немного воображения, можно представить такой сценарий, когда злоумышленник прикладывает «зараженный» телефон к смартфону жертвы и переносит вредоносный код, который потом крадет данные кредитной карты или даже виртуальный ключ от автомобиля.

Напрячь воображение придется, потому что авторы работы ничего такого на самом деле не показали: они остановились в шаге от финального этапа практической атаки, на котором на смартфон загружается что-то реально полезное вредное. Впрочем, даже без этого исследователями была проделана огромная работа по анализу недокументированной функциональности телефона, реверс-инжинирингу прошивки Bluetooth и моделированию различных сценариев работы с беспроводными модулями.

Если атака не сложилась, о чем тогда разговор? Мы обязательно объясним, но начать нужно с важного объявления: если устройство выключено, но при этом с ним можно как-то взаимодействовать (взламывать, например), то — логика! — оно на самом деле выключено не до конца!

Как же мы докатились до жизни такой? Вот с этого и начнем.

Режим низкого потребления

В 2021 году компания Apple анонсировала возможность найти с помощью сервиса Find My (на русском он недавно стал «Локатором», но, кажется, это название пока не очень-то прижилось) потерянный айфон даже в том случае, если он выключен. Эта функция есть в современных смартфонах Apple начиная с iPhone 11.

Эта функция есть в современных смартфонах Apple начиная с iPhone 11.

Если, например, вы где-то выронили телефон и у него через некоторое время разрядилась батарейка, то он не выключается полностью, а переходит в режим Low Power Mode, в котором питание подается только на очень ограниченный набор модулей. Это в первую очередь беспроводные модули Bluetooth и Ultra Wide Band, а также модуль NFC. А еще так называемый Secure Element — защищенная память, хранящая самые важные секреты, например данные кредитных карт для оплаты телефоном.

Bluetooth в «режиме глубокого сна» используется для передачи данных, UWB — для точного определения положения смартфона в пространстве. В режиме Low Power Mode смартфон шлет информацию о себе, а айфоны проходящих мимо людей могут ее принимать. Если владелец потерянного телефона на сайте Apple зайдет в личный кабинет и отметит телефон как утерянный, информация с окружающих смартфонов будет использована для определения местоположения устройства. О том, как это работает, мы недавно рассказывали в посте про слежку с помощью AirTag.

Secure Element же здесь замешан, чтобы обеспечить работу критических сервисов, которые могут понадобиться в том числе и тогда, когда разрядилась батарейка. Каких? Про кредитную карту мы уже сказали. Также это задел под использование телефона в качестве ключа от автомобиля — это новейшая фича, которая доступна для ограниченного количества (новых, естественно) автомобилей с 2020 года.

Сразу после анонса среди специалистов по информационной безопасности началось обсуждение возможных рисков для безопасности от такой новой функции. Исследователи из Германии решили проверить возможные сценарии атаки на практике.

При выключении телефона пользователю теперь выводится напоминание «iPhone можно найти даже после выключения». Источник

Нюансы работы сервиса Find My в выключенном виде

Прежде всего авторы работы провели детальный анализ работоспособности самой системы Find My в режиме «глубокого сна» и открыли ранее неизвестные особенности. Основную работу в выключенном виде на себя берет модуль Bluetooth, который перед выключением перезагружается и конфигурируется набором команд из iOS. Дальше он периодически посылает в эфир пакеты данных, позволяющие другим устройствам обнаружить такой не до конца выключенный айфон.

Дальше он периодически посылает в эфир пакеты данных, позволяющие другим устройствам обнаружить такой не до конца выключенный айфон.

Как выяснилось, длительность этого режима ограничена: как минимум в версии iOS 15.3 задано всего 96 «выходов в эфир» с интервалом в 15 минут. То есть утерянный и выключенный айфон будет доступен для обнаружения только в течение суток. Если телефон выключился из-за разряженной батарейки, срок обнаружения и того меньше — примерно пять часов. Это можно считать особенностями фичи, но был найден и реальный баг: иногда при выключении телефона режим «маячка» не активируется вовсе, хотя и должен.

Самый интересный момент здесь заключается в том, что модуль Bluetooth перепрограммируется перед выключением, то есть его функциональность радикально меняется. А что, если его можно перепрограммировать во вред владельцу?

Атака на выключенный телефон

Собственно, главным открытием исследователей было то, что прошивка Bluetooth-модуля не зашифрована и не защищена технологией Secure Boot. Secure Boot предполагает многоступенчатую проверку программного кода при загрузке— так, чтобы можно было запустить только прошивку, авторизованную производителем устройства.

Secure Boot предполагает многоступенчатую проверку программного кода при загрузке— так, чтобы можно было запустить только прошивку, авторизованную производителем устройства.

Отсутствие шифрования позволяет анализировать прошивку, искать в ней уязвимости и позднее использовать их для атаки. Но отсутствие Secure Boot позволяет пойти дальше и вовсе заменить код от производителя на свой, и далее модуль Bluetooth его выполнит. Для сравнения — анализ модуля Ultra Wide Band, используемого в iPhone, показал, что механизм Secure Boot там имеется, хотя прошивка также не зашифрована.

Что это дает на практике? Само по себе — ничего. Нужно анализировать прошивку, пытаться подменить ее на что-то свое, искать способы взлома — и тогда уже это будет очевидная демонстрация атаки с тем или иным видом ущерба. Авторы работы подробно описали теоретическую модель атаки, но на практике не показали, что айфон прямо-таки можно взять и взломать через Bluetooth, NFC и UWB. Понятно только, что если на эти модули питание подается всегда, то и уязвимости должны работать всегда.

В Apple исследованием не впечатлились и никак на него не отреагировали. Впрочем, само по себе это мало о чем говорит: в Apple старательно держат poker face даже в тех случаях, когда угроза действительно серьезная и это прямо продемонстрировано на практике.

Надо понимать, что Apple очень много делает для того, чтобы не раскрывать своих секретов: исследователи имеют дело с закрытым программным кодом, часто зашифрованным, с собственным железом Apple и модулями сторонних производителей, сделанными на заказ. Смартфон — это большая, сложная система, разобраться в которой нелегко, тем более если производитель тебе скорее мешает, чем помогает.

Нельзя сказать, чтобы от сделанных исследователями открытий захватывало дух, но это результат большой кропотливой работы. Ценность данной публикации заключается в том, что исследователи обоснованно усомнились в безопасности механизма «выключим телефон, но оставим работать часть модулей». И в своих выводах доказали, что сомневаться стоит.

Когда устройство наполовину выключено

А выводы следующие: прошивка Bluetooth-модуля недостаточно защищена. Теоретически можно либо модифицировать ее из iOS, либо перепрограммировать тот самый режим Low Power Mode, расширив или изменив его функциональность. Прошивку модуля Ultra Wide Band можно исследовать на предмет уязвимостей. Главная же проблема заключается в том, что эти беспроводные модули (а также NFC) напрямую общаются с защищенным анклавом Secure Element… Нет, как-то скучно звучит, давайте мы все же попробуем взять некоторые выводы, сделанные в работе, и кратко пересказать их:

Теоретически можно украсть из айфона виртуальный ключ от вашего автомобиля. Даже если айфон выключен! Понятно, что если айфон является ключом от машины, потеря смартфона может обернуться угоном автомобиля. Но здесь речь идет о краже ключа, хотя телефон остается с вами. Злоумышленник подошел к вам в торговом центре, прикоснулся к сумке с телефоном и похитил виртуальный ключ.

Теоретически можно изменить данные, отправляемые модулем Bluetooth, когда телефон выключен. Например, для того, чтобы использовать смартфон для слежки за жертвой.

Например, для того, чтобы использовать смартфон для слежки за жертвой.

Теоретически можно украсть из телефона данные кредитной карты. Опять-таки, даже если телефон выключен.

Но это, конечно, все еще надо доказать. Работа ученых из Германии еще раз показывает, что добавление любой новой функциональности несет определенные риски безопасности, и их надо учитывать. Особенно когда настолько радикально меняются ожидания от устройства: вы думаете, что телефон выключен, а это не совсем так.

Впрочем, это не то чтобы новая проблема. Системы Intel Management Engine и AMD Secure Technology, также выполняющие задачи безопасности и защищенного удаленного управления, работают во всех случаях, когда на материнскую плату ноутбука или настольного компьютера подано питание. Как и в случае со связкой Bluetooth + UWB + NFC + Secure Element в айфонах, они имеют широкие права в компьютерной системе, и уязвимости в них могут быть очень опасными.

На обычных пользователей работа ученых из Германии пока никак не влияет: полученных в ходе исследования данных недостаточно для практической атаки. В качестве гарантированного решения проблемы авторы предлагают компании Apple внедрить аппаратный выключатель, который гарантированно обесточивает телефон — целиком, без оговорок. Но зная «любовь» Apple к лишним кнопкам на корпусе, можно быть уверенным, что такого не произойдет.

В качестве гарантированного решения проблемы авторы предлагают компании Apple внедрить аппаратный выключатель, который гарантированно обесточивает телефон — целиком, без оговорок. Но зная «любовь» Apple к лишним кнопкам на корпусе, можно быть уверенным, что такого не произойдет.

Можно ли взломать ваш iPhone? Что нужно знать о безопасности iOS

Вот некоторые из наиболее распространенных способов взлома iPhone с помощью вредоносного ПО, как определить, что это произошло с вами, и как удалить хакера с вашего устройства

Давайте проясним: если ваш iPhone или iPad подключены к Интернету, существует риск взлома. Конечно, статистика подтверждает идею о том, что ваше устройство iOS довольно безопасно (и Apple продолжает добавлять новые функции безопасности), но ваша безопасность во многом зависит от того, как вы на самом деле используете устройство.

В этой статье мы рассмотрим некоторые из наиболее распространенных способов взлома iPhone с помощью вредоносных программ, некоторые предупреждающие признаки того, что ваш собственный телефон мог быть взломан, и способы «отпора».

Как взломать iPhone?

Загружаемые приложения

Одна из самых больших жалоб на iOS заключается в том, насколько медленно операционная система внедряет функции, которые уже давно присутствуют на устройствах Android. Поэтому, чтобы преодолеть это, некоторые пользователи прибегают к варианту, который противоречит положениям и условиям Apple: они делают джейлбрейк своего телефона.

Это позволяет обойти встроенные ограничения на контент из Apple App Store, позволяя пользователям загружать приложения и виджеты из сторонних магазинов. Неопубликованная загрузка — получение приложения из неофициального магазина — также может быть выполнена путем его загрузки напрямую через веб-сайт в Safari или любом другом браузере.

Хотя вопрос о разрешении или запрете доступа к контенту из сторонних магазинов может быть спорным, на данный момент официально проверены на предмет безопасности только приложения в App Store. При этом риски очевидны: устанавливая непроверенное приложение, вы предоставляете ему неограниченный доступ к своему устройству.

Поддельные приложения в App Store

Официальный магазин Apple на вашем устройстве iOS обычно известен тем, что предоставляет безопасный контент. Любое приложение, доступное в App Store, прошло проверку на наличие ошибок, проблем с политикой конфиденциальности, идентификацию сторонних поставщиков рекламы и лицензионные требования.

Но иногда плохое приложение проскальзывает через систему безопасности. И простой спам событий календаря, вредоносная ссылка, которой поделились через приложения для обмена сообщениями, или агрессивная реклама, отображаемая при просмотре веб-сайта, могут открыть App Store и предложить вам установить одно из этих неточно проверенных приложений.

А поскольку они есть в официальном магазине, нет причин сомневаться в их подлинности, верно? Неправильный. Такое хитроумное приложение попытается заработать, например, продав вам что-то, что вам не нужно (и это не работает), используя собственную систему покупок внутри приложения Apple.

Поддельный антивирус, найденный в Apple App Store, стоит 134,99 евро за 3 месяца за удаление несуществующих вирусов.

Доставляется через пугающую рекламу, что приводит к мошенничеству с подпиской.

Подробнее об исследовании: https://t.co/oqL80J3BNR https://t.co/IfwBD1KAdd— Лукас Стефанко (@LukasStefanko) 5 августа 2021 г.

Календарь приглашает

Приложение «Календарь» на вашем iPhone может показаться самым безопасным местом на вашем устройстве, но на самом деле это один из самых распространенных способов распространения вредоносных программ на iOS. Точно так же, как любой, кого вы только что встретили, может отправить вам приглашение Календаря на кофе позже на этой неделе, хакеры могут сделать то же самое!

Эти нежелательные приглашения могут исходить от просочившихся адресов электронной почты или от вас после того, как вы непреднамеренно подписались на события календаря на подозрительных веб-сайтах. Помните, что мошенники созданы для того, чтобы люди на них попадались. Поэтому, если вы это сделаете, отпишитесь от календаря и никогда не нажимайте на отдельные события, которых вы не знаете и которым не доверяете, поскольку они приведут вас к большему количеству спама.

Помните, что мошенники созданы для того, чтобы люди на них попадались. Поэтому, если вы это сделаете, отпишитесь от календаря и никогда не нажимайте на отдельные события, которых вы не знаете и которым не доверяете, поскольку они приведут вас к большему количеству спама.

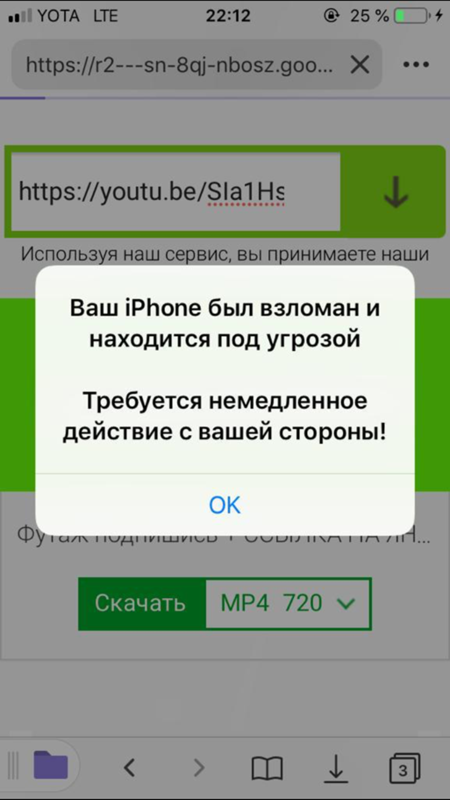

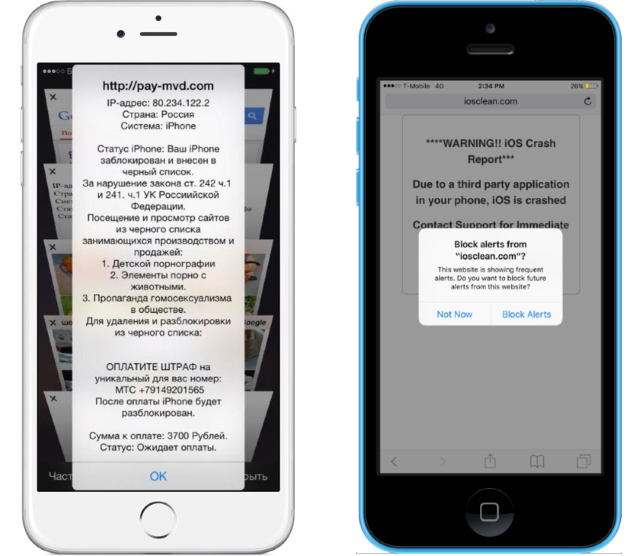

Рисунок 1. Мошеннический веб-сайт предлагает пользователю подписаться на события календаря на iOS

Профили конфигурации

Еще в 2010 году Apple разрешила добавлять профили конфигурации на свои устройства iOS. Таким образом, компании могут управлять на своих iPhone рядом конкретных настроек и функций, а также устанавливать приложения, используемые внутри компании, которые не обязательно должны быть общедоступными в App Store.

Хотя это полезный инструмент для законного использования компаниями и школами, хакеры научились пользоваться этой функцией. Как обычно, с помощью фишинговых атак и ловушек социальной инженерии хакеры могут привести своих жертв к переходу по ссылке, которая установит вредоносный профиль конфигурации, предоставив им доступ к вашему Wi-Fi, настройкам VPN, управлению приложениями или интернет-трафику.

Больше, чем просто риски для конфиденциальности и безопасности, связанные с этим типом угроз, большинство пользователей не знают о параметрах управления профилями, что дает хакерам время, необходимое для изучения и использования пароля пользователя, кражи банковской информации или даже установки шпионского ПО.

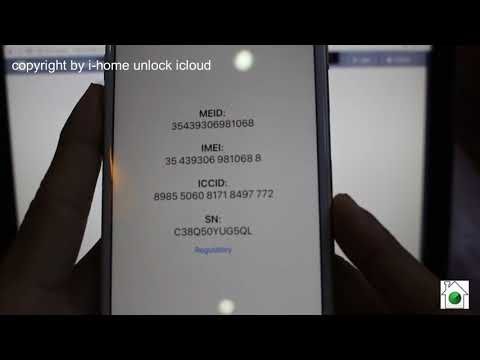

Рисунок 2. Вредоносное приложение для криптовалютного кошелька, установленное через профиль конфигурации

Риски реальны

Если появление спама в вашем календаре кажется незначительным риском, то, что кто-то отслеживает вас, может показаться гораздо хуже. Но самое порочное в этом типе взлома то, что все они взаимосвязаны. То, что изначально было небольшим спам-приглашением, может легко перерасти в установку загруженного приложения или вредоносного профиля конфигурации.

Имейте в виду, что ваш телефон может попасть в чужие руки незаметно для вас. Это может быть особенно чувствительным в контексте оскорбительных отношений. Stalkerware — инструмент, используемый для удаленного доступа к вашим устройствам, — может быть установлен на ваш телефон без вашего согласия. Затем злоумышленники могут нацелиться на вашу личную информацию в iCloud, отследить ваше местоположение или получить доступ к вашим фотографиям и заметкам.

Затем злоумышленники могут нацелиться на вашу личную информацию в iCloud, отследить ваше местоположение или получить доступ к вашим фотографиям и заметкам.

Как узнать, взломали ли мой iPhone?

Если вы подозреваете или опасаетесь, что ваш iPhone был взломан, для начала вы можете проверить несколько вещей:

- Уровни заряда батареи: Батареи естественным образом изнашиваются со временем. Однако, если вашему устройству всего несколько месяцев, слишком быстрая разрядка аккумулятора может быть признаком неожиданной фоновой активности. Проверьте, какие приложения используют батарею и состояние батареи, чтобы отказаться от этой опции.

- Данные: Если вы не активно пользуетесь своим мобильным тарифным планом, но по-прежнему очень быстро достигаете его пределов, есть вероятность, что ваш iPhone был взломан. Скрытое программное обеспечение на вашем устройстве может использовать ваши данные для передачи информации. Имейте в виду, однако, что, скорее всего, вы даете разрешение какому-либо приложению работать в фоновом режиме.

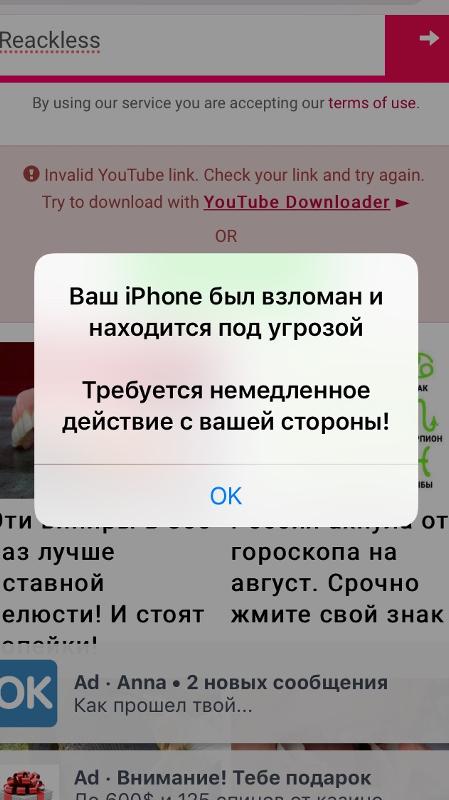

- Странные «вещи»: Есть ли на вашем iPhone приложение, которое вы не помните, загружали? Или, может быть, приложение, которое кажется дублированным? Это могут быть явные признаки того, что ваше устройство было взломано. Злоумышленники могут попытаться установить этот контент на ваш телефон через загруженное приложение, и даже если вы технически подкованы, вы можете быть уязвимы для этих уловок.

Рис. 3. Одно из двух приложений является самозванцем (источник: исследование ESET)

Как удалить хакера с моего iPhone?

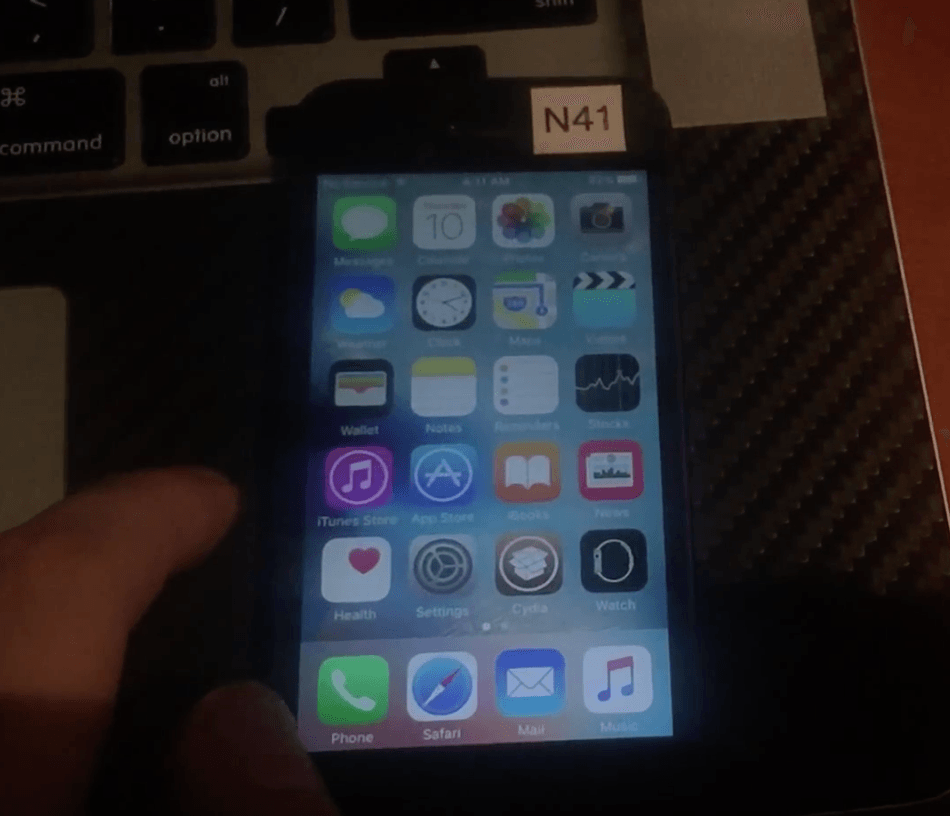

- Проверьте, взломано ли ваше устройство. Независимо от того, подверглись ли вы взлому или преследованию, вы можете не знать, что ваш телефон был взломан кем-то другим. Поскольку Apple теперь позволяет удалять приложения с главного экрана, используйте функцию поиска, чтобы найти приложения для джейлбрейка, такие как Cydia или Sileo. Если вы их найдете, полностью восстановите устройство до заводских настроек.

- Удалите ненужные приложения и профили конфигурации. Если у вас есть приложения, которые вы не используете, например обои или приложения погоды, удалите их. Даже если они в безопасности, они могут отслеживать и продавать ваши данные третьим лицам. Также удалите все профили конфигурации, которые не были установлены вашей организацией или учебным заведением.

- Проверьте настройки приложений. Найдите время, чтобы использовать приложение «Настройки», чтобы просмотреть все установленные приложения и проверить разрешения, которые вы им даете. Узнайте, каким приложениям вы дали разрешение на использование вашего местоположения, и удалите это согласие из приложений, которым оно не нужно.

- Сотрите содержимое и настройки iPhone или iPad. Перед полным восстановлением устройства убедитесь, что у вас есть резервная копия фотографий и документов. Как только вы снова включите его, он будет очищен от любых вредоносных программ, и вы сможете просто войти в систему с помощью своего Apple ID, чтобы снова сделать его своим.

Рисунок 4. Новый запуск iPhone

Можно ли предотвратить взлом?

Каждый может стать жертвой кибератаки, но вы можете минимизировать свои риски, выполнив несколько простых шагов.

- Не делайте джейлбрейк своего iPhone. Не поддавайтесь искушению. Там может быть много интересных функций, но опасности того не стоят. Кроме того, джейлбрейк аннулирует гарантию на ваше устройство!

- Не устанавливайте сторонние приложения. В официальном магазине есть тысячи приложений. Если вы выбираете iPhone, старайтесь придерживаться того, что безопасно для вас и вашего устройства.

- Остерегайтесь фишинга. Не обманывай себя, думая, что не попадешься на удочку; все мы делаем. Так что остерегайтесь мошеннических электронных писем, которые запрашивают личную информацию и могут украсть учетные данные.

- Не открывайте ссылки от людей, которых вы не знаете и не узнаете.

Это простой совет, но он поможет вам избежать головной боли.

Это простой совет, но он поможет вам избежать головной боли. - Использовать многофакторную аутентификацию. Если хакеры захватят ваш телефон, не позволяйте им успешно атаковать другие ваши учетные записи. Добавьте дополнительные шаги для защиты ваших учетных данных.

- Используйте VPN. Это укрепит вашу конфиденциальность и защиту данных, особенно если вы используете общедоступную сеть Wi-Fi.

- Всегда обновляйте свой телефон. Убедитесь, что вы используете последнее обновление iOS. Apple регулярно добавляет новые версии с новыми функциями и, что более важно, исправлениями безопасности для защиты ваших устройств.

В конце концов, независимо от того, насколько велика вероятность того, что вас взломают, важно понимать риски и соблюдать несколько простых мер предосторожности. Отказ от джейлбрейка вашего устройства, воздержание от перехода по незнакомым ссылкам и использование многофакторной аутентификации везде, где она доступна, будет иметь большое значение для защиты вашего устройства и ваших данных.

Информационный бюллетень

7 способов защитить ваш iPhone от взлома

- Ваш iPhone могут взломать, хотя это не очень распространено, и iPhone безопаснее, чем Android.

- Чтобы защитить свой iPhone, не переходите по подозрительным ссылкам и не разглашайте личную информацию.

- Если ваш iPhone был взломан, вам может потребоваться восстановить заводские настройки или получить замену.

Взломы iPhone не очень распространены, но они все же могут произойти, если вы не будете осторожны.

От вредоносных программ и мошеннических приложений, загруженных из App Store, до целенаправленных атак на конкретное устройство — ваша информация может быть украдена множеством способов.

Взлом происходит, когда кто-то получает доступ к личной информации на вашем устройстве или контролирует ее без вашего согласия. Это широкий термин, и он варьируется от плохого до очень серьезного.

Это широкий термин, и он варьируется от плохого до очень серьезного.

Здесь мы разберем распространенные типы взломов, как определить, что вас взломали, и что с этим делать.

1. Обновляйте свой iPhone

Как правило, рекомендуется всегда обновлять устройства с помощью обновлений безопасности.

Это также относится к обновлениям программного обеспечения iOS. Обновления включают исправления для уязвимостей, которые могут открыть ваш iPhone для хакеров.

В новостях: 17 августа Apple выпустила экстренные обновления безопасности для защиты от уязвимостей и потенциальных хакеров. Вы должны обновиться до iOS 15.6.1 как можно скорее, чтобы быть в безопасности.

2. Не переходите по подозрительным ссылкам

Как и ваш компьютер, ваш iPhone можно взломать, нажав на подозрительный веб-сайт или ссылку. Если веб-сайт выглядит или кажется «неправильным», проверьте логотипы, написание или URL-адрес.

Старайтесь избегать подключения к общедоступной сети Wi-Fi без пароля, что открывает возможность для хакера получить доступ к незашифрованному трафику на вашем устройстве или перенаправить вас на мошеннический сайт для доступа к учетным данным для входа. Также лучше рассматривать сообщения с неизвестных вам номеров как подозрительные, поэтому не переходите по ссылкам, полученным в спам-текстах.

Также лучше рассматривать сообщения с неизвестных вам номеров как подозрительные, поэтому не переходите по ссылкам, полученным в спам-текстах.

К счастью, современные смартфоны хорошо противостоят вредоносным программам и программам-вымогателям, что снижает риск взлома.

Совет: Вы можете использовать виртуальные частные сети (VPN) для более безопасного подключения к общедоступной сети Wi-Fi.

3. Не загружайте сомнительные приложения

Устройства Apple существуют в гораздо более закрытой и контролируемой цифровой экосистеме по сравнению с устройствами Android. Это обычно делает их намного более безопасными, чем приложения Apple; однако этот процесс не является пуленепробиваемым.

Нин Чжан, руководитель Лаборатории компьютерной безопасности и конфиденциальности в Вашингтонском университете в Сент-Луисе, советует остерегаться приложений, которые запрашивают больше информации, чем им необходимо для работы.

Например, если вы загрузили приложение для обоев или фонарика, и оно запрашивает ваше местоположение или список контактов, камеру или микрофон, это красный флаг. Скорее всего, разработчики обманом заставляют вас выдать эту информацию, чтобы ее можно было продать.

Скорее всего, разработчики обманом заставляют вас выдать эту информацию, чтобы ее можно было продать.

«Я бы отнесся к этому немного скептически и подумал, действительно ли мне нужно это приложение для обоев», — говорит Чжан. «Быть бдительным, даже с официальными приложениями, полезно. Если мы сможем это сделать, я думаю, что для обычного человека вы должны быть в относительной безопасности».

Важно отслеживать даже официальные приложения на вашем телефоне, а также проверять любые подозрительно загруженные приложения.

фото альянса/участник/Getty Images

4. Используйте надежный пароль

Если вы делаете резервную копию своего телефона в iCloud, обязательно используйте надежный пароль. Если кто-то узнает ваш пароль, ему даже не нужно взламывать ваш телефон, потому что он может загрузить резервную копию из облака.

Если кто-то узнает ваш пароль, ему даже не нужно взламывать ваш телефон, потому что он может загрузить резервную копию из облака.

Хакеры могут получить доступ к вашей информации, загрузив резервную копию из облака, что избавляет от необходимости делать джейлбрейк или получать доступ к вашему телефону.

Иссаро Пракалунг / Гетти

Включение двухфакторной аутентификации Apple — еще один хороший способ обезопасить себя и может предотвратить взлом вашей учетной записи iCloud (Apple ID), требуя еще одного шага проверки.

Вьяс Секар, профессор электротехники и вычислительной техники в Университете Карнеги-Меллона, говорит, что безопасность — это прежде всего «надлежащая цифровая гигиена».

«Устанавливайте приложения из надежных источников, и если вы не знаете, что делаете, вы, вероятно, не захотите делать джейлбрейк своего телефона», — сказал Секар. «Будьте осторожны. Не нажимайте на вложения, которые вы не хотите открывать, и обновляйте свой телефон».

5. Не делайте джейлбрейк вашего iPhone

Взлом вашего iPhone означает снятие программных ограничений, наложенных на iOS. Хотя это нравится некоторым людям, это также открывает для вас потенциальные уязвимости в программном обеспечении, поскольку вы устранили некоторые из существующих мер безопасности Apple.

На взломанный телефон можно загрузить несовместимое шпионское или вредоносное ПО, и именно так может происходить удаленное поглощение iPhone. Следует избегать взломанных телефонов, так как это может привести к тому, что вредоносные приложения останутся незамеченными.

6. Опасайтесь хакерских атак интимных партнеров

Злоумышленники могут захватить ваш телефон и загрузить шпионское (или шпионское) ПО, когда вы не видите. Это вредоносное программное обеспечение может использоваться для отслеживания вашего местоположения или предоставления им доступа к личной информации, такой как тексты, история звонков и электронные письма.

Это вредоносное программное обеспечение может использоваться для отслеживания вашего местоположения или предоставления им доступа к личной информации, такой как тексты, история звонков и электронные письма.

Все, что им нужно, это ваш пароль и физический доступ к вашему телефону. Эксперты, с которыми мы говорили, сказали, что это, к сожалению, обычное дело. Такое насилие может быть психологически травмирующим и разрушительным для чьей-либо личной и общественной жизни. Если вы заметили приложения, которые не помните, загружали, это может быть признаком, хотя во многих случаях шпионское приложение невидимо на главном экране.

К сожалению, решить эту проблему непросто. Жертвы могут поставить под угрозу свою безопасность, удалив приложения или проверив наличие вредоносного ПО, если и когда злоумышленники заметят эти действия.

7. Остерегайтесь целенаправленных атак

Среднестатистический человек, вероятно, не будет выбран и удаленно атакован хакерами, потому что это дорого, а взлом новых телефонов иногда стоит миллионы, говорит Мэтью Грин, доцент Университета Джонса Хопкинса. Институт интернет-безопасности.

Институт интернет-безопасности.

Журналисты и активисты подвергаются наибольшему риску такого рода взлома. Одна из форм целевого взлома работает следующим образом: хакеры используют неизвестные недостатки в программировании iOS, о которых даже ее разработчики еще не знают. Обладая этими знаниями, хакеры могут устанавливать вредоносное ПО для получения данных из целевых источников.

«Это очень сложный набор хаков, и часто вы даже не узнаете, что это произошло с вами, — говорит Грин. «Если это кто-то действительно искушенный, он отправит вам невидимое текстовое сообщение, после чего ваш телефон будет взломан на какое-то время».

Ошибки известны как эксплойты «нулевого дня», что соответствует тому факту, что Apple узнает о возможной проблеме безопасности в своем программном обеспечении в тот же день, когда она будет работать над ее исправлением. В ту минуту, когда мир узнает, это только вопрос времени, когда хак устареет. Вот почему люди или правительства, которые их покупают, часто держат эти дорогостоящие хаки в секрете, говорит Грин.

Вредоносная программа Pegasus группы NSO Spyware является особенно неприятным примером, но такого рода взломы, как правило, предназначены для тех государств, которые считаются важными целями.

Как определить, что ваш iPhone был взломан

Вы не всегда можете сказать, был ли взломан ваш iPhone, говорит Секар. Но вы можете заметить несколько вещей.

- Ваш телефон необычно сильно нагревается или часто разряжается.

- Ваш телефон медленно загружает веб-сайты.

- Батарея разряжается, даже если вы не прикасаетесь к телефону.

Эти симптомы указывают на то, что телефон работает постоянно, даже когда вы им не пользуетесь. Иногда лучшие индикаторы исходят извне, например, когда друзья говорят, что получают от вас странные сообщения. Однако самые изощренные хаки могут быть несколько незаметны.

Не существует определенного способа проверки каждого типа взлома. Эксперты сообщили нам, что одним из надежных способов расследования является загрузка мобильного приложения безопасности под названием iVerify, которое сканирует операционную систему вашего телефона на предмет подозрительного поведения, а также может определить, был ли ваш телефон взломан.

Что делать, если ваш iPhone был взломан

В случае незначительных проблем, например, когда приложение крадет вашу информацию, удалите приложение и обновите программное обеспечение. В серьезных случаях вам понадобится стереть iPhone и восстановить заводские настройки. Но даже если вы это сделаете, может быть не совсем ясно, избавились ли вы от вредоносного ПО, установленного на вашем телефоне, особенно если он был взломан.

Если вы подозреваете, что ваш телефон был взломан, иногда безопаснее всего приобрести новый телефон, в зависимости от серьезности взлома.

Гетти

Поиск специалиста для проверки может быть лучшим решением, и ваш телефон не всегда можно вылечить.

Ничего, кроме взлома Apple, он так и не смог сделать.

Ничего, кроме взлома Apple, он так и не смог сделать.

Это простой совет, но он поможет вам избежать головной боли.

Это простой совет, но он поможет вам избежать головной боли.