Содержание

Установка секреток! Секретка от угона ! Идеальная защита от угона авто !

Большим приоритетом «секретки» является ее — невидимость и индивидуальность!

« Секретка от угона » — это более простой, но в тоже время эффективный способ обезопасить сохранность авто.

Установка секретной кнопки, или секретки на автомобиль всегда и во все времена считалось самым надежным способом защитить свой автомобиль.

Несмотря на большой выбор современных автосигнализаций, а также иммобилайзеров и других систем против угона, именно кнопка секретка может загнать угонщика в тупик и сильно увеличить время угона авто.

Установка секреток на автомобиль:

- — оригинальные секретки герконовые

- — сенсорная секретка

- — секретка на зажигание

- — секретка на бензонасос

- — электронная секретка

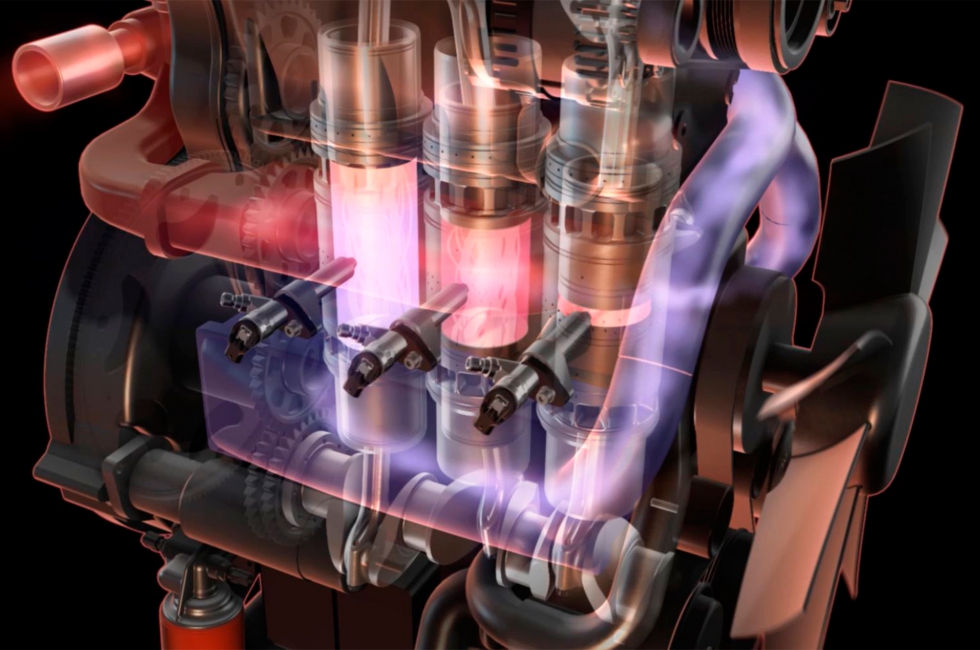

- — секретка на форсунки

- — секретки на запуск двигателя

Секретная кнопка может располагаться в любом месте автомобиля. Это может быть любая штатная кнопка в машине, дополнительная кнопка, или геркон, магнит…

Это может быть любая штатная кнопка в машине, дополнительная кнопка, или геркон, магнит…

Установка секретки не займет много времени. Наши мастера качественно и в срок проведут для вас установку секретной кнопки. Мы поможем выбрать Вам место для секретной кнопки, повысив тем самым надежность охранных функций вашего авто.

Мы РЕКОМЕНДУЕМ Вам установить дополнительно к секретной кнопке еще и замок капота, его эффективность очень важна в защите автомобиля.

Недоступность моторного отсека является важным элементом защиты автомобиля от угона. Подробнее…..

Секретка на реле

Принцип работы секретки следующий:

При включении зажигания, цепь IGN1 остается разорванной до момента кратковременного нажатия секретной кнопки. Цепь остается замкнутой до отключения зажигания.

Установка простой секретки на реле – 2800р.

Секретка от угона на герконе

Повышенная скрытность в работе.

Преимущества секретки на герконе очевидны.

Если секретку на обычной штатной кнопке элементарно выявить, то с герконом все намного сложней.

Геркон можно очень хорошо и скрытно спрятать за обшивку автомобиля.

И угонщикам найти такую секретку от угона будет очень затруднительно.

Вам не надо делать не каких действий тем самым привлекая внимание, а просто провести магнитом непосредственно рядом с тем местом, где спрятан геркон.

И машина готова к заводу.

Все просто и максимально скрытно.

Установка секретки на герконе – 4000р.

Секретки Meguna Сфинкс – Умные секретки – Возможность работы с системами автозапуска

Иммобилайзер Сфинкс – интеллектуальное средство защиты автомобиля от угона. Сфинкс имеет понятный для автовладельца принцип управления и за счет наличия датчика движения самый совершенный на сегодняшний день алгоритм блокировки двигателя с имитацией неисправности.

Сфинкс имеет понятный для автовладельца принцип управления и за счет наличия датчика движения самый совершенный на сегодняшний день алгоритм блокировки двигателя с имитацией неисправности.

При несанкционированном запуске (Сфинкс находится в режиме охраны) двигатель будет работать сколь угодно долго на неподвижной машине – при таком алгоритме работы невозможно вычислить блокировку и ее обезвредить.

После попытки тронуться с места загорятся стоп-сигналы автомобиля, и иммобилайзер заблокирует двигатель. В течение 5-ти секунд после глушения иммобилайзером двигателя снять с охраны Сфинкс невозможно!

Через 30 секунд после выключения зажигания активизируется датчик движения, контролирующий изменение положения автомобиля на стоянке.

Установка умной секретки Сфинкс – 5800р.

Установка противоугонной секретки.

Установка автомобильной противоугонной секретки, требует самого серьезного подхода. От того, насколько качественно и профессионально будет установлена система, зависит надежность ее работы и, соответственно, Ваша уверенность в защите и сохранности авто.

От того, насколько качественно и профессионально будет установлена система, зависит надежность ее работы и, соответственно, Ваша уверенность в защите и сохранности авто.

Установочные центры АвтоСаб предлагают своим клиентам установку электронных секреток – качественно и надежно. АвтоСаб является сертифицированным центром и имеет сертификат на проведение подобных работ – при обращении в наши центры Вы можете быть уверены в качестве оказываемых услуг, а Ваш автомобиль не потеряет дилерскую гарантию, что так важно для любого автовладельца.

Вполне логично желание каждого владельца авто точно знать, где находится его транспортное средство, и по возможности защитить его от злоумышленников. К сожалению, очень сложные защитные системы нередко оказываются неудобными для владельца. Да и защиту они дают не на том уровне, котором бы хотелось. Например, сигнализации раздражают прохожих, а от преступников никак не предохраняют, так как они уже давно научились нейтрализовать их безо всякого труда. Действительно надежная защита для автомобиля на сегодняшний день – это секретка от угона. Установкой секреток занимаются специалисты нашей компании. Также в сферу нашей компетенции входит установка поисковых систем на автомобили.

Действительно надежная защита для автомобиля на сегодняшний день – это секретка от угона. Установкой секреток занимаются специалисты нашей компании. Также в сферу нашей компетенции входит установка поисковых систем на автомобили.

Секретки против угона представляют собой очень простое в использовании оборудование. Механизм работы такого прибора элементарен: секретка блокирует двигатель, если за рулем находится не хозяин авто, а другой человек. При этом злоумышленник подумает, что произошла банальная неисправность автомобиля, так как устройство никак не выдает своей работы. Оптимальным решением является установка поисковых систем вкупе с секреткой. Так вы сможете быть уверены в комплексной защите своего авто.

Секретка наделена выключателем, кнопкой либо магнитным герконом. Причем об их расположении знает исключительно водитель. Можно самостоятельно подобрать такое место, где кнопку не найдет преступник. Но даже если тумблер будет обнаружен злоумышленником, секретка по истечению некоторого времени (его устанавливаете вы) полностью заблокирует возможность завести машину. В целом, механизм секреток на автомобиль против угона очень прост и потому максимально надежен. Если вам необходима установка секреток на автомобиль высокого качества, обращайтесь в нашу компанию.

В целом, механизм секреток на автомобиль против угона очень прост и потому максимально надежен. Если вам необходима установка секреток на автомобиль высокого качества, обращайтесь в нашу компанию.

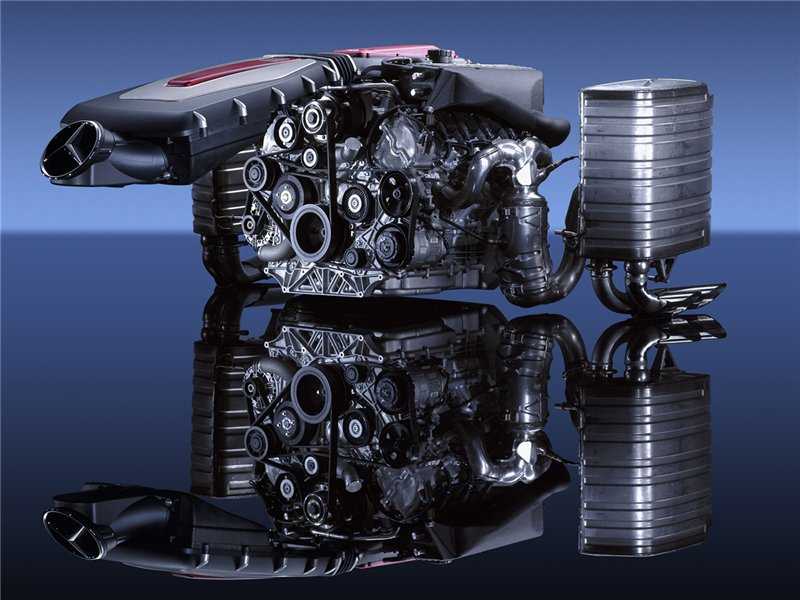

Замки капота предназначены для предотвращения скрытого доступа в подкапотное пространство автомобиля.

Недоступность моторного отсека является важным элементом защиты автомобиля от угона.

Защита подкапотного пространства, как правило, создает серьезные препятствия для угонщика:

• не дает обеззвучить сирену автосигнализации

• не позволяет восстановить блокировки двигателя, расположенные под капотом

• не позволяет завести автомобиль, используя автономную (не штатную) систему управления двигателем (т.н. «паук»), а также автономную систему питания

• не позволяет произвести замену контроллера управления двигателем (для обхода штатного иммобилайзера)

• делает недоступным диагностический разъем (в тех случаях, когда он находится под капотом), затрудняя выявление блокировок и манипуляции со штатным иммобилайзером

• значительно затрудняет угон на том этапе, когда автосигнализация уже обезврежена (вскрыт или подобран код радиоканала), но под заблокированным капотом остается невосстановленная блокировка двигателя

View the embedded image gallery online at:

http://autosab. ru/secrets#sigProGalleria55266528af

ru/secrets#sigProGalleria55266528af

Наибольшую степень защиты замки капота обеспечивают в сочетании с сигнализацией или иммобилайзером.

View the embedded image gallery online at:

http://autosab.ru/secrets#sigProGalleriaff35104b02

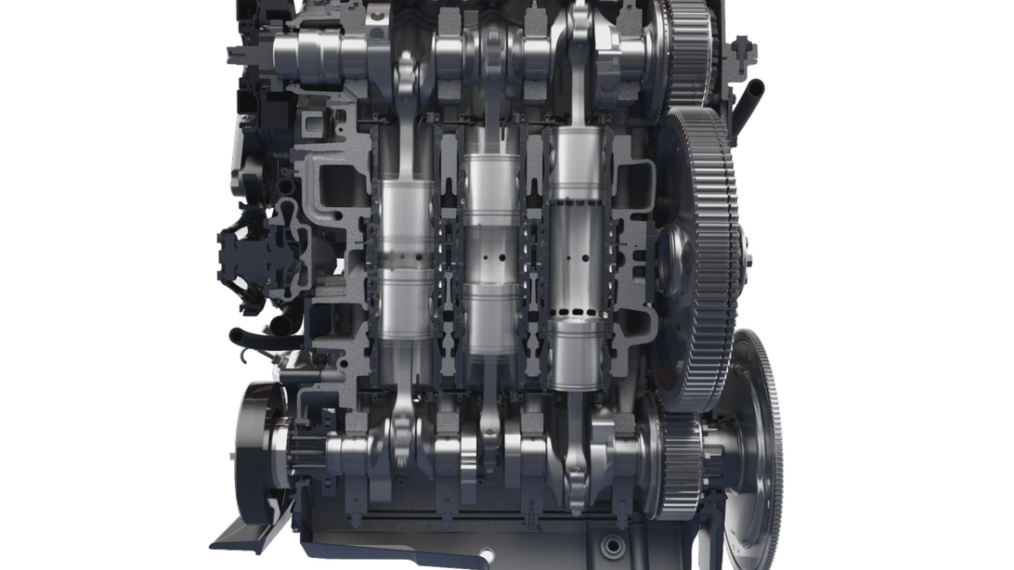

Защита ЭБУ- электронного блока управления двигателем.

Замена электронного блока управления двигателем (ЭБУ) — самый простой и доступный способ обойти штатный иммобилайзер.

Достаточно заменить его под капотом и провернуть замок зажигания.

Еще один способ — это прописать, с помощью дилерского сканера, через диагностический разъем дополнительный ключ.

Оба способа займут у профессионала не более минуты.

В связи с этим, очень важна защита ЭБУ и диагностического разъема.

Одним из самых надежных способов защиты, является ограничение доступа как в подкапотное пространство с помощью замка капота, так и к самому блоку ЭБУ.

Для этого изготавливается металлический кожух, который фиксируется с использованием специального “срывного” крепежа, препятствующего снятию и замене ЭБУ.

Для защиты диагностического разъема производится его замена на нестандартный, с изготовлением переходника.

Распайка диагностического разъема.

Распайка диагностического разъема не даст угонщикам

- Перепрограммировать ваш штатный иммобилайзер

- Выявить с помощью диагностического оборудования блокировки от охранных комплексов

View the embedded image gallery online at:

http://autosab. ru/secrets#sigProGalleriac2d8d90c31

ru/secrets#sigProGalleriac2d8d90c31

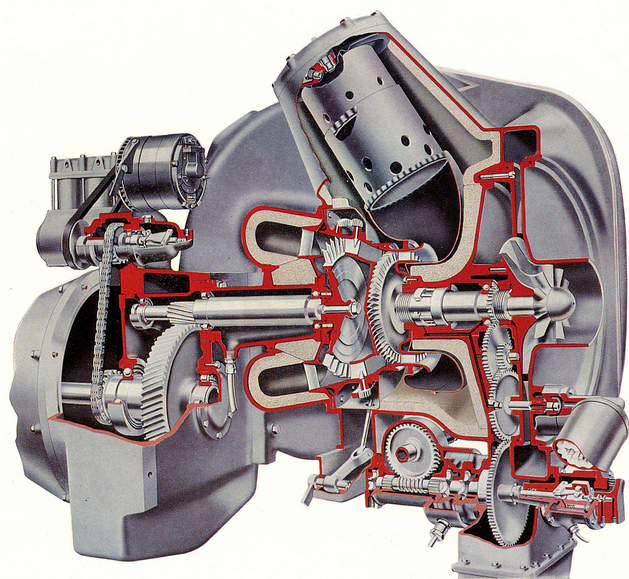

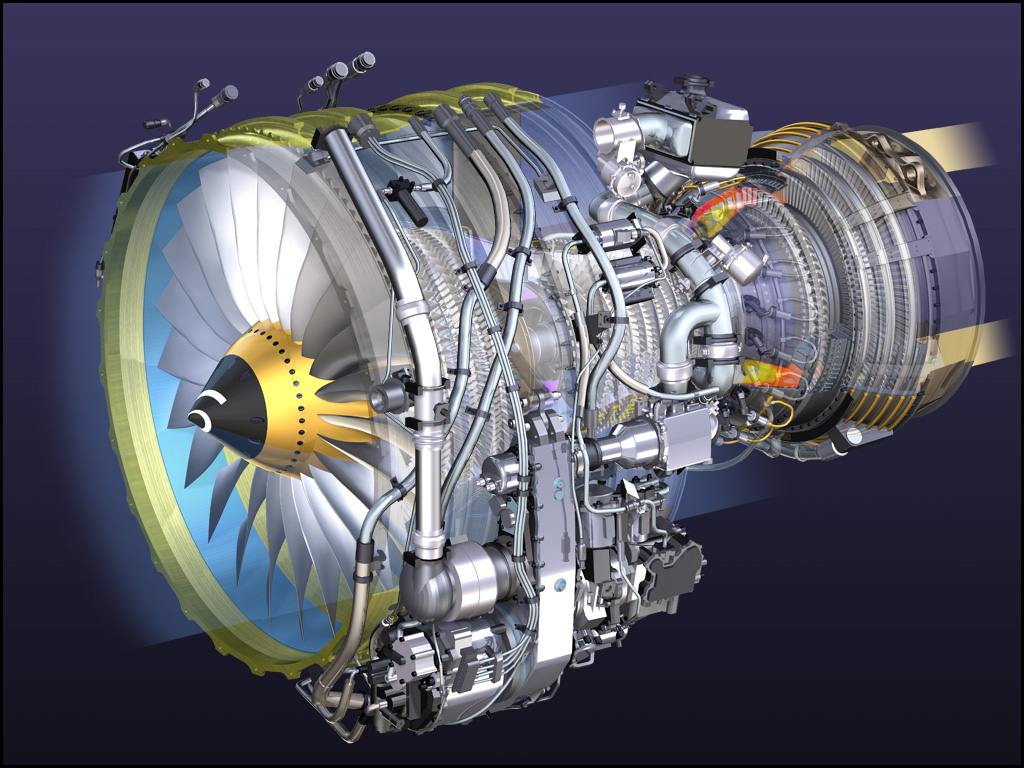

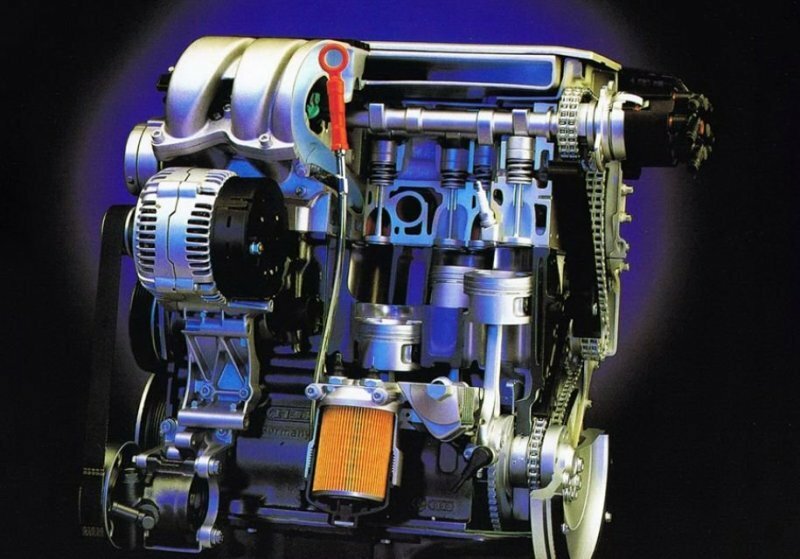

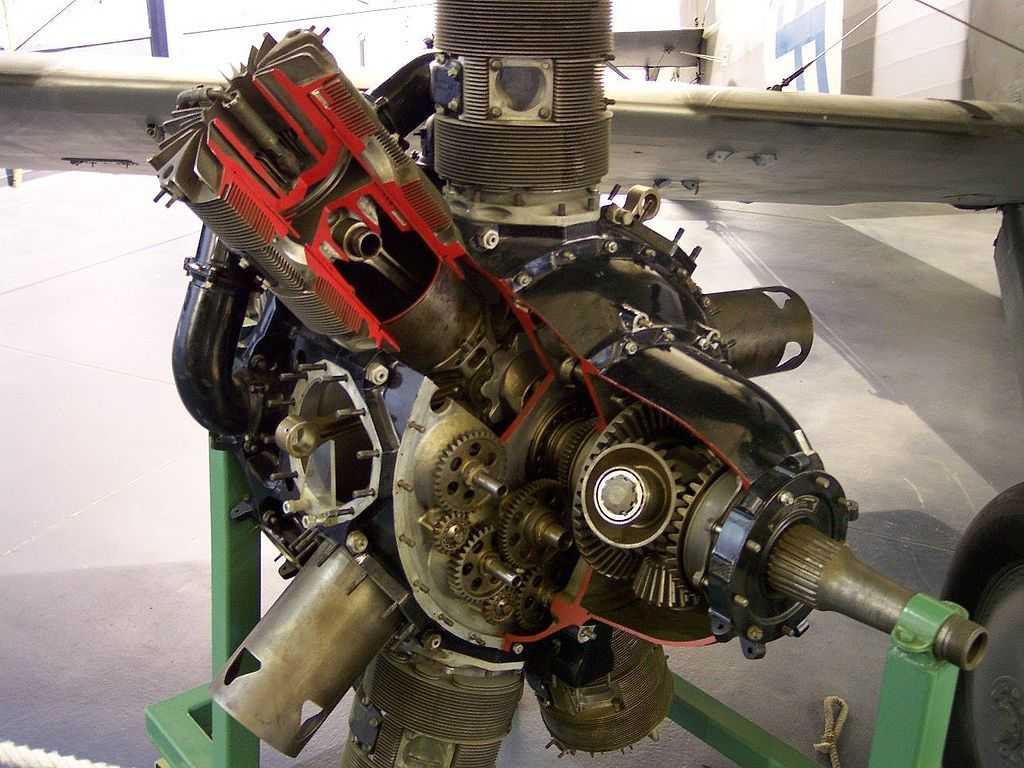

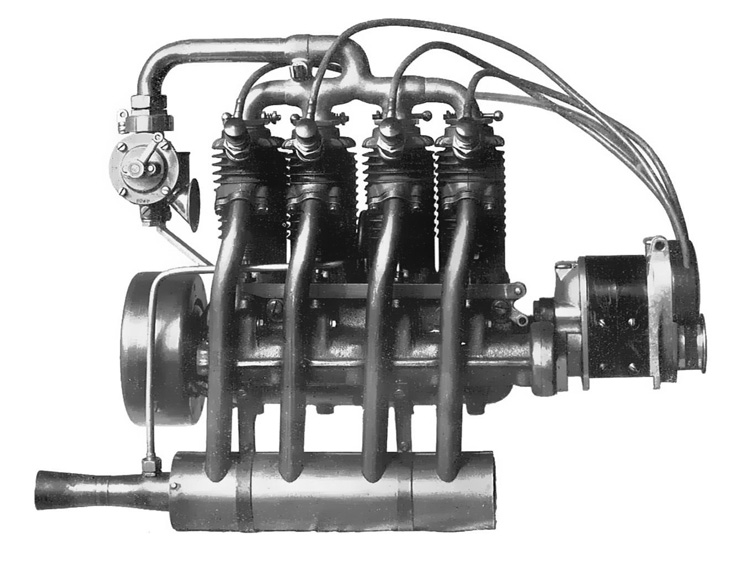

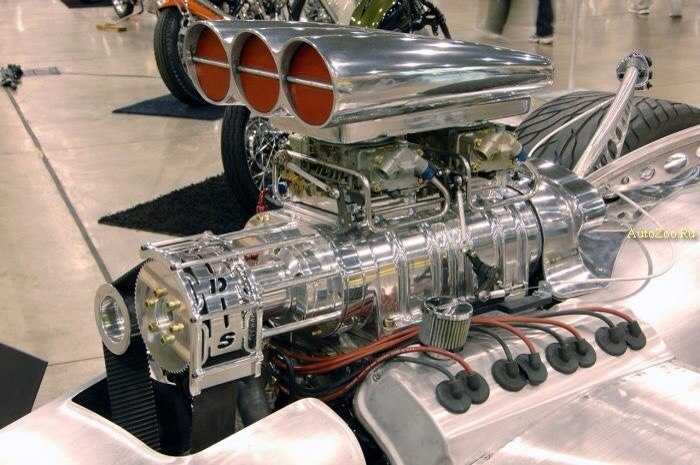

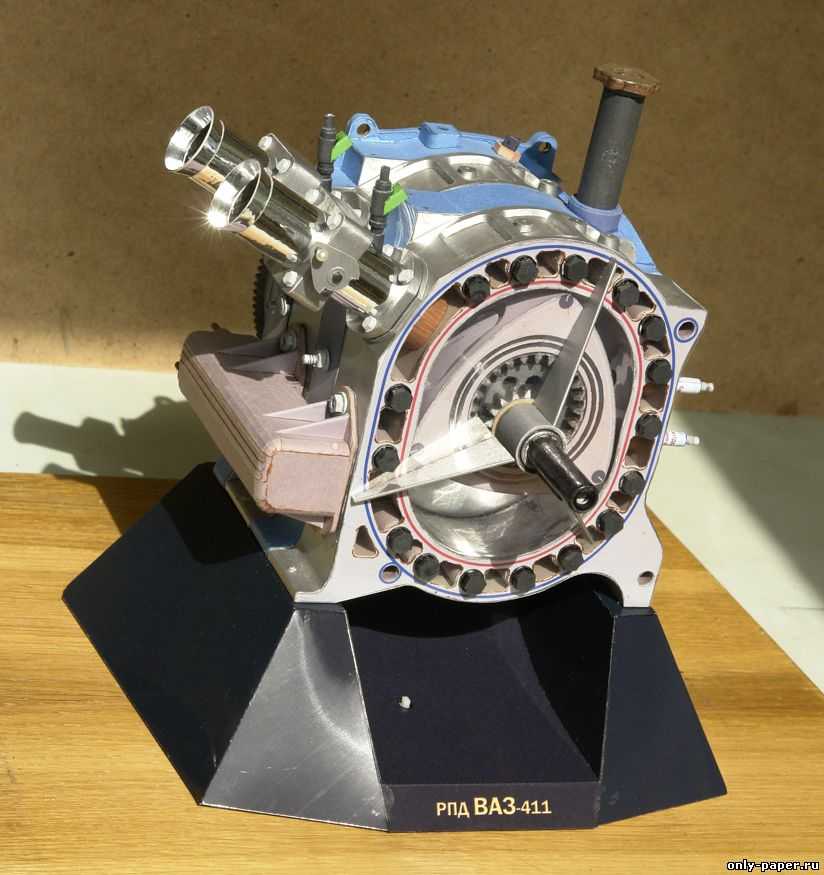

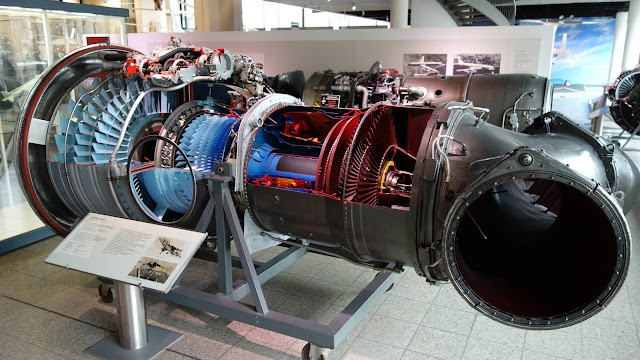

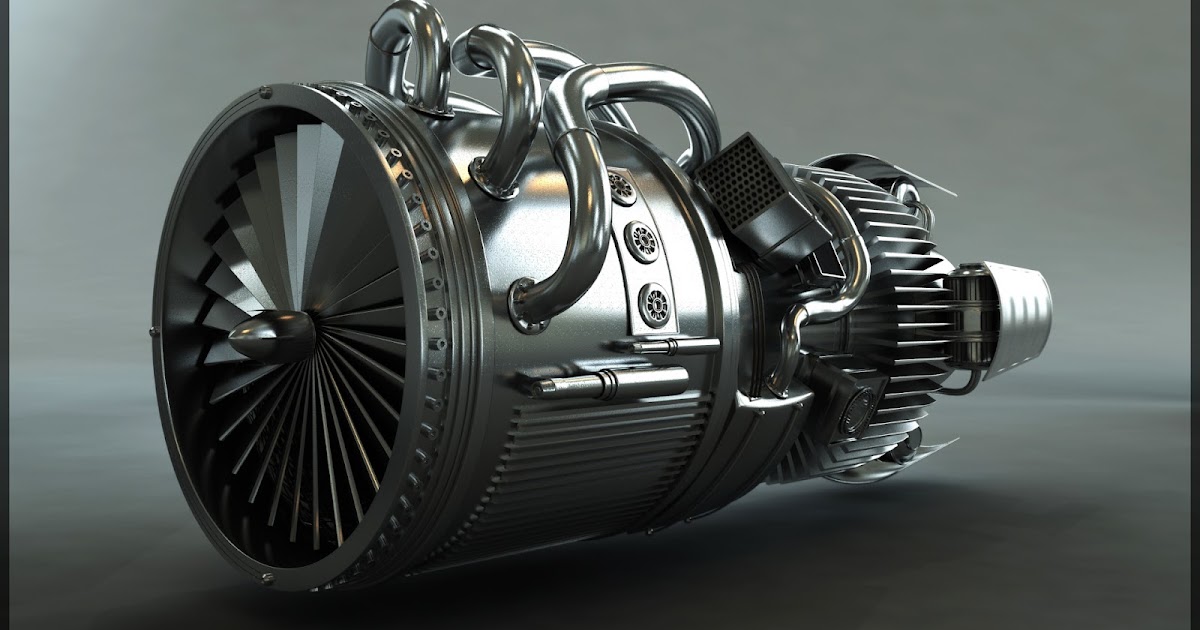

Паровая альтернатива

Паровой двигатель, в сознании большинства людей ассоциируется с чем-то старомодным и примитивным: массивный котел, грубые заклепки, потный черный кочегар без остановок кидает уголь… Такой картине мы обязаны паровозам, пароходам и многочисленным фильмам «про старину». Между тем, еще в начале ХХ века паровой двигатель довели до такого технического совершенства, что он практически на равных конкурировал со своим бензиновым собратом.

В первом автомобиле – «огненной телеге» француза Николя-Жозе Кюньо – использовался пар. В 1769 году «огненная телега» поехала, а через столетие пар вступил в жестокую конкуренцию с электричеством и бензином. В 80-е гг. ХХ века фантастическая литература обогатилась еще одним направлением – стим-панком. Писатели рисуют цивилизацию, построенную на основе паровых двигателей. Впрочем, стим-панку интересны колоритные, но примитивные котлы и уголь, а не значительно более совершенные двигатели ХХ века.

Благодаря «парогенератору», изобретенному Леоном Сепролле, инженеры смогли отказаться от громоздкого котла. Ему на смену пришел трубчатый змеевик, который нагревался горелкой. От угля тоже отказались достаточно быстро в пользу гораздо более удобного жидкого топлива. В отличие от требовательного бензинового двигателя внутреннего сгорания, в паровом успешно сгорает любое топливо – от чистейшего спирта и керосина, до мазута и сырой нефти.

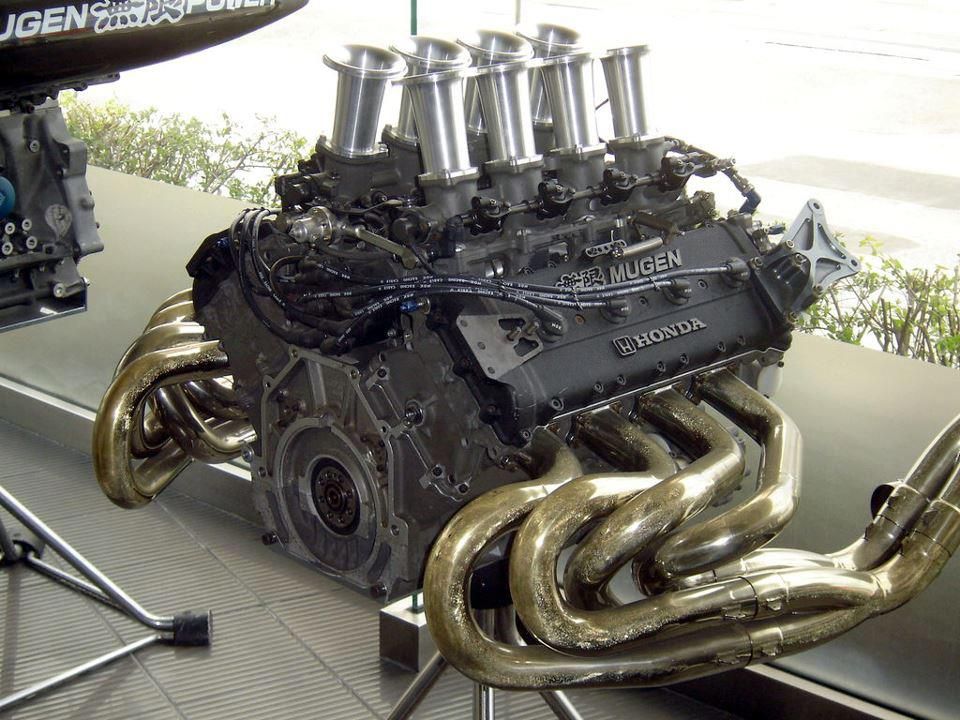

На рубеже веков два брата-американца Френсис и Фрилан Стэнли открыли для себя автомобильный бизнес. За три года они построили и продали свыше 200 паровых автомобилей. Успех побудил их создать собственную автомобильную марку и продолжить деятельность. Автомобили изготавливались на основе трубчатого каркаса, который обшивался деревянными панелями. В качестве топлива использовался бензин, а позже керосин. Благодаря использованию змеевика, двигатели были практически безопасными и исключали возможность взрыва. За все время существования производства с 1902 до 1924 года не было зафиксировано ни одного взрыва двигателя.

Автомобили Стэнли по многим параметрам превосходили тогдашние бензиновые аналоги. Паровики оказались значительно тише, экологичнее и безопаснее. Братья активно пользовались этими преимуществами, устраивая целые кампании дискредитации автомобилей с «двигателем внутреннего взрыва» — как они называли своих конкурентов.

«Звездным» для братьев Стэнли стал 1906 год, когда на ежегодном фестивале «Неделя скорости» в Ормонд-Бич автомобиль Stanley Rocket под управлением Фреда Мариотта развил скорость 204 км/ч. Это было впервые, когда сухопутная машина преодолела скоростной рубеж в 200 км/ч. Рекорд для автомобилей продержался 4 года, а для паровиков – 103 года и был преодолен только в 2009 году.

Стэнли подарили миру не только автомобили. Их двигатели были использованы на настоящем чуде американской инженерной мысли второго десятилетия ХХ века.

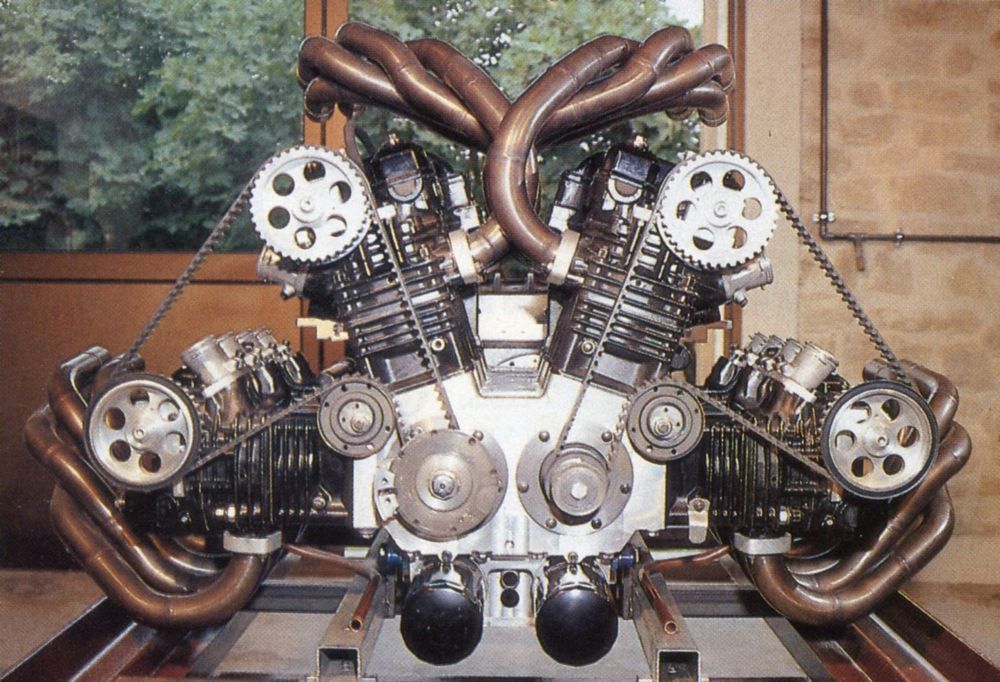

Первая мировая война инициировала появление и развитие бронетанковой техники. На европейское арене боевых действий успели поучаствовать британские, германские, французские гусеничные машины. А вот американская разработка не успела к войне, зато смогла покрасоваться на нескольких парадах. Только американцы решились и построили танк на паровой тяге. Машина убийства была оснащена двумя паровыми двигателями Стэнли развивавшие в сумме 500 л.с. Танк был оснащен четырьмя пулеметами и одним огнеметом. Подобно клыкам впереди у машины угрожающе торчали четыре тарана. Бронемашина имела внушительные габариты: длина больше 10 метров, ширина – почти 4, высота – больше 3-х метров. Весил этот «стальной дом» больше 50 тонн. Несмотря на достаточно мощные двигатели, танк мог двигаться только со скоростью 6 км/ч даже по шоссе. Связано это не столько с массой бронемашины, сколько с габаритами и несовершенством гусеничного механизма.

А вот американская разработка не успела к войне, зато смогла покрасоваться на нескольких парадах. Только американцы решились и построили танк на паровой тяге. Машина убийства была оснащена двумя паровыми двигателями Стэнли развивавшие в сумме 500 л.с. Танк был оснащен четырьмя пулеметами и одним огнеметом. Подобно клыкам впереди у машины угрожающе торчали четыре тарана. Бронемашина имела внушительные габариты: длина больше 10 метров, ширина – почти 4, высота – больше 3-х метров. Весил этот «стальной дом» больше 50 тонн. Несмотря на достаточно мощные двигатели, танк мог двигаться только со скоростью 6 км/ч даже по шоссе. Связано это не столько с массой бронемашины, сколько с габаритами и несовершенством гусеничного механизма.

Танк своим внешним видом напоминал английский аналог ромбовидного Mk, однако проверить, который из них лучше, возможности не представилось. Американский паровой монстр был закончен в 1918 году и, хотя и был переправлен в Европу, на полях сражений не успел появиться – война уже закончилась. Хотя, учитывая громоздкость и медлительность конструкции, огнемет бьющий всего на 30 метров и тонкую противопульную броню, для того, чтобы порешить этого гиганта потребовалась бы всего одна полевая пушка.

Хотя, учитывая громоздкость и медлительность конструкции, огнемет бьющий всего на 30 метров и тонкую противопульную броню, для того, чтобы порешить этого гиганта потребовалась бы всего одна полевая пушка.

Применение изобретений в военных целях – самый легкий путь для изобретателей получить средства на развитие любимого дела. Пока паровая машина успешно конкурировала с двигателем внутреннего сгорания, инженеры искали различные пути для ее использования. Паровой двигатель нашел свое место даже в подводном флоте, на заре его развития.

Подводные лодки серии «Норденфельт» английского конструктора Джорджа Гаррета имели классический паровой двигатель с котлом, работающим на угле. По сути, лодку нельзя с полным правом назвать подводной, скорее, «полуподводной». Поскольку помимо пара она не имела никакого иного источника движения, то вынуждена была всегда держать трубу в надводном положении. Из-за сложной системы циркуляции воды в двигателе, выход на полную мощность происходил только на третий день с момента разведения огня в топке. Эти подводные аппараты не прославились никакими воинскими подвигами, зато первыми стали использовать недавно изобретенные торпеды в качестве вооружения. Субмарина «Норденфельт-3» даже предлагалась российскому флоту, однако госкомиссия сочла аппарат неудовлетворительным из-за невысоких ходовых характеристик, неспособности лодки к погружению и отвратительных условий для экипажа. Больше никому не приходило в голову делать подводные лодки на угле. Но если вспомнить, что атомный реактор – по сути, паровая машина, то следует признать, что современные подводные лодки-атомоходы – дальние родственники пароходов.

Эти подводные аппараты не прославились никакими воинскими подвигами, зато первыми стали использовать недавно изобретенные торпеды в качестве вооружения. Субмарина «Норденфельт-3» даже предлагалась российскому флоту, однако госкомиссия сочла аппарат неудовлетворительным из-за невысоких ходовых характеристик, неспособности лодки к погружению и отвратительных условий для экипажа. Больше никому не приходило в голову делать подводные лодки на угле. Но если вспомнить, что атомный реактор – по сути, паровая машина, то следует признать, что современные подводные лодки-атомоходы – дальние родственники пароходов.

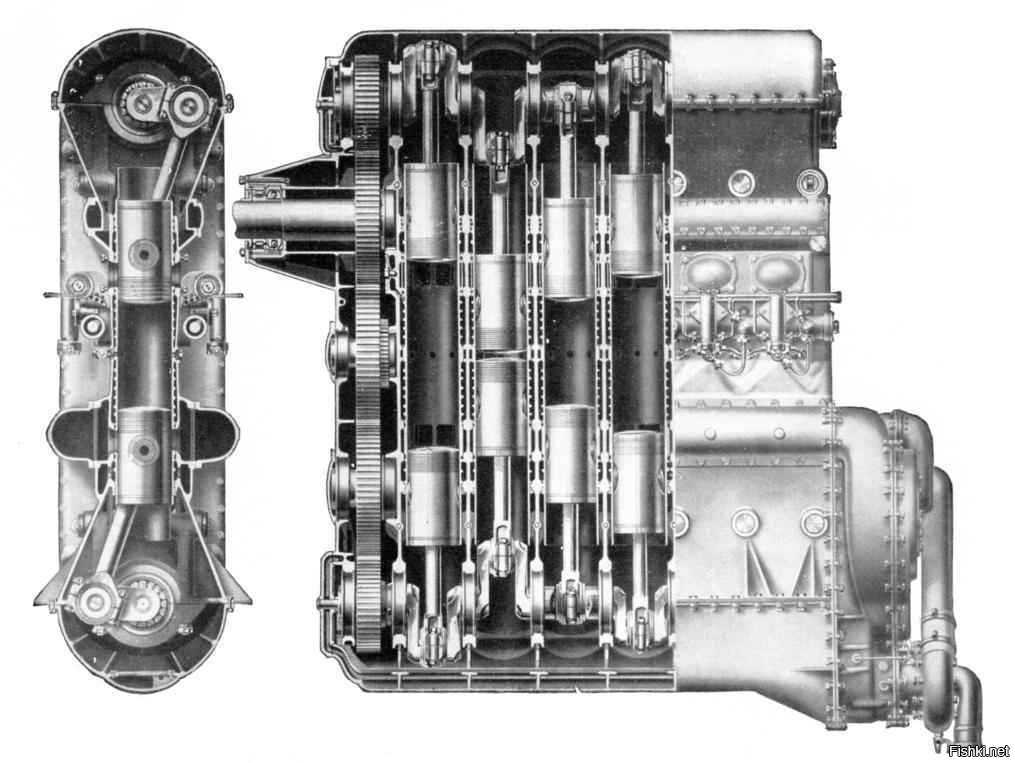

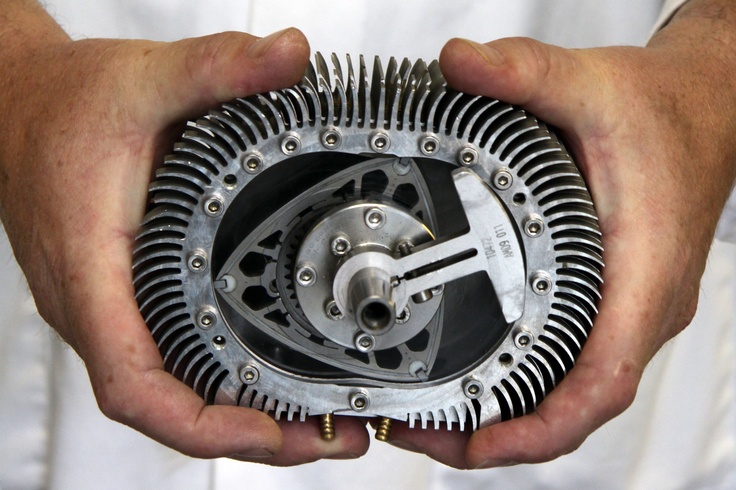

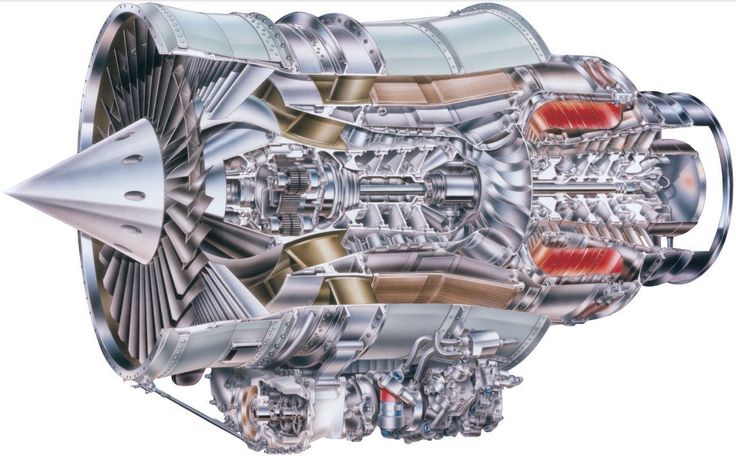

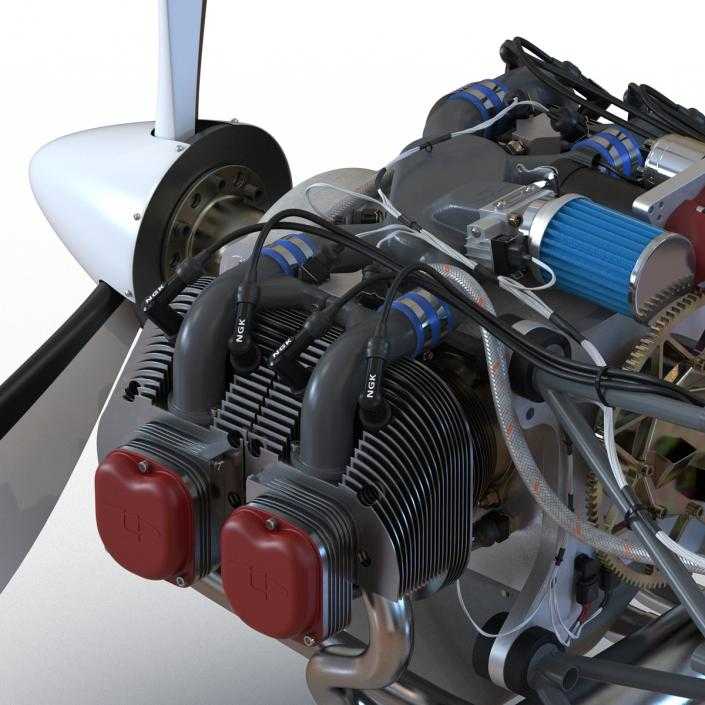

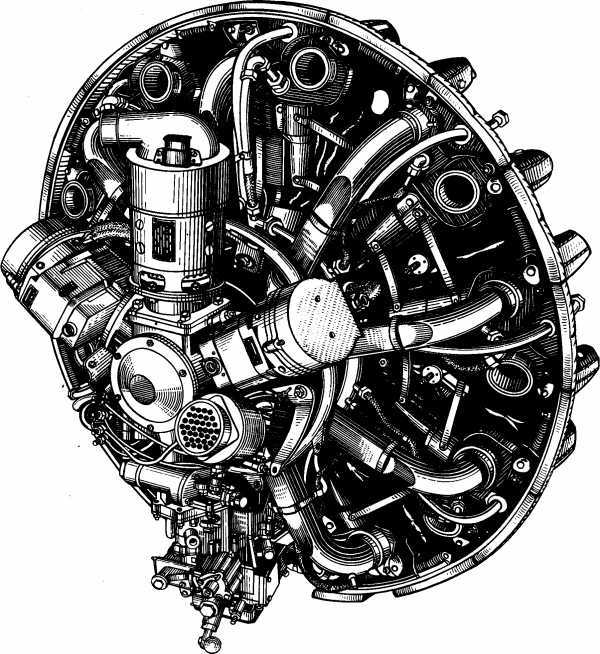

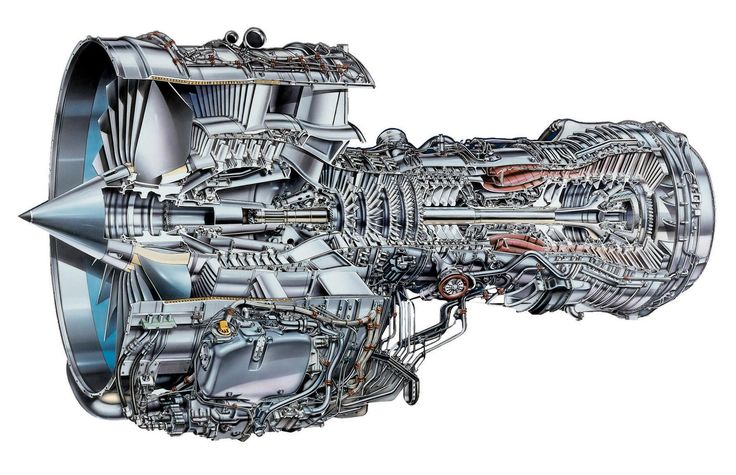

Невероятно, но факт – паровой двигатель применялся даже в авиации. При словосочетании «паровой самолет» воображение сразу рисует что-то ужасное вроде паровоза с крыльями. Совершенно зря. На самом деле единственный успешный образец парового самолета ничем внешне не отличался от своих собратьев.

Всерьез посягнуть на покорение неба аппаратами тяжелее воздуха впервые решили в середине XIX века. Джон Спригенфлоу первым сформулировал теоретические принципы действия самолета и его компоновки. Для того, чтобы поднять самолет в воздух, прежде всего, надо создать соответствующую тягу. Поэтому изобретатели экспериментировали с различными двигателями. Впрочем, тогда выбор у них был не большой. В 1856 году в воздух поднялся планер француза Жана Мари ле Бри, у которого силовым агрегатом выступила… лошадь. Она тянула летательный аппарат на веревке, чем обеспечивала ему подъемную сила. Виктор Татен для своей модели использовал двигатель на сжатом воздухе.

Джон Спригенфлоу первым сформулировал теоретические принципы действия самолета и его компоновки. Для того, чтобы поднять самолет в воздух, прежде всего, надо создать соответствующую тягу. Поэтому изобретатели экспериментировали с различными двигателями. Впрочем, тогда выбор у них был не большой. В 1856 году в воздух поднялся планер француза Жана Мари ле Бри, у которого силовым агрегатом выступила… лошадь. Она тянула летательный аппарат на веревке, чем обеспечивала ему подъемную сила. Виктор Татен для своей модели использовал двигатель на сжатом воздухе.

Первым, кто решился оснастить летательный аппарат паровым двигателем, стал российский изобретатель Александр Можайский. Две паровые машины общей массой 30 л.с. должны были приводить в движение три трехметровых пропеллера. Габариты самолета впечатляли: размах крыльев – 30 метров, длина фюзеляжа -15. При этом весил аппарат всего 950 кг. Общую конструкцию крыльев и фюзеляжа изобретатель позаимствовал у парусных кораблей – самолет представлял собой тонкий металлический каркас, обтянутый парусиной. К сожалению, аэродинамические качества аппарата были далеки от требуемых для нормального полета, но самое главное – мощность двигателя в 30 л.с. просто смехотворна для той задачи, которую возлагал на нее изобретатель. В результате самолет проехался по наклонной направляющей, подпрыгнул и упал, сломав крыло и похоронив надежду Можайского на покорение неба.

К сожалению, аэродинамические качества аппарата были далеки от требуемых для нормального полета, но самое главное – мощность двигателя в 30 л.с. просто смехотворна для той задачи, которую возлагал на нее изобретатель. В результате самолет проехался по наклонной направляющей, подпрыгнул и упал, сломав крыло и похоронив надежду Можайского на покорение неба.

С тех пор в разных странах инженеры и любители пытались поставить пар на службу авиации. Это удалось братьям Райт в 1903 году. Они совершили первый управляемый полет на самолете с бензиновым двигателем внутреннего сгорания.

«Паролет» взлетел только в 1933 году в США, когда паровые двигатели достигли практически пика своего совершенства. Братья Беслер взяли серийный самолет Airspeed 2000 и заменили его бензиновый двигатель на паровой. Двигатель конструкции Натана Прайса работал на жидком топливе и был аналогичен разработкам автопромышленников Стэнли. Два цилиндра, высокого и низкого давления, развивали мощность в 150 л. с., что позволило самолету легко взлететь и показать неплохие летные характеристики. Наблюдатели отмечали, что по сравнению с бензиновыми аналогами, двигатель работал практически бесшумно. Благодаря паровой машине, удалось значительно снизить длину пробега при посадке – самолету было достаточно 30 метров из-за того, что пилот мог легко переключить вращение пропеллера в обратную сторону. Еще одно преимущество парового самолета в том, что на большой высоте, не смотря на снижение атмосферного давления, паровой двигатель не теряет мощность, в отличие от своих бензиновых собратьев. Между прочим, по той же самой причине в наши дни по горным железным дорогам по-прежнему ездят паровозы.

с., что позволило самолету легко взлететь и показать неплохие летные характеристики. Наблюдатели отмечали, что по сравнению с бензиновыми аналогами, двигатель работал практически бесшумно. Благодаря паровой машине, удалось значительно снизить длину пробега при посадке – самолету было достаточно 30 метров из-за того, что пилот мог легко переключить вращение пропеллера в обратную сторону. Еще одно преимущество парового самолета в том, что на большой высоте, не смотря на снижение атмосферного давления, паровой двигатель не теряет мощность, в отличие от своих бензиновых собратьев. Между прочим, по той же самой причине в наши дни по горным железным дорогам по-прежнему ездят паровозы.

Самолет заинтересовал военных, но конструкторы отказались от дальнейших работ, и ушли трудиться в Boeing над классическими летательными аппаратами.

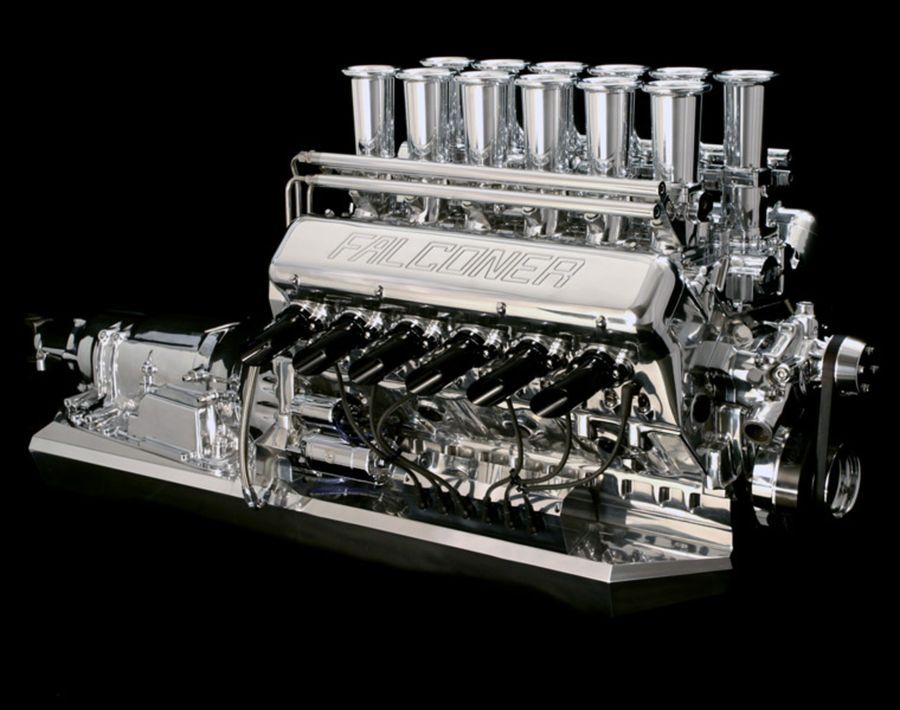

В первой половине прошлого века паровые двигатели показали очень неплохо себя на земле, на воде и в воздухе. Сегодня паровая тяга используется только на атомоходах. Причин тому несколько: более высокий КПД у бензиновых и дизельных двигателей при одинаковой стоимости изготовления; сложность эксплуатации паровых машин в условиях низких температур; ориентирование промышленности на производство только одного типа двигателей… К настоящему времени ресурсы совершенствования бензиновых двигателей практически исчерпаны, а потому возобновились поиски альтернативных возможностей. Пар снова вызывает интерес у инженеров.

Причин тому несколько: более высокий КПД у бензиновых и дизельных двигателей при одинаковой стоимости изготовления; сложность эксплуатации паровых машин в условиях низких температур; ориентирование промышленности на производство только одного типа двигателей… К настоящему времени ресурсы совершенствования бензиновых двигателей практически исчерпаны, а потому возобновились поиски альтернативных возможностей. Пар снова вызывает интерес у инженеров.

vault-config-operator/secret-engines.md на главном · redhat-cop/vault-config-operator · GitHub

- Секретные двигатели

- SecretEngineMount

- База данныхSecretEngineConfig

- База данныхSecretEngineRole

- GitHubSecretEngineConfig

- GitHubSecretEngineRole

- QuaySecretEngineConfig

- QuaySecretEngineRole

- QuaySecretEngineStaticRole

- RabbitMQSecretEngineConfig

- RabbitMQSecretEngineRole

- PKISecretEngineConfig

- PKISecretEngineRole

- KubernetesSecretEngineConfig

- KubernetesSecretEngineRole

SecretEngineMount

CRD SecretEngineMount позволяет пользователю создать точку монтирования Secret Engine, вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1 вид: SecretEngineMount метаданные: имя: база данных спецификация: аутентификация: путь: кубернет роль: администратор базы данных тип: база данных путь: postgresql-vault-demo

Поле type указывает секретный тип механизма.

Поле path указывает путь, по которому монтируется секретный движок

Многие другие стандартные поля Secret Engine Mount доступны для точной настройки, см. документацию Vault

.

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

секреты хранилища enable -path [пространство имен/]база данных postgresql-vault-demo/database

База данныхSecretEngineConfig

DatabaseSecretEngineConfig CRD позволяет пользователю создать конфигурацию секретного механизма базы данных, также называемую подключением для существующего монтирования секретного механизма базы данных. Вот пример

Вот пример

APIVersion: redhatcop.redhat.io/v1alpha1

вид: DatabaseSecretEngineConfig

метаданные:

имя: моя-postgresql-база данных

спецификация:

аутентификация:

путь: кубернет

роль: администратор базы данных

имя_плагина: postgresql-база-плагин

разрешенные роли:

- читай пиши

- только для чтения

URL-адрес подключения: postgresql://{{имя пользователя}}:{{пароль}}@my-postgresql-database.postgresql-vault-demo.svc:5432

имя пользователя: админ

rootCredentialsFromSecret:

имя: postgresql-admin-пароль

путь: postgresql-vault-demo/database Поле pluginName указывает, для какого типа базы данных предназначено это соединение.

Поле allowRoles указывает, какие имена ролей могут быть созданы для этого подключения.

Поле connectionURL указывает, как подключиться к базе данных.

Поле имя пользователя указывает имя пользователя, которое будет использоваться для подключения к базе данных. Это поле является необязательным, если оно не указано, имя пользователя будет извлечено из секрета учетных данных.

Это поле является необязательным, если оно не указано, имя пользователя будет извлечено из секрета учетных данных.

Поле path указывает путь секретного движка, к которому будет добавлено это соединение.

Пароль и, возможно, имя пользователя можно получить тремя различными способами:

- Из секрета Kubernetes с указанием поля

rootCredentialsFromSecret. Секрет должен быть базового типа аутентификации. Если секрет будет обновлен, это соединение также будет обновлено. - Из секрета хранилища с указанием

rootCredentialsFromVaultSecret 9поле 0040. - Из RandomSecret, указав поле

rootCredentialsFromRandomSecret. Когда RandomSecret сгенерирует новый секрет, это соединение также будет обновлено.

Многие другие стандартные поля конфигурации секретного механизма базы данных доступны для тонкой настройки, см. документацию по хранилищу

.

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

vault write [namespace/]postgresql-vault-demo/database/config/my-postgresql-database plugin_name=postgresql-database-plugin allow_roles="read-write,read-only" connection_url="postgresql://{{username }}:{{пароль}}@my-postgresql-database.postgresql-vault-demo.svc:5432/" username=<получается динамически> password=<получается динамически> База данныхSecretEngineRole

CRD DatabaseSecretEngineRole позволяет пользователю создать роль секретного механизма базы данных, вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1

вид: DatabaseSecretEngineRole

метаданные:

имя: только для чтения

спецификация:

аутентификация:

путь: кубернет

роль: администратор базы данных

путь: postgresql-vault-demo/база данных

dBName: моя база данных postgresql

заявления о создании:

- СОЗДАТЬ РОЛЬ "{{name}}" С ПАРОЛЕМ ДЛЯ ВХОДА '{{password}}' ДЕЙСТВИТЕЛЬНЫМ ДО '{{expiration}}'; GRANT SELECT ON ALL TABLES IN SCHEMA public TO "{{name}}"; Поле path указывает путь к секретному движку, который будет содержать эту роль.

Поле dBname указывает имя соединения, которое будет использоваться с этой ролью.

Поле createStatements указывает операторы, которые необходимо выполнить для создания новой учетной записи.

Многие другие стандартные поля роли секретного механизма базы данных доступны для тонкой настройки, см. документацию Vault

.

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

vault write [namespace/]postgresql-vault-demo/database/roles/read-only db_name=my-postgresql-database create_statements="CREATE ROLE \"{{name}}\" WITH LOGIN PASSWORD '{{password}} ' ДЕЙСТВИТЕЛЬНО ДО '{{истечения срока действия}}'; ПРЕДОСТАВИТЬ ВЫБОР НА ВСЕ ТАБЛИЦЫ В СХЕМЕ public TO \"{{name}}\";" GitHubSecretEngineConfig

CRD GitHubSecretEngineConfig позволяет пользователю создать конфигурацию ядра GitHub Secret. Для каждой секретной точки монтирования движка GitHub может существовать только одна конфигурация, вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1 вид: GitHubSecretEngineConfig метаданные: название: raf-backstage-demo-org спецификация: аутентификация: путь: кубернет роль: политика-администратор sSHKeyReference: секрет: имя: vault-github-приложение-ключ путь: github/raf-backstage-demo идентификатор приложения: 123456 Название организации: raf-backstage-demo

Поле path указывает путь к секретному движку, который будет содержать эту конфигурацию.

Поле sSHKeyReference указывает, как получить ключ ssh для приложения GitHub.

Поле applicationID указывает идентификатор приложения GitHub.

Поле OrganizationName указывает организацию, в которой установлено приложение.

Существует больше параметров для их объяснения и для того, как установить модуль vault-plugin-secret-github, см. здесь

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

vault write [namespace/]github/raf-backstage-demo/config app_id=123456 prv_key=@key.pem org_name=raf-backstage-demo

GitHubSecretEngineRole

CRD GitHubSecretEngineRole позволяет пользователю создать роль механизма GitHub Secret. Роль позволяет создавать токены github с узкой областью действия, ограничивая разрешения или репозитории, в которых они могут использоваться, вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1

вид: GitHubSecretEngineRole

метаданные:

имя: только одно репо

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

путь: github/raf-backstage-demo

репозитории:

- привет мир Поле path указывает путь к секретному движку, который будет содержать эту роль.

Поле репозиториев указывает, на какие репозитории могут действовать сгенерированные учетные данные.

Существует больше параметров для их объяснения и для того, как установить модуль vault-plugin-secret-github, см. здесь

здесь

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

vault write [namespace/]github/raf-backstage-demo/permissionset/one-repo-only repositories=hello-world

, чтобы прочитать новые учетные данные из этой роли, выполните следующее:

чтение хранилища -tls-skip-verify github/raf-backstage-demo/token/one-repo-only

QuaySecretEngineConfig

CRD QuaySecretEngineConfig позволяет пользователю создать конфигурацию ядра Quay Secret. Для каждой секретной точки крепления двигателя Quay может существовать только одна конфигурация, вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1

вид: QuaySecretEngineConfig

метаданные:

название: quay-org

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

rootCredentials:

секрет:

имя: причал-жетон

путь: набережная/демо

адрес: https://quay.io Поле path указывает путь к секретному движку, который будет содержать эту конфигурацию.

Поле url указывает конечную точку для сервера Quay

Токен можно получить тремя различными способами:

- Из секрета Kubernetes с указанием поля

rootCredentialsFromSecret. Секрет должен быть базового типа аутентификации. Если секрет будет обновлен, это соединение также будет обновлено. - Из секрета хранилища, указав 9Поле 0039 rootCredentialsFromVaultSecret .

- Из RandomSecret, указав поле

rootCredentialsFromRandomSecret. Когда RandomSecret сгенерирует новый секрет, это соединение также будет обновлено.

Существует больше параметров для их объяснения и для того, как установить механизм хранилища-плагина-секретов-пристани, см. здесь

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

vault write [namespace/]quay/demo/config url=https://token=

QuaySecretEngineRole

CRD QuaySecretEngineRole позволяет пользователю создать роль секретного механизма Quay. Роль позволяет создать ограниченную учетную запись Quay Robot внутри организации.

Роль позволяет создать ограниченную учетную запись Quay Robot внутри организации.

APIVersion: redhatcop.redhat.io/v1alpha1

вид: QuaySecretEngineRole

метаданные:

имя: репо-менеджер

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

путь: набережная/демо

namespaceName: myorg

создать репозитории: правда

разрешение по умолчанию: запись

Срок жизни: «8760 ч»

Поле path указывает путь к секретному движку, который будет содержать эту роль.

Поле namespaceName указывает тип имени пространства имен, в котором должна быть создана учетная запись робота.

Поле createRepositories указывает, следует ли предоставлять учетной записи робота разрешение на создание новых репозиториев.

Поле defaultPermission указывает разрешение по умолчанию, которое должно применяться к вновь создаваемым репозиториям.

TTL указывает запрошенное время жизни (после которого срок действия сертификата истекает). Это значение не может быть больше, чем максимальное значение двигателя (или, если не задано, максимальное значение системы).

Это значение не может быть больше, чем максимальное значение двигателя (или, если не задано, максимальное значение системы).

Существует больше параметров для их объяснения и для того, как установить движок vault-plugin-secrets-quay, см. здесь

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

vault write [namespace/]quay/demo/roles/repo-manager namespaceName=myorg createRepositories=true defaultPermission=write TTL=8760h

, чтобы прочитать новые учетные данные из этой роли, выполните следующее:

vault read quay/demo/creds/repo-manager

QuaySecretEngineStaticRole

CRD QuaySecretEngineStaticRole позволяет пользователю создать роль секретного механизма Quay. Роль позволяет создать ограниченную учетную запись Quay Robot в организации, где установлена фиксированная учетная запись робота.

APIVersion: redhatcop.redhat.io/v1alpha1 тип: QuaySecretEngineStaticRole метаданные: имя: репо-менеджер спецификация: аутентификация: путь: кубернет роль: политика-администратор путь: набережная/демо namespaceName: myorg создать репозитории: правда разрешение по умолчанию: запись

Поле path указывает путь к секретному движку, который будет содержать эту роль.

Поле namespaceName указывает тип имени пространства имен, в котором должна быть создана учетная запись робота.

Поле createRepositories указывает, следует ли предоставлять учетной записи робота разрешение на создание новых репозиториев.

Поле defaultPermission указывает разрешение по умолчанию, которое должно применяться к вновь создаваемым репозиториям.

Существует больше параметров для их объяснения и для того, как установить движок vault-plugin-secrets-quay, см. здесь

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

хранилище write [namespace/]quay/demo/static-roles/repo-manager namespaceName=myorg createRepositories=true defaultPermission=write TTL=8760h

, чтобы прочитать новые учетные данные из этой роли, выполните следующее:

vault read quay/demo/static-creds/repo-manager

RabbitMQSecretEngineConfig

RabbitMQSecretEngineConfig CRD позволяет пользователю создать конфигурацию секретного механизма RabbitMQ, также называемую подключением для существующего монтирования секретного механизма RabbitMQ. Вот пример

Вот пример

APIVersion: redhatcop.redhat.io/v1alpha1

вид: RabbitMQSecretEngineConfig

метаданные:

имя: пример-rabbitmq-secret-engine-config

спецификация:

аутентификация:

путь: кубернет

роль: rabbitmq-engine-admin

URI соединения: https://my-rabbitMQ.com

rootCredentials:

секрет:

имя: rabbitmq-admin-пароль

passwordKey: rabbitmq-пароль

путь: vault-config-operator/rabbitmq

имя пользователя: rabbitmq

арендаTTL: 86400 # 24 часа

LeaseMaxTTL: 86400 # 24 часа Поле connectionURI указывает, как подключиться к кластеру rabbitMQ. Поддерживает протоколы http и https.

Поле username определяет имя пользователя, которое будет использоваться для подключения к кластеру rabbitMQ. Это поле является необязательным, если оно не указано, имя пользователя будет извлечено из секрета учетных данных.

Поле path указывает путь секретного движка, к которому будет добавлено это соединение.

Пароль и, возможно, имя пользователя можно получить тремя различными способами:

- Из секрета Kubernetes с указанием поля

rootCredentialsFromSecret. Секрет должен быть базового типа аутентификации. Если секрет будет обновлен, это соединение также будет обновлено. - Из секрета хранилища, указав поле

rootCredentialsFromVaultSecret. - Из RandomSecret, указав поле

rootCredentialsFromRandomSecret. Когда RandomSecret сгенерирует новый секрет, это соединение также будет обновлено.

Дополнительные параметры, поддерживаемые документацией Vault

RabbitMQSecretEngineRole

CRD RabbitMQSecretEngineRole позволяет пользователю создать роль секретного механизма базы данных, вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1

вид: RabbitMQSecretEngineRole

метаданные:

имя: rabbitmqsecretenginerole-образец

спецификация:

аутентификация:

путь: кубернет

роль: rabbitmq-engine-admin

путь: vault-config-operator/rabbitmq

тэги: администратор

виртуальные хосты:

- vhostName: '/'

разрешения:

читать: '. *'

записывать: '.*'

настроить: '.*'

- vhostName: 'мой-vhost'

разрешения:

читать: 'моя очередь'

написать: 'мой-обмен'

vhostТемы:

- vhostName: '/'

темы:

-Название темы: 'моя-тема'

разрешения:

читать: '.*'

записывать: '.*'

настроить: '.*'

- имя_темы: 'моя-прочитанная-тема'

разрешения:

читать: '.*'

*'

записывать: '.*'

настроить: '.*'

- vhostName: 'мой-vhost'

разрешения:

читать: 'моя очередь'

написать: 'мой-обмен'

vhostТемы:

- vhostName: '/'

темы:

-Название темы: 'моя-тема'

разрешения:

читать: '.*'

записывать: '.*'

настроить: '.*'

- имя_темы: 'моя-прочитанная-тема'

разрешения:

читать: '.*' Поле tags указывает теги разрешений RabbitMQ для связи с пользователем. Это определяет уровень доступа к пользовательскому интерфейсу управления RabbitMQ, предоставленный пользователю.

Поле vhostName указывает имя виртуального хоста, на котором будут предоставляться разрешения.

Разрешения чтение/запись/настройка предоставляет возможность чтение/запись/настройка указанных очередей и/или обменов.

Документация хранилища

PKISecretEngineConfig

PKISecretEngineConfig CRD позволяет пользователю создать конфигурацию PKI Secret Engine. Вот пример

Вот пример

APIVersion: redhatcop.redhat.io/v1alpha1

вид: PKISecretEngineConfig

метаданные:

имя: мой-пки

спецификация:

аутентификация:

путь: кубернет

роль: pki-engine-admin

путь: pki-хранилище-demo/pki

общее имя: pki-vault-demo.internal.io

Срок жизни: "8760h" commonName указывает запрошенный CN для сертификата.

9Поле 0039 path указывает путь к секретному движку, к которому будет добавлено это соединение.

TTL указывает запрошенное время жизни (после которого срок действия сертификата истекает). Это значение не может быть больше, чем максимальное значение двигателя (или, если не задано, максимальное значение системы).

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

запись в хранилище pki-vault-demo/pki/root/generate/internal \

common_name=pki-vault-demo.internal.io \

ттл=8760ч PKISecretEngineRole

CRD PKISecretEngineRole позволяет пользователю создать роль PKI Secret Engine, вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1 тип: PKISecretEngineRole метаданные: имя: моя роль спецификация: аутентификация: путь: кубернет роль: администратор базы данных путь: pki-хранилище-demo/pki разрешенные домены: - внутренний.ио - pki-хранилище-demo.svc максТТЛ: "8760ч"

allowDomains указывает домены роли. Это используется с параметрами allow_bare_domains и allow_subdomains.

Параметр maxTTL указывает максимальное время жизни, предоставляемое в виде продолжительности строки с суффиксом времени. Час — самый большой суффикс. Если не задано, по умолчанию используется максимальное значение TTL аренды системы.

Поле path указывает путь секретного движка, к которому будет добавлено это соединение.

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

хранилище записать pki-vault-demo/pki/roles/my-role \

allow_domains=internal. io,pki-vault-demo.svc \

max_ttl="8760h"

io,pki-vault-demo.svc \

max_ttl="8760h" KubernetesSecretEngineConfig

KubernetesSecretEngineConfig CRD позволяет пользователю создать конфигурацию Kubernetes Secret Engine. Вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1

вид: KubernetesSecretEngineConfig

метаданные:

имя: кубисе-тест

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

путь: kubese-тест

kubernetesHost: https://kubernetes.default.svc:443

jwtСсылка:

секрет:

имя: токен-lbnfc по умолчанию kubernetesHost указывает URL-адрес сервера API для подключения.

Поле path указывает путь секретного движка, к которому будет добавлено это соединение.

jwtReference указывает ссылку на токен учетной записи службы, который будет использоваться в качестве учетных данных при подключении к серверу API.

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

запись в хранилище -f kube-setest/config \

kubernetes_host=https://kubernetes. default.svc:443 \

service_account_jwt=xxxx

default.svc:443 \

service_account_jwt=xxxx KubernetesSecretEngineRole

CRD KubernetesSecretEngineRole позволяет пользователю создать роль секретного механизма Kubernetes, вот пример:

APIVersion: redhatcop.redhat.io/v1alpha1

вид: KubernetesSecretEngineRole

метаданные:

имя: kubese-default-edit

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

путь: kubese-тест

разрешенные пространства имен Kubernetes:

- дефолт

kubernetesRoleName: «изменить»

kubernetesRoleType: "Кластерроле"

nameTemplate: vault-sa-{{random 10 | нижний регистр}} Поле allowKubernetesNamespaces указывает, для каких пространств имен можно запросить эту роль.

Поле kubernetesRoleName указывает, какую роль должна получить учетная запись службы.

Поле kubernetesRoleType указывает, является ли роль ролью в пространстве имен или ролью кластера.

Поле nameTemplate указывает шаблон имени, который будет использоваться для создания учетной записи службы. Существуют и другие способы работы со служебными учетными записями, см. все варианты в документации по API.

Этот CR примерно эквивалентен этой команде интерфейса командной строки Vault:

хранилище записать kubese-test/roles/kubese-default-edit \

allow_kubernetes_namespaces="по умолчанию" \

kubernetes_role_name="изменить" \

kubernetes_role_name="кластерная роль" \

nameTemplate="vault-sa-{{random 10 | нижний регистр}}" \ HashiCorp Vault Механизм секретов AWS | Марко Урреа

Это практическое руководство о том, как включить механизм Amazon AWS Secrets в хранилище HashiCorp.

- Загрузите и установите HashiCorp Vault.

- Учетная запись AWS

- Войдите в консоль AWS.

- В правом верхнем углу нажмите на свой имя пользователя@домен , затем Мои учетные данные безопасности .

3. На вкладке Учетные данные AWS IAM в разделе Ключи доступа для доступа к CLI, SDK и API щелкните Создать ключ доступа , после чего появится всплывающее окно.

4. В нижней части всплывающего окна найдите ключ доступа ID 9.0477 и Секретный ключ доступа ( нажмите Показать секретный ключ доступа , чтобы открыть его значение) . Сохраните эти два значения, потому что мы будем использовать их в следующем разделе и нажмите Закрыть .

В целях безопасности я заменил свой идентификатор ключа доступа некоторым текстом шаблона.

В качестве альтернативы можно загрузить эти значения в виде файла .csv .

- Запустите Vault Server и назначьте правильный адрес API.

- После запуска сервера хранилища в другом терминале включите механизм секретов AWS с помощью следующей команды:

секреты хранилища enable -path=aws aws

Вывод:

Успех! Включен механизм секретов AWS по адресу: aws/

. Если вы входите в пользовательский интерфейс Vault, обычно расположенный по адресу http://127.0.0.1:8200, вы должны заметить, что в первой строке включен механизм секретов AWS.

Если вы входите в пользовательский интерфейс Vault, обычно расположенный по адресу http://127.0.0.1:8200, вы должны заметить, что в первой строке включен механизм секретов AWS.

Обратите внимание, что механизм AWS Secrets теперь включен.

3. В последнем разделе мы создали ключ и секрет доступа к AIM, которые будем использовать на этом шаге.

запись в хранилище aws/config/root \

ключ доступа = <Идентификатор вашего ключа доступа к AWS> \

secret_key= <Ваш секретный ключ доступа к AWS> \

region=us-east-1

Вывод:

Успех! Данные записываются в: aws/config/root

1. Создание политики ролей с именем my-role , которая будет использоваться для создания учетных данных пользователя для этой роли. Цель этой роли заключается в том, что Vault создает ключ доступа и секретный ключ для пользователя IAM и возвращает их значения. Эта встроенная политика ссылается на полную политику ARN AWS.

vault write aws/roles/my-role \

credential_type=iam_user \

policy_document=-<{

"Версия": "2012-10-17",

"Утверждение": [

{

"Sid ": "Stmt1426528957000",

"Эффект": "Разрешить",

"Действие": [

"ec2:*"

],

"Ресурс": [

"*"

]

}

]

}

EOF

Вывод:

Успех! Данные записываются в: aws/roles/my-role

Usage

vault read aws/creds/my-role

Вывод:

Vault Reade AWS/CREDS/MY-ROLE

Значение ключа

--- -----

LEASE_ID AWS/CREDS/MY-ROLE/XHHSCOS135TBKD0GMZ9A8GE

333TBKD0GMZ9A8GE

333333TBKD0GMZ9A8GE

. ..

secret_key RqLzsRWVDcNcqMH...

security_token

Отказ от ответственности: При запуске автоматизации или конвейера добавьте задержку от 5 до 10 секунд. Метод STS предпочтительнее, чтобы избежать ожидания.

Secret Revocation

The following command releases a lease, use the lease_id value from the previous output after the keyword revoke

vault lease revoke aws/creds/my-role/XHHsCOS135tbkD0gMz9A8ge

Output :

Все операции отзыва успешно поставлены в очередь!

Его необходимо настроить с использованием учетных данных пользователя IAM из-за текущего ограничения AWS.

- Нам нужно создать файл с именем policy.json , это связано с тем, что когда я пытался добавить политику в качестве встроенной политики, я не мог сгенерировать токен, а TTL (время жизни) у меня не работало. Для этой задачи я использовал свой любимый редактор командной строки — emacs — и использовал следующую команду для создания файла:

emacs -nw policy.json

2. Вставьте следующее содержимое в текстовый редактор:

{

"Версия": "2012-10-17",

"Утверждение": {

"Эффект": "Разрешить",

"Действие": [

"ec2:*",

" sts:GetFederationToken "

],

"Resource": "*"

}

} Обратите внимание, что в действиях мы устанавливаем политику sts:GetFederationToken со всеми разрешениями на эк2.

3. Для сохранения файла используйте Ctrl+x и Ctrl+c.

4. Чтобы создать роль с именем ec2_admin с политикой STS, выполните следующую команду:

vault write aws/roles/ec2_admin \

credential_type=federation_token \

policy_document=@policy.json

Вывод:

Успех! Данные записываются в: aws/roles/ec2_admin

Usage

Создание токена STS Federation:

vault write aws/sts/ec2_admin ttl=60m

ttl относится к Time To Live. Я играл с ним и принимает секунды, минуты и часы. Не забывайте о следующих ограничениях:

Значение члена должно быть меньше или равно 129600 секунд.

Элемент должен иметь минимальное значение поля 900 секунд.

Output:

Key Value

--- -----

lease_id aws/sts/ec2_admin/AAEHbv7esgcAfjBysVCegseg5

lease_duration 1h4s

lease_renewable false

access_key ASIAT1234566S2M...

secret_key 0V4pcg3FMArn7i4...

security_token FwoGZXIvYXdzEMz/ /////////Opj92S7pLxZLQAazj...

Обратите внимание, что STS содержит помимо доступа и секретный ключ; маркер безопасности .

redhat.io/v1alpha1

вид: SecretEngineMount

метаданные:

имя: база данных

спецификация:

аутентификация:

путь: кубернет

роль: администратор базы данных

тип: база данных

путь: postgresql-vault-demo

redhat.io/v1alpha1

вид: SecretEngineMount

метаданные:

имя: база данных

спецификация:

аутентификация:

путь: кубернет

роль: администратор базы данных

тип: база данных

путь: postgresql-vault-demo  redhat.io/v1alpha1

вид: GitHubSecretEngineConfig

метаданные:

название: raf-backstage-demo-org

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

sSHKeyReference:

секрет:

имя: vault-github-приложение-ключ

путь: github/raf-backstage-demo

идентификатор приложения: 123456

Название организации: raf-backstage-demo

redhat.io/v1alpha1

вид: GitHubSecretEngineConfig

метаданные:

название: raf-backstage-demo-org

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

sSHKeyReference:

секрет:

имя: vault-github-приложение-ключ

путь: github/raf-backstage-demo

идентификатор приложения: 123456

Название организации: raf-backstage-demo  pem org_name=raf-backstage-demo

pem org_name=raf-backstage-demo  redhat.io/v1alpha1

тип: QuaySecretEngineStaticRole

метаданные:

имя: репо-менеджер

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

путь: набережная/демо

namespaceName: myorg

создать репозитории: правда

разрешение по умолчанию: запись

redhat.io/v1alpha1

тип: QuaySecretEngineStaticRole

метаданные:

имя: репо-менеджер

спецификация:

аутентификация:

путь: кубернет

роль: политика-администратор

путь: набережная/демо

namespaceName: myorg

создать репозитории: правда

разрешение по умолчанию: запись  *'

записывать: '.*'

настроить: '.*'

- vhostName: 'мой-vhost'

разрешения:

читать: 'моя очередь'

написать: 'мой-обмен'

vhostТемы:

- vhostName: '/'

темы:

-Название темы: 'моя-тема'

разрешения:

читать: '.*'

записывать: '.*'

настроить: '.*'

- имя_темы: 'моя-прочитанная-тема'

разрешения:

читать: '.*'

*'

записывать: '.*'

настроить: '.*'

- vhostName: 'мой-vhost'

разрешения:

читать: 'моя очередь'

написать: 'мой-обмен'

vhostТемы:

- vhostName: '/'

темы:

-Название темы: 'моя-тема'

разрешения:

читать: '.*'

записывать: '.*'

настроить: '.*'

- имя_темы: 'моя-прочитанная-тема'

разрешения:

читать: '.*'  redhat.io/v1alpha1

тип: PKISecretEngineRole

метаданные:

имя: моя роль

спецификация:

аутентификация:

путь: кубернет

роль: администратор базы данных

путь: pki-хранилище-demo/pki

разрешенные домены:

- внутренний.ио

- pki-хранилище-demo.svc

максТТЛ: "8760ч"

redhat.io/v1alpha1

тип: PKISecretEngineRole

метаданные:

имя: моя роль

спецификация:

аутентификация:

путь: кубернет

роль: администратор базы данных

путь: pki-хранилище-demo/pki

разрешенные домены:

- внутренний.ио

- pki-хранилище-demo.svc

максТТЛ: "8760ч"  io,pki-vault-demo.svc \

max_ttl="8760h"

io,pki-vault-demo.svc \

max_ttl="8760h"  default.svc:443 \

service_account_jwt=xxxx

default.svc:443 \

service_account_jwt=xxxx

json

json