dxdt.ru: занимательный интернет-журнал. Квантовая криптография для чайников

Криптография для чайников – WNS

Информация сегодня является, пожалуй, самым ценным товаром. Парадоксально, но при этом она остается чуть ли не самой уязвимой для злоумышленников. Криптография старается защитить информацию столько же, сколько существует наша цивилизация; криптоанализ в то же время пытается эту защиту сломать. И у обеих сторон есть успехи.

Криптография в повседневной жизни

Слово «криптография» для обывательского уха звучит загадочно и таинственно. Между тем сегодня шифрование на разных уровнях применяется буквально везде — от простого кодового замка на дипломате до многоуровневых систем защиты файлов ранга top secret. Мы сталкиваемся с ней, вставляя карточку в прорезь банкомата, совершая денежные переводы и покупки через интернет, болтая по Skype, отправляя письмо по e-mail и т. д. Если дело связано с информацией, то оно в подавляющем большинстве случаев связано и с криптологией. Однако при всем многообразии сфер применения сегодня существуют только два вида криптографических систем: с открытым ключом (асимметричные) и с секретным ключом (симметричные). В симметричных системах и для шифрования, и для расшифровки информации используется один и тот же ключ. Криптографические системы секретного ключа неуязвимы для дешифровщиков, пока ключ держится в тайне. Главная проблема здесь – в безопасной передаче этого ключа адресату информации, чтобы он мог ее расшифровать. Ведь он может быть перехвачен, если передается по ненадежному каналу. Другая проблема – отношения между пользователями, которые в данном случае строятся исключительно на доверии и не исключают появление третьей стороны, для которой будет интересна засекреченная информация и которая сможет договориться с одним из участников о передачи информации. Естественно, в ущерб другому участнику.

В системах криптографии с открытым ключом каждый пользователь имеет собственные открытый и частный ключи. Открытый ключ изначально доступен всем пользователям и именно с его помощью происходит шифрование информации. А вот расшифровка возможна только с помощью частного ключа, который находится у конечного пользователя. В отличие от системы с секретным ключом, в этой вдобавок к двум равноправным участникам добавляется третья сторона (сотовый провайдер или банк, к примеру), но на этот раз заинтересованная не в хищении информации, а в том, чтобы система функционировала правильно и имела положительный результат. Проблема аутентификации электронных документов, возникающая при использовании систем с открытым ключом (нельзя точно знать, от кого именно пришло сообщение), решается системой электронных подписей, которая реализуется буквальным выворачиванием всей системы наизнанку. То есть дешифрующий ключ объявляется открытым и выкладывается во всеобщий доступ, а шифрующий, наоборот, остается у отправителя сообщения. В этом случае он превращается в электронную подпись, сообщение шифруется с его помощью, а расшифровывается только открытым ключом, о котором известно, что он исходит от вас и ни от кого другого.

Такая схема шифрования сегодня применяется в защищенной электронной переписке на компьютерах, оснащенных модулем TPM (подробнее – в UP Special #12, 2006), однако и эту, внешне непреодолимую преграду интернет-мошенники обходят с помощью фишинга. Нет нужды взламывать защищенное соединение – чтобы получить всю необходимую информацию, достаточно убедить пользователя, что он находится на настоящем сайте банка или интернет-магазина, подставив поддельный. К несчастью, электронные мошенники не только умеют обходить криптозащиту. Хакеры с успехом используют ее в своем промысле.

ВИРУСНАЯ БРОНЯ

Основная задача вирусописателя — создать такую программу, на идентификацию и уничтожение которой ушло бы максимальное количество времени, а в идеале – бесконечное количество. Написание вируса мало чем отличается от написания обычного приложения: создатель старается внедрить самые замысловатые технологии, улучшающие работу программы, повышающие отказоустойчивость и распространяемость. Получая образец вируса, антивирусный аналитик изучает принципы его работы и последствия заражения. В соответствии с этим он разрабатывает «противоядие». Получается, что и автор вируса, и аналитик получают одинаковое представление о вирусе. Криптовирология пытается сломать такое симметричное положение вещей – хакеры шифруют свои вирусы, производители антивирусных баз – сигнатурные базы. Сегодня распространены две модели криптовирусов.

1. Модель с открытым ключом

Вирусописатель создает два ключа. Один помещается в тело вируса, другой остается у автора. Попадая на компьютер пользователя, вирус распространяется и с помощью открытого ключа шифрует пользовательские данные. Расшифровать их можно только с помощью закрытого ключа. После этого злоумышленник требует у пользователя выкуп в обмен на закрытый ключ. Иногда чтобы жертва хакера не имела возможности опубликовать закрытый ключ, вирусописатель требует выслать закодированные вирусом данные, чтобы вернуть пользователю раскодированный вариант. Впрочем, если вирус закодировал какие-то секретные данные, то пользователь скорее выберет их уничтожение, а не высылку злоумышленнику для раскодирования.

2. Гибридная модель

Автор создает открытый и закрытый ключи, открытый помещается в тело вируса, закрытый остается у вирусописателя. Вирус распространяется, создает тайный ключ, шифрует им данные, после чего тайный ключ шифруется открытым ключом. Чтобы расшифровать такие данные, необходим тайный ключ. Его хакер предлагает в обмен на выкуп.

К счастью для простых пользователей, оба этих способа мошенничества остаются слишком рискованными для самого хакера, так как вопрос анонимности остается открытым – как получить деньги и не быть пойманным? И криптография тут не помощник.

Однако шантаж далеко не единственный способ сетевого мошенничества. И во всех остальных способах криптология только играет злодеям на руку.

Как уже говорилось выше, основная задача вирусописателя заключается в том, чтобы написать программу, на анализ которой потребовалось бы максимальное количество времени или которая вовсе не поддавалась бы анализу. Такие технологии существуют уже давно, и вирусы, которые их используют, называются «бронированными» (armored).

Первый вирус этого класса появился в 1990 году и назывался он Whale. Он использовал целый ряд технологий, которые сегодня можно найти почти в каждом вирусе: изменение формы (полиморфизм и метаморфизм), технология стелс (когда вирус «прячется» в высшей памяти до уменьшения предела памяти, известной DOS) и бронирование (запутывание кода, его изменение в зависимости от архитектуры системы (8088 или 8086), использование технологии anti-debugger, с помощью которой при обнаружении программы-отладчика вирус блокирует клавиатуру и уничтожает себя).

Используя полиморфизм, вирус создает новый механизм шифрования и нового ключа при каждом самокопировании. Однако у полиморфизма есть существенный недостаток – дешифровка всегда происходит по одному и тому же коду, что облегчает обнаружение вируса. Ситуацию исправляет метаморфизм. С помощью этой технологии меняется весь исходный код вируса при его копировании.

В итоге можно только представить, с какими проблемами сталкиваются аналитики антивирусных лабораторий в наши дни. Тем не менее они справляются. Желающие защитить свою информацию делают это не менее эффективно, чем тот, кто стремится получить к ней несанкционированный доступ.

КРУГОВАЯ ОБОРОНА

Защита информации – жизненно важная необходимость, и прежде всего для компаний. Вряд ли сегодня найдется структура, которая не хранила бы конфиденциальные данные на одном или нескольких корпоративных серверах. Это лучше, чем хранить информацию на компьютерах отдельных пользователей, поскольку уровень конфиденциальности данных требует, с одной стороны, надежного шифрования документов, с другой – удобного доступа к ней сотрудников, которым эта информация необходима для работы. Поэтому в корпорациях, как правило, используется принцип прозрачного шифрования.

При использовании этого принципа информация, хранящаяся на сервере, постоянно находится в зашифрованном состоянии и расшифровывается только по запросу пользователя.

Существует два способа прозрачного шифрования. В первом основой является так называемый файл-контейнер. Это файл особого формата, в котором хранится вся защищенная информация. С помощью специального драйвера, входящего в состав криптографического продукта, он может подключаться к системе в качестве виртуального съемного диска. На Рабочем столе пользователя файл-контейнер отображается как логический раздел винчестера. Преимущества здесь очевидны: на виртуальном диске можно хранить любую информацию, кроме того, он мобилен – файл-контейнер можно легко перенести на любой другой компьютер.

Недостаток в том, что есть вероятность повреждения файл-контейнера (один неправильный байт, возникший в результате сбоя или физического повреждения, и информацию нельзя будет раскодировать, так что в данном случае создание бэкапов – первостепенная необходимость), а также в низкой скорости работы при одновременном подключении большого количества пользователей (даже для средних компаний это неприемлемо).

Суть второго способа заключается в шифровании раздела или нескольких разделов винчестера, но не всего диска. Принцип работы тот же – информация декодируется только при обращении к ней. Этот способ намного надежнее первого тем, что серверные криптографические программы умеют распознавать «сбойные» секторы винчестера и восстанавливать пропавшие данные. Кроме того, такая система работает быстро даже при большом количестве одновременно подключенных пользователей.

При использовании криптографической защиты информации очень важным является вопрос хранения ключей. К решению этой проблемы также существует два подхода.

Один предусматривает запись ключа вместе с закрытой информацией. Сам ключ кодируется паролем. Но такой способ несостоятелен, поскольку в итоге вся защита держится на пароле, взломать который сможет даже не самый опытный пользователь.

Другой подход более надежен и распространен, хотя и требует технических средств. Суть подхода заключается в хранении ключей шифрования отдельно от закодированной информации – на выносных носителях (флэшка или смарт-карта). В этом случае для доступа к засекреченной информации необходимо иметь носитель с ключом, а также знать PIN-код к нему. Эта же схема позволяет хранить ключ шифрования вместе с закодированными данными, но сам он должен быть закодирован на основе персонального ключа пользователя, который опять-таки хранится на выносном носителе. Естественно, ключ на флэшке должен иметь резервную копию, хранящуюся в защищенном месте. Только в этом случае защиту можно считать надежной.

ЧЕЛОВЕЧЕСКИЙ ФАКТОР

Как бы хорошо ни была защищена информация, всегда существует большая вероятность того, что произойдет утечка, спровоцированная человеком. На этот случай в современных криптографических защитных системах предусмотрено несколько решений.

Часто злоумышленники пытаются получить доступ к засекреченной информации, шантажируя ответственного сотрудника и пытаясь выманить у него ключ. На этот случай существует функция «вход под принуждением», когда сотрудник передает преступникам не настоящий ключ, а специальный, аутентификационный. При его использовании система, к примеру, имитирует сбой и уничтожает ключ шифрования.

Для защиты от инсайдеров, которые могут за деньги передать информацию третьим лицам, обычно практикуется кворум ключей, когда для доступа к зашифрованному диску требуется несколько частей ключа.

Человеческий фактор становится особенно важным, когда возникает необходимость шифрования информации не на сервере, а, к примеру, на ноутбуке пользователя, который сегодня, как известно, может потеряться или быть украден в самый неподходящий и неожиданный момент. В этом случае сохранность информации перестает быть приоритетом, поскольку всегда речь идет о копии данных, которые лежат на сервере. Поэтому шифрование данных на PC обычно происходит на менее удобной, но в данном случае очень надежной основе создания файл-контейнеров. При этом, однако, необходимо, чтобы и здесь использовалась двухфакторная аутентификация с использованием флэшек и смарт-карт. Учитывая, что большинство современных криптографических продуктов предлагают только парольную защиту, внешними носителями пренебрегать нельзя.

ТРЕТЬЯ СТОРОНА

Впрочем, суммируя все вышесказанное, сказать, что существует идеальный способ защиты информации от злоумышленников, нельзя. Нет такого способа, кроме разве что полного уничтожения данных. Тем не менее люди все еще верят друг другу и на основе доверительных отношений интегрируют криптографию в современную жизнь.

Единственная имеющая мировое распространение и относительно эффективно работающая сегодня система предполагает наличие некоего посредника, которому доверяют все стороны и который, как арбитр, определяет подлинность ключей, сертифицирует их. По такой схеме, например, распространяется лицензионное ПО (система интернет-обновлений Windows Vista функционирует именно так), осуществляются операции с электронной валютой (как WebMoney). Онлайн-системы для установления подлинности бизнес-документов работают аналогично. В некоторых странах они на законодательном уровне равны в правах с бумажными документами. «Нотариусом» в данном случае выступает либо частная компания, либо государственный орган.

При этом вся современная криптография построена на нескольких сомнительных из-за своей недоказанности математических утверждениях. Задача разложения произвольного числа на простые множители за приемлемое время неразрешима – одно из них. Математики еще со времен Эвклида бьются над решением этой проблемы. А если вдруг появится гений (как это бывает, хоть и редко), которому удастся быстро решить эту задачу, вся современная экономика рухнет, как карточный домик. Специалисты, конечно, успокаивают, что произойдет это не раньше, чем распространятся квантовые компьютеры, то есть еще не скоро.

Но кто знает?

История криптографии

Примерно в 1900 году до н. э. древние египтяне научились искажать иероглифы, чтобы кодировать послания.

В Древнем Риме активно использовался «шифр Цезаря», когда буквы менялись на другие с заданным сдвигом по алфавиту.

В 600-500 годы до н. э. древними евреями была создана упорядоченная система криптографии «Атбаш». У нас она известна как «тарабарская грамота». Суть метода такова: при письме одна буква алфавита заменяется другой, например вместо буквы «а» ставится буква «я» и т. д.

В 500 году до н. э. китайский ученый Сун Цзы в книге «Искусство войны» сформировал основные принципы разведки и контрразведки, а также методы обработки и защиты информации.

В VIII веке автор первого словаря арабского языка Абу Яхмади научился дешифровывать секретные византийские депеши, написанные на основе греческого языка.

В XV веке математик из Италии Леон Батиста Альберти разработал первую математическую модель криптографии. Он же изобрел первое механическое устройство для шифрования секретных документов. На основе этого изобретения действовали все криптографические устройства вплоть до появления компьютеров.

В XVII веке Фрэнсис Бекон создал похожее устройство. В нем каждой букве алфавита соответствовало целых пять вариантов шифровки.

Тогда же ученый и третий президент США Томас Джефферсон создал цилиндрическую шифровальную машину, которая использовала десятки вариантов кодирования. Устройства, подобные машине Джефферсона, использовались до конца Второй мировой войны.

В 30-е годы XX века германские ученые создали шифровальную машину «Энигма». Чтобы разгадать принцип ее действия, в Англии была создана целая группа ученых. Им удалось это сделать только через три года после появления «Энигмы». Фактически она стала первым специализированным механическим компьютером.

Во время Второй мировой войны английская разведка с успехом использовала результаты работы с «Энигмой». Всю войну англичане без проблем расшифровывали немецкие сообщения, даже несмотря на то что немцы изменили способ передачи и существенно усложнили саму машину. Впрочем, и помимо «Энигмы» у германской разведки был целый ряд шифровальных машин, способных обеспечить высокий уровень конфиденциальности связи. Все они имели широкое обозначение Geheimschreiber (тайнописные машины) и порождали чрезвычайно сложные шифры. Англичанам пришлось создать целый ряд «протокомпьютеров», чтобы расшифровать эти сведения.

В то же время американцы успешно взламывали японские шифры. У японцев были четыре самые известные шифровальные машины: RED, PURPLE, JADE и CORAL. Все они были взломаны американскими аналитиками.

После войны с изобретением компьютеров началась новая эра криптографии. Легкость, с которой электронная информация могла стать доступной, заставила и власть, и бизнес в прямом смысле взяться за голову.

Принципы Керкхоффса

Август Керкхоффс, известный голландский лингвист XIX века, сформулировал три принципа, которым обязан соответствовать любой хороший шифр.

- Шифр должен быть стойким к взлому. Дело в том, что одиночное зашифрованное сообщение может быть в принципе невзламываемым. Однако часто приходится посылать сотни сообщений, зашифрованных по одной и той же схеме, и в этом случае расшифровывать их с каждым разом будет проще. Степень стойкости зависит также и от того, сколько времени уйдет на взлом. В идеале это должно быть время, за которое взламываемая информация потеряет актуальность для криптоаналитика.

- Шифр должен быть простым в использовании. Имеется в виду, что лучше не пользоваться сложными шифросистемами, так как увеличивается время на кодирование-декодирование сообщения, а также возрастает вероятность использования их с ошибками.

- Стойкость шифра к взлому полностью зависит от обеспечения секретности ключа, а не алгоритма, поскольку используемым многими людьми алгоритм не может долго находиться в секрете. Ключ же проще сохранить в тайне или в крайнем случае заменить.

webnewsite.ru

Квантовая криптография - это... Что такое Квантовая криптография?

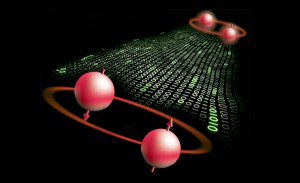

Квантовая криптография — метод защиты коммуникаций, основанный на принципах квантовой физики. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике, рассматривая случаи, когда информация переносится с помощью объектов квантовой механики. Процесс отправки и приёма информации всегда выполняется физическими средствами, например, при помощи электронов в электрическом токе, или фотонов в линиях волоконно-оптической связи. А подслушивание может рассматриваться, как измерение определённых параметров физических объектов — в нашем случае, переносчиков информации.

Технология квантовой криптографии опирается на принципиальную неопределённость поведения квантовой системы — невозможно одновременно получить координаты и импульс частицы, невозможно измерить один параметр фотона, не исказив другой. Это фундаментальное свойство природы в физике известно как принцип неопределённости Гейзенберга, сформулированный в 1927 г.

Используя квантовые явления, можно спроектировать и создать такую систему связи, которая всегда может обнаруживать подслушивание. Это обеспечивается тем, что попытка измерения взаимосвязанных параметров в квантовой системе вносит в неё нарушения, разрушая исходные сигналы, а значит, по уровню шума в канале легитимные пользователи могут распознать степень активности перехватчика.

История возникновения

Впервые идея защиты информации с помощью квантовых объектов была предложена Стивеном Визнером в 1970 году. Спустя десятилетие Ч. Беннет (фирма IBM) и Ж. Брассард (Монреальский университет), знакомые с работой Визнера, предложили передавать секретный ключ с использованием квантовых объектов. В 1984 году они предположили возможность создания фундаментально защищённого канала с помощью квантовых состояний. После этого ими была предложена схема (BB84), в которой легальные пользователи (Алиса и Боб) обмениваются сообщениями, представленными в виде поляризованных фотонов, по квантовому каналу.

Злоумышленник (Ева), пытающийся исследовать передаваемые данные, не может произвести измерение фотонов без искажения текста сообщения. Легальные пользователи по открытому каналу сравнивают и обсуждают сигналы, передаваемые по квантовому каналу, тем самым проверяя их на возможность перехвата. Если ими не будет выявлено никаких ошибок, то переданную информацию можно считать случайно распределённой, случайной и секретной, несмотря на все технические возможности, которые может использовать криптоаналитик.

Первое устройство квантовой криптографии

Первая квантово-криптографическая схема. Система состоит из квантового канала и специального оборудования на обоих концах схемы.Первая работающая квантово-криптографическая схема была построена в 1989 году в Исследовательском центре компании IBM, все теми же Беннетом и Брассардом. Данная схема представляла собой квантовый канал, на одном конце которого был передающий аппарат Алисы, на другом принимающий аппарат Боба. Оба аппарата размещены на оптической скамье длиной около 1 м, в светонепроницаемом кожухе размерами 1,5х0,5х0,5 м. Управление происходило с помощью компьютера, в который были загружены программные представления легальных пользователей и злоумышленника.

Сохранность тайны передаваемых данных напрямую зависит от интенсивности вспышек света, используемых для передачи. Слабые вспышки, хоть и делают трудным перехват сообщений, все же приводят к росту числа ошибок у легального пользователя, при измерении правильной поляризации. Повышение интенсивности вспышек значительно упрощает перехват путем расщепления начального одиночного фотона (или пучка света) на два: первого по-прежнему направленному легальному пользователю, а второго анализируемого злоумышленником. Легальные пользователи могут исправлять ошибки с помощью специальных кодов, обсуждая по открытому каналу результаты кодирования.

Но все-таки при этом часть информации попадает к криптоаналитику. Тем не менее, легальные пользователи Алиса и Боб, изучая количество выявленных и исправленных ошибок, а также интенсивность вспышек света, могут дать оценку количеству информации, попавшей к злоумышленнику.

Простейший алгоритм генерации секретного ключа (BB84)

Схема ВВ84 работает следующим образом. Вначале отправитель (Алиса) производит генерацию фотонов со случайной поляризацией, выбранной из 0, 45, 90 и 135°. Получатель (Боб) принимает эти фотоны, затем для каждого выбирает случайным образом способ измерения поляризации, диагональный или перпендикулярный. Затем по открытому каналу сообщает о том, какой способ он выбрал для каждого фотона, не раскрывая при этом самих результатов измерения. После этого Алиса по тому же открытому каналу сообщает, правильный ли был выбран вид измерений для каждого фотона. Далее Алиса и Боб отбрасывают те случаи, когда измерения Боба были неверны. Если не было перехвата квантового канала, то секретной информацией или ключом и будут оставшиеся виды поляризации. На выходе будет последовательность битов: фотоны с горизонтальной или 45°-й поляризацией принимаются за двоичный «0», а с вертикальной или 135°-й поляризацией — за двоичную «1». Этот этап работы квантово-криптографической системы называется первичной квантовой передачей.

Алиса посылает фотоны, имеющие одну из четырёх возможных поляризаций, которую она выбирает случайным образом.

Для каждого фотона Боб выбирает случайным образом тип измерения: он изменяет либо прямолинейную поляризацию (+), либо диагональную (х).

Боб записывает результаты изменения и сохраняет в тайне.

Боб открыто объявляет, какого типа измерения он проводил, а Алиса сообщает ему, какие измерения были правильными.

Алиса и Боб сохраняют все данные, полученные в тех случаях, когда Боб применял правильное измерение. Эти данные затем переводятся в биты (0 и 1), последовательность которых и является результатом первичной квантовой передачи.

Следующим этапом очень важно оценить попытки перехватить информацию в квантово-криптографическом канале связи. Это производится по открытому каналу Алисой и Бобом путем сравнения и отбрасывания подмножеств полученных данных случайно ими выбранных. Если после такого сравнения будет выявлен перехват, то Алиса и Боб должны будут отбросить все свои данные и начать повторное выполнение первичной квантовой передачи. В противном случае они оставляют прежнюю поляризацию. Согласно принципу неопределённости, криптоаналитик (Ева) не может измерить как диагональную, так и прямоугольную поляризацию одного и того же фотона. Даже если им будет произведено измерение для какого-либо фотона и затем этот же фотон будет переслан Бобу, то в итоге количество ошибок намного увеличится, и это станет заметно Алисе. Это приведет к тому, что Алиса и Боба будут полностью уверены в состоявшемся перехвате фотонов. Если расхождений нет, то биты, использованные для сравнения, отбрасываются, ключ принимается. С вероятностью 1 — 2-k (где k — число сравненных битов) канал не прослушивался.

Впрочем, если недоброжелатель может не только прослушивать основной канал Алиса->Боб, но и может фальсифицировать работу открытого канала Боб->Алиса, то вся схема рушится (Man-In-The-Middle).

Описанный алгоритм носит название протокола квантового распределения ключа BB84. В нём информация кодируется в ортогональные квантовые состояния. Помимо использования ортогональных состояний для кодирования информации, можно использовать и неортогональные состояния (например, протокол B92).

Недостаток этого подхода уже в самом его принципе.

Так, при данном алгоритме Еве не обязательно даже измерять квантовую последовательность. Она перехватывает последовательность от Алисы и заменяет её своей. Затем подслушивает разговор Алисы и Боба и определяет, какие именно кванты будут использованы для ключа; так Еве становится известен ключ полностью, при этом Алиса и Боб пока ни о чём не догадываются. Боб посылает Алисе зашифрованное сообщение, которое Ева тут же дешифрует. Алиса, получив сообщение, не поддающееся дешифровке (ключ Алисы не совпадает с ключом шифрования, так как Боб использовал ключ Евы), понимает, что сообщение перехвачено, но к этому времени уже поздно, так как Ева знает его содержание.

Для любых тестов и проверок необходимо повторное установление связи, а значит все начинается сначала. Таким образом решаются сразу две задачи: перехват сообщений и нарушение связи противника. Отсюда можно сделать вывод, что такой способ связи хорош исключительно только для дезинформации, но тогда он не рентабелен и смысл его использования падает до нуля, так как Ева знает, что он только для дезинформации.

Алгоритм Беннета

В 1991 году Ч. Беннетом был предложен следующий алгоритм для выявления искажений в переданных по квантовому каналу данных:

- Отправитель и получатель заранее оговаривают произвольность расположения битов в строках, что определяет произвольный характер положения ошибок.

- Все строки разбиваются на блоки длины k. Где k выбирается так, чтобы минимизировать вероятность ошибки.

- Отправитель и получатель определят четность каждого блока, и сообщают её друг другу по открытому каналу связи. После этого в каждом блоке удаляют последний бит.

- Если четность двух каких-либо блоков оказалось различной, отправитель и получатель производят итерационный поиск неверных битов и исправляют их.

- Затем весь алгоритм выполняется заново для другого (большего) значения k. Это делается для того, чтобы исключить ранее незамеченные кратные ошибки.

- Чтобы определить все ли ошибки были обнаружены, проводится псевдослучайная проверка. Отправитель и получатель открыто сообщают о произвольной перестановке половины бит в строках, а затем вновь открыто сравнивают четности (Если строки различны, четности обязаны не совпадать с вероятностью 0,5). Если четности отличаются, отправитель и получатель производят двоичный поиск и удаляют неверные биты.

- Если различий не наблюдается, после n итераций отправитель и получатель будут иметь одинаковые строки с вероятностью ошибки 2-n.

Физическая реализация системы[1]

Рассмотрим схему физической реализации квантовой криптографии. Её иллюстрация представлена на рисунке (где рисунок???). Слева находится отправитель, справа — получатель. Для того, чтобы передатчик имел возможность импульсно варьировать поляризацию квантового потока, а приёмник мог анализировать импульсы поляризации, используются ячейки Покеля. Передатчиком формируется одно из четырёх возможных состояний поляризации. На ячейки данные поступают в виде управляющих сигналов. Для организации канала связи обычно используется волокно, а в качестве источника света берут лазер.

На стороне получателя после ячейки Покеля расположена кальцитовая призма, которая должна расщеплять пучок на две составляющие, улавливаемые двумя фотодетекторами (ФЭУ), а те в свою очередь измеряют ортогональные составляющие поляризации. Вначале необходимо решить проблему интенсивности передаваемых импульсов квантов, возникающую при их формировании. Если в импульсе содержится 1000 квантов, существует вероятность того, что 100 из них будут отведены криптоаналитиком на свой приёмник. После чего, проводя анализ открытых переговоров, он сможет получить все необходимые ему данные. Из этого следует, что идеален вариант, когда в импульсе количество квантов стремится к одному. Тогда любая попытка перехватить часть квантов неизбежно изменит состояние всей системы и соответственно спровоцирует увеличение числа ошибок у получателя. В этой ситуации следует не рассматривать принятые данные, а заново повторить передачу. Однако, при попытках сделать канал более надёжным, чувствительность приёмника повышается до максимума, и перед специалистами встает проблема «темнового» шума. Это означает, что получатель принимает сигнал, который не был отправлен адресантом. Чтобы передача данных была надёжной, логические нули и единицы, из которых состоит двоичное представление передаваемого сообщения, представляются в виде не одного, а последовательности состояний, что позволяет исправлять одинарные и даже кратные ошибки.

Для дальнейшего увеличения отказоустойчивости квантовой криптосистемы используется эффект EPR (Einstein-Podolsky-Rosen), возникающий в том случае, если сферическим атомом были излучены в противоположных направлениях два фотона. Начальная поляризация фотонов не определена, но в силу симметрии их поляризации всегда противоположны. Это определяет тот факт, что поляризацию фотонов можно узнать только после измерения. Криптосхема на основе эффекта ERP, гарантирующая безопасность пересылки, была предложена Экертом. Отправителем генерируется несколько фотонных пар, после чего один фотон из каждой пары он откладывает себе, а второй пересылает адресату. Тогда если эффективность регистрации около единицы и на руках у отправителя фотон с поляризацией «1», то у получателя будет фотон с поляризацией «0» и наоборот. То есть легальные пользователи всегда имеют возможность получить одинаковые псевдослучайный последовательности. Но на практике оказывается, что эффективность регистрации и измерения поляризации фотона очень мала.

Практические реализации системы

- 1989 г. Беннет и Брассар в Исследовательском центре IBM построили первую работающую квантово-криптографическую систему. Она состояла из квантового канала, содержащего передатчик Алисы на одном конце и приёмник Боба на другом, размещённые на оптической скамье длиной около метра в светонепроницаемом полутораметровом кожухе размером 0,5×0,5 м. Собственно квантовый канал представлял собой свободный воздушный канал длиной около 32 см. Макет управлялся от персонального компьютера, который содержал программное представление пользователей Алисы и Боба, а также злоумышленника.

- 1989 г. передача сообщения посредством потока фотонов через воздушную среду на расстояние 32 см с компьютера на компьютер завершилась успешно. Основная проблема при увеличении расстояния между приёмником и передатчиком — сохранение поляризации фотонов. На этом основана достоверность способа.

- Созданная при участии Женевского университета компания GAP-Optique под руководством Николаса Гисина совмещает теоретические исследования с практической деятельностью. Первым результатом этих исследований стала реализация квантового канала связи с помощью оптоволоконного кабеля длинной 23 км, проложенного по дну озера и соединяющего Женеву и Нион. Тогда был сгенерирован секретный ключ, уровень ошибок которого не превышал 1,4 %. Но все-таки огромным недостатком этой схемы была чрезвычайно малая скорость передачи информации. Позже специалистам этой фирмы удалось передать ключ на расстояние 67 км из Женевы в Лозанну с помощью почти промышленного образца аппаратуры. Но и этот рекорд был побит корпорацией Mitsubishi Electric, передавшей квантовый ключ на расстояние 87 км, правда, на скорости в один байт в секунду.

- Активные исследования в области квантовой криптографии ведут IBM, GAP-Optique, Mitsubishi, Toshiba, Национальная лаборатория в Лос-Аламосе, Калифорнийский технологический институт, молодая компания MagiQ и холдинг QinetiQ, поддерживаемый британским министерством обороны. В частности, в национальной лаборатории Лос-Аламоса была разработана и начала широко эксплуатироваться опытная линия связи, длиной около 48 километров. Где на основе принципов квантовой криптографии происходит распределение ключей, и скорость распределения может достигать несколько десятков кбит/с.

- 2001 г. доктор Эндрю Шилдс и его коллеги из TREL и Кембриджского университета создали диод, способный испускать единичные фотоны. В основе нового светодиода лежит «квантовая точка» — миниатюрный кусочек полупроводникового материала диаметром 15 нм и толщиной 5 нм, который может при подаче на него тока захватывать лишь по одной паре электронов и дырок. Это дало возможность передавать поляризованные фотоны на большее расстояние. В ходе экспериментальной демонстрации удалось передать зашифрованные данные со скоростью 75 Кбит/с — при том, что более половины фотонов терялось.

- В Оксфордском университете ставятся задачи повышения скорости передачи данных. Создаются квантово-криптографические схемы, в которых используются квантовые усилители. Их применение способствует преодолению ограничения скорости в квантовом канале и, как следствие, расширению области практического применения подобных систем.

- В университете Дж. Хопкинса (США) на квантовом канале длиной 1 км построена вычислительная сеть, в которой каждые 10 минут производится автоматическая подстройка. В результате этого, уровень ошибки снижен до 0,5 % при скорости связи 5 кбит/с.

- Министерством обороны Великобритании поддерживается исследовательская корпорация QinetiQ, являющаяся частью бывшего британского агентства DERA (Defence Evaluation and Research Agency), которая специализируется на неядерных оборонных исследованиях и активно совершенствует технологию квантового шифрования.

- Исследованиями в области квантовой криптографии занимается молодая американская компания Magiq Technologies из Нью-Йорка, выпустившая прототип коммерческой квантовой криптотехнологии собственной разработки. Основной продукт Magiq — средство для распределения ключей (quantum key distribution, QKD), которое названо Navajo (По имени индейцев Навахо, язык которых во время Второй мировой войны американцы использовали для передачи секретных сообщений, поскольку за пределами США его никто не знал). Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий и предназначен для обеспечения защиты от внутренних и внешних злоумышленников.

- В октябре 2007 года на выборах в Швейцарии были повсеместно использованы квантовые сети, начиная избирательными участками и заканчивая датацентром ЦИК. Была использована техника, которую ещё в середине 90-х в Университете Женевы разработал профессор Николас Гисин. Также одним из участников создания такой системы была компания Id Quantique.

- В 2011 году в Токио прошла демонстрация проекта «Tokyo QKD Network», в ходе которого разрабатывается квантовое шифрование телекоммуникационных сетей. Была проведена пробная телеконференция на расстоянии в 45 км. Связь в системе идёт по обычным оптоволоконным линиям. В будущем предполагается применение для мобильной связи.

Квантовый криптоанализ

Частотный спектр в оптическом канале квантово-криптографической системы.

Широкое распространение и развитие квантовой криптографии не могло не спровоцировать появление квантового криптоанализа, который обладает неоспоримыми преимуществами и экспоненциально перед обычным. Рассмотрим, например, всемирно известный и распространенный в наши дни алгоритм шифрования RSA (Rivest, Shamir, Adleman, 1977). В основе этого шифра лежит идея того, что на простых компьютерах невозможно решить задачу разложения очень большого числа на простые множители, ведь данная операция потребует астрономического времени и экспоненциально большого числа действий. Поэтому, для решения этой задачи, и был разработан квантовый алгоритм, позволяющий найти за конечное и приемлемое время все простые множители больших чисел, и, как следствие, взломать шифр RSA. Поэтому создание квантовой криптоаналитической системы является плохой новостью для RSA и любого другого шифра, ведь квантовый криптоанализ может быть применён ко всем классическим шифросистемам. Необходимо только создание квантового компьютера, способного развить достаточную мощность.

Взлом квантовой системы[2][3]

В 2010 году учёные успешно опробовали один из возможных способов необнаружимой атаки, показав принципиальную уязвимость двух криптографических систем, разработанных компаниями ID Quantique и MagiQ Technologies. И уже в 2011 году работоспособность метода была проверена в реальных условиях эксплуатации, на развёрнутой в Национальном университете Сингапура системе распространения ключей, которая связывает разные здания отрезком оптоволокна длиной в 290 м.

В эксперименте использовалась физическая уязвимость четырёх однофотонных детекторов (лавинных фотодиодов), установленных на стороне получателя (Боба). При нормальной работе фотодиода приход фотона вызывает образование электронно-дырочной пары, после чего возникает лавина, а результирующий выброс тока регистрируется компаратором и формирователем импульсов. Лавинный ток «подпитывается» зарядом, хранимым небольшой ёмкостью (≈ 1,2 пФ), и схеме, обнаружившей одиночный фотон, требуется некоторое время на восстановление (~ 1 мкс).

Если на фотодиод подавать такой поток излучения, когда полная перезарядка в коротких промежутках между отдельными фотонами будет невозможна, амплитуда импульса от одиночных квантов света может оказаться ниже порога срабатывания компаратора.

В условиях постоянной засветки лавинные фотодиоды переходят в «классический» режим работы и выдают фототок, пропорциональный мощности падающего излучения. Поступление на такой фотодиод светового импульса с достаточно большой мощностью, превышающей некое пороговое значение, вызовет выброс тока, имитирующий сигнал от одиночного фотона. Это и позволяет криптоаналитику (Еве) манипулировать результатами измерений, выполненных Бобом: она «ослепляет» все его детекторы с помощью лазерного диода, который работает в непрерывном режиме и испускает свет с круговой поляризацией, и по мере надобности добавляет к этому линейно поляризованные импульсы. При использовании четырёх разных лазерных диодов, отвечающих за все возможные типы поляризации (вертикальную, горизонтальную, ±45˚), Ева может искусственно генерировать сигнал в любом выбранном ею детекторе Боба.

Опыты показали, что схема взлома работает очень надёжно и даёт Еве прекрасную возможность получить точную копию ключа, переданного Бобу. Частота появления ошибок, обусловленных неидеальными параметрами оборудования, оставалась на уровне, который считается «безопасным».

Однако, устранить такую уязвимость системы распространения ключей довольно легко. Можно, к примеру, установить перед детекторами Боба источник одиночных фотонов и, включая его в случайные моменты времени, проверять, реагируют ли лавинные фотодиоды на отдельные кванты света.

Подключай и работай (Plug & Play)

Практически все квантово-оптические криптографические системы сложны в управлении с каждой стороны канала связи требуют постоянной подстройки. На выходе канала возникают беспорядочные колебания поляризации ввиду воздействия внешней среды и двойного лучепреломления в оптоволокне. Но недавно была сконструирована такая реализация системы, которую смело можно назвать plug and play («подключай и работай»). Для такой системы не нужна подстройка, а только синхронизация. Система построена на использовании зеркала Фарадея, которое позволяет избежать двойного лучепреломления и как следствие не требует регулировки поляризации. Это позволяет пересылать криптографические ключи по обычным телекоммуникационным системам связи. Для создания канала достаточно лишь подключить приёмный и передающий модули, провести синхронизацию и можно начинать передачу. Поэтому такую систему можно назвать plug and play.

Перспективы развития

Сейчас одним из самых важных достижений в области квантовой криптографии является то, что ученые смогли показать возможность передачи данных по квантовому каналу со скоростью до 1 Мбит/с. Это стало возможно благодаря технологии разделения каналов связи по длинам волн и их единовременного использования в общей среде. Что кстати позволяет одновременное использование как открытого, так и закрытого канала связи. Сейчас в одном оптическом волокне возможно создать около 50 каналов. Экспериментальные данные позволяют сделать прогноз на достижение лучших параметров в будущем:

1) Достижение скорости передачи данных по квантовому каналу связи в 50 Мбит/с, при этом единовременные ошибки не должны будут превышать 4 %.

2) Создание квантового канала связи длиной более 100 км.

3) Организация десятков подканалов при разделении по длинам волн.

На данном этапе квантовая криптография только приближается к практическому уровню использования. Диапазон разработчиков новых технологий квантовой криптографии охватывает не только крупнейшие мировые институты, но и маленькие компании, только начинающие свою деятельность. И все они уже способны вывести свои проекты из лабораторий на рынок. Все это позволяет сказать, что рынок находится на начальной стадии формирования, когда в нём могут быть на равных представлены и те и другие.

Безусловно, квантовая криптография — очень перспективная часть криптографии, ведь технологии, используемые там, позволяют вывести безопасность информации на высочайший уровень. Осталось немного подождать, и уже очень скоро квантовая криптография обеспечит ещё один слой безопасности для нуждающихся в этом организаций.

Литература

- ↑ Семёнов Ю. А. «Телекоммуникационные технологии»;

- ↑ Nature Communicaion «Perfect eavesdropping on a quantum cryptography system» : [1];

- ↑ Nature Communicaion «Full-field implementation of a perfect eavesdropper on a quantum cryptography system, June 2011» : [2];

- Килин С. Я., Хорошко Д. Б., Низовцев А. П. «Квантовая криптография: идеи и практика»;

- Килин С. Я. «Квантовая информация / Успехи Физических Наук.» — 1999. — Т. 169. — C. 507—527. [3];

- Robert Malaney . «Технологии, основанные на принципе ULV (unconditional location verification)» : [4], [5];

- Computerworld Россия , № 37, 2007 [6];

- Красавин В. «Квантовая криптография».

См. также

dal.academic.ru

Кванты, квантовая криптография с компьютерами

Больше и больше пишут про “квантовые каналы” связи, которые “абсолютно” защищены “квантовой криптографией”, и только они смогут спасти от “квантового компьютера”. Здесь интересны несколько моментов.

Больше и больше пишут про “квантовые каналы” связи, которые “абсолютно” защищены “квантовой криптографией”, и только они смогут спасти от “квантового компьютера”. Здесь интересны несколько моментов.

1.

На практике, абсолютной защиты информации техническими методами – не бывает. Что касается криптографии, то известен только один абсолютно стойкий метод шифрования, и он не технический/физический: шифр Вернама, использующий одноразовый ключ, равный сообщению по длине. Этот метод должен применяться и к квантовым системам, потому что канал с “квантовой криптографией” позволяет только обнаружить утечку, с высокой вероятностью. То есть, квантовая криптография – это схема распределения ключей, защищённая от прослушивания в том смысле, что физические свойства канала дают сторонам технический инструмент обнаружения факта подмены/прослушивания. К сожалению, на практике такая схема не может гарантировать абсолютной защиты, потому что реализация будет обязательно содержать ошибки, а эти ошибки приведут к разрушению теоретически доступных параметров. Так, реализации шифра Вернама известны давно, но столь же давно известны и дефекты в этих реализациях, обычно сводившиеся к тому, что, например, на ленту с зашифрованными данными, в результате электромагнитной утечки, записывались слабые сигналы срабатывания реле в шифровальной машине – эти сигналы оказалось возможно прочитать с помощью специальной аппаратуры и, на основе их анализа, восстановить биты секретного ключа.

2.

Квантовая криптография требует физического соединения “точка-точка”, так что для увеличения дальности или внесения каких-то других сетевых возможностей, нужно добавлять промежуточные узлы, которые будут обрабатывать информацию классическими методами. Эти узлы подвержены всем возможным техническим дефектам, ведущим к утечкам. Для систем квантовой криптографии уже предложены схемы атак, включающие ослепление сенсоров приёмника, подмену данных детекторов, и так далее, и тому подобное. В дальнейшем – эти атаки будут быстро улучшаться, а вот защита, наоборот, будет отставать, так как устройства квантовой криптографии весьма сложны и являются новым направлением.

3.

Очевидно, нет смысла непосредственно передавать по квантовому каналу защищаемую информацию в открытом виде. Квантовая криптография изначально предназначена только для передачи ключей. Ключи для симметричной криптосистемы можно передать и другим способом, вплоть до отправки с курьером твердотельного носителя, упакованного в защищённый контейнер. Ключей можно записать гигабайты, а контейнер сыграет ту же роль, что и квантовый канал – позволит обнаружить “прослушивание”. Да, может показаться, что контейнер менее защищён, чем “физические кванты”. Но это не так: квантовые эффекты не доступны для непосредственного восприятия человеком, так что фиксирование возможной утечки в квантовом канале также производит аппаратура, некий физический инструмент (в этом контексте хорошо вспомнить про электронный микроскоп). Так что оценка, сравнение защищённости квантового канала и механического контейнера “технической защиты” – это вопрос точности моделирования, проектирования и опыта инженеров, использующих аппаратуру.

4.

Квантовые компьютеры. Симметричные системы (шифры), вроде AES, сохраняют стойкость: сейчас считается, что появление квантовых компьютеров достаточной мощности приведёт лишь максимум к “квадратичной” оптимизации перебора. Это очень оптимистичная, в отношении квантового компьютера, оценка, потому что речь идёт о квантовых операциях, реализующих алгоритм поиска – а это совсем другое дело, по сравнению с классическим CPU. То есть, для сохранения стойкости, разрядность ключа симметричного шифра нужно будет увеличить в два раза. Соответственно, AES с 256-битным ключом обеспечит достаточную степень защиты (эквивалентную 128 битам). Если стороны успели в защищённом режиме обменяться гигабайтом ключевого потока, то его, даже при расточительном использовании в качестве ключей AES, хватит надолго. (256 бит – это 32 байта, которые можно смело использовать для шифрования AES примерно 2^32 блоков, каждый блок – это 16 байтов, то есть, одного ключа хватит для 16 * 2^32 ≈ 64 гигабайт передаваемых данных; и это только один ключ, 64 байта из гигабайта).

5.

Квантовые компьютеры достаточной разрядности – полностью побеждают распространённые сейчас асимметричные криптосистемы. Если только такие компьютеры возможны. Как ни странно, первыми падут суперсовременные криптосистемы на эллиптических кривых: это связано с тем, что они имеют малую разрядность, а способность квантового компьютера взламывать такие системы находится в прямой зависимости от числа доступных кубитов. То есть, компьютера, взламывающего ECDSA с ключами в 256 бит, ещё недостаточно для того, чтобы атаковать RSA с разрядностью в 2048 бит. Так что тут у RSA есть преимущество. Другое дело, что как только сумеют построить квантовый компьютер с разрядностью в 256 кубитов, масштабирование на 2048 – вряд ли потребует долгих лет.

6.

Тем не менее, утверждение, что квантовый компьютер убивает всю современную криптографию – не соответствует действительности. Выше уже отмечено, что симметричные шифры страдают не сильно, не критически: 256-битный ключ – обычное дело уже сейчас. К асимметричным системам, надо сказать, при защите действительно важной информации всегда относились насторожено – так что для защиты совершенно секретной информации такие криптосистемы не используют. (Электронная почта, банк-клиенты – это другое дело.) Без сомнения, производительный квантовый компьютер позволит достаточно быстро расшифровать все записанные ранее сообщения, ключи для которых были выработаны при помощи шифрования RSA, современных разновидностей протоколов Диффи-Хеллмана (DH). Например, сюда относится весь трафик TLS – он становится полностью прозрачен. Ещё раз отмечу: это относится и к ранее записанным сессиям. Сейчас сплошь и рядом приходится слышать, что, якобы, ключи DH “сохраняются только у клиента и сервера”. Это не так. Полное представление ключей сохраняется в трафике, их просто сложно вычислить из этого представления (я писал об этом ранее), но квантовый компьютер задачу решает.

Про “квантовую проблему” давно известно. Поэтому сейчас очень активно разрабатывают классические криптосистемы, обладающие “квантовой стойкостью”. Это постквантовая криптография. Так как основную угрозу составляет возможное раскрытие симметричных ключей, защищающих трафик, прежде всего будут внедряться постквантовые протоколы обмена ключами (выработки общего секрета). Это, например, варианты протокола Диффи-Хеллмана, работающие на другом математическом аппарате. В экспериментальной версии браузера Google Chrome в реализацию TLS уже добавлен постквантовый протокол генерации общего секрета. Так что не стоит доверять громким заявлениям, будто “появление квантового компьютера уничтожает классическую криптографию” – квантового компьютера пока что нет и на горизонте, а постквантовые криптосистемы уже добрались до реализации в экспериментальном браузере (но до массового внедрения, конечно, там тоже далеко).

7.

Скорее всего, из-за технической сложности и проблем с масштабированием, массового внедрения квантовой криптографии мы в ближайшее время не увидим. Квантового компьютера большой разрядности – не увидим тоже. А вот классические схемы дополнятся постквантовыми решениями, которые заработают на практике уже через несколько лет.

()

Похожие записки:

dxdt.ru

Квантовая криптография, почти реальность | Криптография | Статьи | Программирование Realcoding.Net

Квантовая криптография, почти реальность

Леонид Черняк

Один из самых авторитетных технологических журналов, MIT Enterprise Technology Review в феврале опубликовал список десяти наиболее быстро развивающихся технологий, способных изменить мир. Квантовая криптография - одна из них.

Одни футурологи считают, что наступивший век станет веком оптики, другие говорят о господстве квантовой физики. Квантовая криптография лежит на перекрестке этих дисциплин. Не исключено, что именно квантовая криптография может стать первым практическим результатом технологий XXI века.

В большинстве своем все статьи про квантовую криптографию начинаются со сравнения этой схемы с двумя классическими и хорошо известными схемами - с симметричным и асимметричным распределением ключей. Затем следует представление физических принципов квантовой криптографии. Парадоксально, но несмотря на всю серьезность предмета основные идеи, лежащие в основе квантовой криптографии, настолько просты, что популярное введение было напечатано в журнале для школьников [1]. Существует более продвинутое популярное введение [2], а также огромное количество статей, где излагаются физические принципы и история вопроса.

В надежде на то, что физики не читают <Открытые системы>, ограничимся сообщением, что в основе квантовой криптографии лежит телепортация фотонов, в процессе которой фотон пересылается от передатчика приемнику. При этом обнаруживается замечательная для криптографии особенность данного способа передачи, которая заключается в том, что <подслушивание> теоретически невозможно. В основе этого утверждения лежит принцип неопределенности Гейзенберга, который постулирует, что любое поползновение внедриться в канал передачи - т.е. произвести измерение в квантовой системе - неизбежно приведет к ее нарушению и будет зафиксировано принимающей стороной. В результате образуется абсолютно защищенный канал, но у этого канала есть один теоретически непреодолимый недостаток: он не в состоянии обеспечить высокую пропускную способность, а поэтому может быть использован только для обмена ключами. Это ограничение являлось настолько значительным, что об использовании квантовой криптографии до сих пор говорили только в будущем времени. Однако ситуация стремительно меняется.

Для распространения квантовой криптографии есть не только теоретические предпосылки, но и вполне реальная практическая потребность. Защищенность передачи данных зависит от возможности сохранить ключ в секрете от противника. Если говорить о синхронной схеме, то ее уязвимость в существенной мере зависит, например, от успешности деятельности разведки. Яркий пример тому - использование криптомашины Enigma немецкими военными во время Второй мировой войны. Как только английские спецслужбы добывали ключи, то, какой бы ухищренной ни была схема шифрования, она раскрывалась в считанные дни и при том весьма незамысловатыми по сегодняшним меркам средствами. Сохранность криптосистемы с публичными ключами, являющейся основой передачи данных в Internet, возможна только до тех пор, пока нет достаточной вычислительной мощности для ее раскрытия. Безопасность схемы, предложенной RSA, гарантируется факторизацией больших целых чисел. В предвидении неизбежного конца этой схемы информационному обществу требуется альтернативное решение. Пока ничего иного помимо квантовой криптографии не предложено. Ведущий специалист RSA Laboratories Бурт Калиски сказал по этому поводу: <Квантовое распределение ключей является основным сдвигом парадигмы в развитии криптографии. Способность обнаруживать прослушивание линии связи с абсолютной уверенностью в обнаружении вызывает восхищение. Сочетание квантовой и классической криптографии способно обеспечить реальную защищенность коммуникаций> [3]. Подобное признание дорогого стоит.

Квантовая криптография еще не вышла на уровень практического использования, но приблизилась к нему. В мире существует несколько организаций, где ведутся активные исследования в области квантовой криптографии. Среди них IBM, GAP-Optique, Mitsubishi, Toshiba, Национальная лаборатория в Лос-Аламосе, Калифорнийский технологический институт (Caltech), а также молодая компания MagiQ и холдинг QinetiQ, поддерживаемый британским министерством обороны. Диапазон участников - от крупнейших мировых вендоров до небольших начинающих компаний - свидетельствует о начальном периоде в формировании рыночного сегмента, когда в нем на равных могут участвовать и те, и другие.

В IBM продолжаются фундаментальные исследования в области квантовых вычислений [6], начатые группой во главе с Чарльзом Беннеттом, который в 1984 году вместе с Жилем Броссардом предложил простую схему защищенного квантового распределения ключей. Схема получила известность под названием <протокол BB84>. О практических достижениях IBM в квантовой криптографии в последние годы известно немногое; эти работы ведутся без излишней рекламы.

Особое место занимает созданная на основе Женевского университета компания GAP (Group of Applied Phisics) Optique. Компания с европейскими академическими корнями сохраняет традиции научных публикаций; для тех, кто серьезно заинтересуется квантовой криптографией, несомненно, будут интересны две статьи авторов из GAP [4, 5]. О том, что квантовая криптография выходит из лабораторного состояния можно судить хотя бы потому, что в 2003 году о ней пишет и бизнес-пресса (в частности, New York Times), и популярные издания (в том числе, National Geographic). Под руководством Николаса Гисина GAP-Optique совмещает теоретические исследования с практической деятельностью. Компании впервые удалось передать ключ на расстояние 67 километров из Женевы в Лозанну, воспользовавшись почти промышленным образцом аппаратуры [7].

Этот рекорд был побит компанией Mitsubishi Electric, которой удалось передать квантовый ключ на расстояние 87 километров; скорости еще очень невелики, всего 7,2 бит в секунду.

Исследования в области квантовой криптографии ведутся и в европейском исследовательском центре Toshiba Research Europe, расположенном в Кембридже. Отчасти они спонсируются английским правительством; в них участвуют сотрудники Кембриджского университета и Империал-колледжа в Лондоне. Сейчас им удается передавать фотоны на расстояние до 100 километров; есть надежда, что через три года будут выпущены коммерческие продукты.

Компания MagiQ Technologies была основана в 1999 году на средства пула крупных финансовых институтов. Помимо собственных сотрудников с ней сотрудничают научные работники из целого ряда университетов США, Канады, Великобритании и Германии. До последнего времени вела скрытное существование и заявила о себе после того, как сочла себя готовой к объявлению готовящегося коммерческого продукта, но и после него ясного представления о нем пока нет. В качестве кодового имени для средства для распределения ключей (quantum key distribution, QKD) избрано имя племени индейцев навахо. Известно, что во время Второй мировой войны язык навахо использовался для передачи особо секретных сообщений: лиц, знавших его за пределами Соединенных Штатов попросту не было. Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий, он должен обеспечивать защиту от внутренних и внешних злоумышленников. По сообщениям, Navajo находится в состоянии бета-тестирования и станет коммерчески доступным в конце года. Вице-президентом MagiQ является Алексей Трифонов, наш соотечественник, защитивший докторскую диссертацию Санкт-Петербургском университете в 2000 году.

QinetiQ - своего рода исследовательская корпорация, поддерживаемая министерством обороны Великобритании. Она появилась на свет в результате деления британского агентства DERA (Defence Evaluation and Research Agency) в 2001 году, вобрав в себя все неядерные оборонные исследования. В силу этой специфики в QinetiQ не особенно расположены делиться своими достижениями.

Литература

- А. Корольков, Квантовая криптография, или как свет формирует ключи шифрования. Компьютер в школе, № 7, 1999.

- В. Красавин, Квантовая криптография, www.submarine.ru.

- MagiQ Technologies offers different kind of Grid Security. Grid Today, vol. 1, no. 23, November 2002.

- I. Marcikic, H. de Riedmatten, W. Tittel, H. Zbinden, N. Gisin, Long-distance teleportation of qubits at telecommunication wavelengths. http://www.gap-optique.unige.ch/I&Hnature.pdf

- Nicolas Gisin, Gregoire Ribordy, Wolfgang Tittel, Hugo Zbinden, Quantum cryptography. http://www.gap-optique.unige.ch/Publications/Pdf/QC.pdf

- Brad Huntting, David Mertz, Introduction to Quantum Computing. A guide to solving intractable problems simply. http://www-106.ibm.com/developerworks/linux/library/l-quant.html

- D Stucki, N Gisin, O Guinnard, G Ribordy, H Zbinden, Quantum key distribution over 67 km with a plug&play system. http://www.gapoptic.unige.ch/Publications/Pdf/njp-2002.pdf

Квантовая телепортация

Слово телепортация пришло из фантастических романов. Их авторы предполагали создание некоей машины, которая могла бы переносить тело и душу человека на расстояние с сохранением или разрушением оригинала, в зависимости от их желаний.

В 1993 группа под руководством Чарльза Бенетта, работавшая в IBM и состоявшая из шести специалистов из разных стран, подтвердила возможность телепортации, но только при условии разрушения оригинала. До этого телепортация считалась теоретически невозможной из-за известного принципа неопределенности, являющегося одним из постулатов квантовой механики. Согласно нему, чем точнее мы сканируем или измеряем объект, тем больше мы его разрушаем. В процессе измерения возникает такой момент, когда они еще не закончены, но объект настолько разрушен, что уже не представляется возможным создать его точную реплику. Рассуждения коллектива Бенетта основывались на эффекте Эйнштейна-Подольского-Розена. Ученые обнаружили, что, если сканировать часть информации с предполагаемого для телепортации объекта, то оставшуюся не сканированную часть можно предать получателю, основываюсь на этом эффекте. В таком случае на приемной стороне можно воссоздать объект полностью.

www.realcoding.net

Квантовая криптография.

Главная → Технологии → Квантовая криптография

Александр Евангели

Фундаментальные законы природы помогают создавать коды, которые невозможно взломать

Помимо своих широко известных и благоприятных для бизнеса следствий, закон Мура несет в себе также и предсказуемый конец: нанотехнологии, подходя к атомному пределу, неизбежно столкнутся с квантовыми свойствами материи, с которыми современная ИТ-индустрия еще не научилась работать. Это будет означать радикальную трансформацию современной вычислительной парадигмы, основанной на известном поведении сигнала, четко определяемом состоянии носителя этого сигнала, повторяемых и проверяемых цепочках причин и следствий. Из всех квантовых информационных технологий, которые должны прийти на смену существующим, ближе всего к созданию приложений, пригодных для использования в реальной жизни, подошла квантовая криптография.

Природа секретности квантового канала

Технология квантовой криптографии опирается на принципиальную неопределенность поведения квантовой системы – невозможно одновременно получить координаты и импульс частицы, невозможно измерить один параметр фотона, не исказив другой. Это фундаментальное свойство природы в физике известно как принцип неопределенности Гейзенберга, сформулированный в 1927 г.

Согласно этому принципу, попытка измерения взаимосвязанных параметров в квантовой системе вносит в нее нарушения, и полученная в результате такого измерения информация определяется принимаемой стороной как дезинформация.

Если пытаться что-то сделать с фотоном – измерить поляризацию (т. е. направление вращения) или длину волны (т. е. цвет), то его состояние изменится.

Две квантовые величины не могут быть измерены одновременно с требуемой точностью, и измерение одного вида поляризации рандомизует другую составляющую. Если отправитель и получатель не договорились между собой, какой вид поляризации брать за основу, получатель может разрушить посланный отправителем сигнал, не получив никакой полезной информации.

Благодаря этому возможно построение каналов передачи данных, защищенных от подслушивания: получатель всегда сможет определить, не перехвачена ли информация, и при положительном ответе повторить передачу с другим ключом.

Отправитель кодирует отправляемые данные, задавая определенные квантовые состояния, а получатель регистрирует эти состояния. Затем получатель и отправитель совместно обсуждают результаты наблюдений. В итоге можно быть уверенным, что переданная и принятая кодовые последовательности тождественны. Обсуждение результатов касается ошибок, внесенных шумами или злоумышленником, и ни в малейшей мере не раскрывает содержимого сообщения. Может обсуждаться четность сообщения, но не отдельные биты. При передаче данных контролируется поляризация фотонов.

Рождение идеи

В 1984 г. Чарльз Беннет из IBM и Жиль Брассар из Монреальского университета предположили, что фотоны могут быть использованы в криптографии для получения фундаментально защищенного канала. Для представления нулей и единиц они решили взять фотоны, поляризованные в различных направлениях, и предложили простую схему квантового распределения ключей шифрования, названную ими ВВ84. Позднее, в 1991 г. идея была развита Экертом. Эта схема использует квантовый канал, по которому участники защищенного сеанса связи (традиционно называемые у шифровальщиков Алиса и Боб) обмениваются сообщениями, передавая их в виде поляризованных фотонов.

Импульс горизонтально поляризованных фотонов проходит через горизонтальный поляризационный фильтр. Если поворачивать фильтр, то поток пропускаемых фотонов будет уменьшаться до тех пор, пока при повороте на 90 градусов ни один фотон из горизонтально поляризованного импульса не сможет проскочить фильтр. При повороте фильтра на 45 градусов он пропустит горизонтально поляризованный фотон с вероятностью 50%.

Таким образом, измерить поляризацию света можно лишь тогда, когда заранее известно, в какой системе он был поляризован. Если известно, что свет поляризован либо вертикально, либо горизонтально, то пропустив его через горизонтальный фильтр, мы узнаем по результату, была ли поляризация 0 или 90 градусов. Если поляризация была диагональная, а фильтр мы поставили горизонтальный, то по результату невозможно сказать, был ли свет поляризован на +45 или –45 градусов.

Поэтому канал, образованный потоком световых импульсов, невозможно подслушать – неправильно поставленный фильтр разрушает канал.

Алгоритм генерации секретного ключа

Алиса и Боб секретничают. Алиса посылает Бобу последовательность фотонных импульсов. Каждый из импульсов случайным образом поляризован в одном из четырех направлений: | – \ /. Например, Алиса посылает: | \ / – \ – |.

Боб настраивает свой детектор произвольным образом на измерение серии либо диагонально, либо ортогонально поляризованных импульсов (мерить одновременно и те и другие нельзя): X X + X X + +.

Алгоритм формирования ключа

В тех случаях, где Боб угадал поляризацию, он получит правильный результат (такую же поляризацию, какую посылала Алиса). В остальных случаях результат будет случайным.

Боб и Алиса по открытому каналу сообщают друг другу использованные типы поляризаций (диагональная или ортогональная). Оставляют только правильно измеренные.

В нашем примере Боб угадал поляризацию 2-го, 5-го, 6-го и 7-го импульсов. Таким образом, остаются: \ \ – |.

По заранее оговоренным условиям эти результаты превращаются в последовательность битов (например, 0 и 45 принимаются за единицу, 90 и -45 – за ноль).

Перехват сообщения-ключа Боб и Алиса могут обнаружить посредством контроля ошибок, сверив случайно выбранные из сообщения биты. Несовпадения указывают на перехват сообщения, тогда ключ изменяется, т. е. передается повторно.

Если расхождений нет, то биты, использованные для сравнения, отбрасываются, ключ принимается. С вероятностью 2–k (где k – число сравненных битов) канал не прослушивался.

Первая реализация

В 1989 г. все те же Беннет и Брассар в Исследовательском центре IBM построили первую работающую квантово-криптографическую систему. Она состояла из квантового канала, содержащего передатчик Алисы на одном конце и приемник Боба на другом, размещенные на оптической скамье длиной около метра в светонепроницаемом полутораметровом кожухе размером 0,5х0,5 м. Собственно квантовый канал представлял собой свободный воздушный канал длиной около 32 см. Макет управлялся от персонального компьютера, который содержал программное представление пользователей Алисы и Боба, а также злоумышленника.

В 1989 г. передача сообщения посредством потока фотонов через воздушную среду на расстояние 32 см с компьютера на компьютер завершилась успешно. Основная проблема при увеличении расстояния между приемником и передатчиком – сохранение поляризации фотонов. На этом основана достоверность способа.

Состояние работ

Активные исследования в области квантовой криптографии ведут IBM, GAP-Optique, Mitsubishi, Toshiba, Национальная лаборатория в Лос-Аламосе, Калифорнийский технологический институт, молодая компания MagiQ и холдинг QinetiQ, поддерживаемый британским министерством обороны.

Квантовая криптография как сегмент рынка только начинает формироваться, и здесь пока на равных могут играть и мировые компьютерные корпорации, и небольшие начинающие компании.

В IBM продолжаются фундаментальные исследования в области квантовых вычислений, начатые группой Чарльза Беннетта. Ими занимается принадлежащая корпорации лаборатория Almaden Research Center. О практических достижениях IBM в квантовой криптографии известно немногое – эти работы мало рекламируются.

Исследователям из Лос-Аламоса удалось передать фотонный ключ по оптоволокну на расстояние 48 км со скоростью в несколько десятков килобайтов в секунду. Этого достаточно, чтобы соединить между собой отделения банка или правительственные учреждения.

Созданная при участии Женевского университета компания GAP Optique под руководством Николаса Гисина совмещает теоретические исследования с практической деятельностью. Специалистам этой фирмы удалось передать ключ на расстояние 67 км из Женевы в Лозанну с помощью почти промышленного образца аппаратуры. Этот рекорд был побит корпорацией Mitsubishi Electric, передавшей квантовый ключ на расстояние 87 км, правда, на скорости в один байт в секунду.

Исследования в области квантовой криптографии ведутся и в европейском исследовательском центре Toshiba Research Europe Limited (TREL), расположенном в Кембридже (Великобритания). Отчасти они спонсируются английским правительством; в них участвуют сотрудники Кембриджского университета и Империал-колледжа в Лондоне. Сейчас они могут передавать фотоны на расстояние до 100 км. Таким образом, технология может использоваться только в пределах одного города. Есть надежда, что вскоре будут выпущены коммерческие продукты.

Два года назад доктор Эндрю Шилдс и его коллеги из TREL и Кембриджского университета создали диод, способный испускать единичные фотоны. В основе нового светодиода лежит "квантовая точка" – миниатюрный кусочек полупроводникового материала диаметром 15 нм и толщиной 5 нм, который может при подаче на него тока захватывать лишь по одной паре электронов и дырок. Рекомбинация одного электрона с одной дыркой приводит к испусканию фотона. При этом ток, подаваемый на "квантовую точку" подбирается так, чтобы в рекомбинации участвовала только одна пара электрон – дырка. Но даже если новый светодиод испустит два фотона, они будут характеризоваться разной длиной волны, что позволяет отсечь лишнюю частицу при помощи фильтра. Обычные светодиоды и лазеры испускают фотоны группами, что теоретически дает возможность доступа к определению характеристик отдельных фотонов, в то время как другие фотоны продолжат свой путь в неизменном виде.

Чтобы обойти трудность, связанную с созданием источников отдельных фотонов, Фредерик Гроссан из Института оптики в Орсэ (Франция) разработал методику, позволяющую шифровать сообщения с помощью импульсов, состоящих из нескольких сот фотонов. На ее безопасность не влияет даже ослабление сигнала на больших расстояниях. Гроссан отказался от отдельных квантов света и предложил усреднять значения амплитуды и фазы электрического поля группы фотонов. Как и поляризация отдельного фотона, эти переменные связаны друг с другом принципом неопределенности. Однако в отличие от поляризации фотона, принимающей одно из двух значений вдоль каждого ортогонального направления, эти переменные могут принимать непрерывный ряд значений.

Подобные исследования в квантовой криптографии ведутся одновременно несколькими группами. Но только группе Гроссана удалось продемонстрировать практические перспективы, а также создать аппаратуру и ПО для работы с квантовым ключом. При измерении непрерывного ряда значений уже не обязательно регистрировать каждый фотон. В ходе экспериментальной демонстрации удалось передать зашифрованные данные со скоростью 75 Кбит/с – при том, что более половины фотонов терялось.

Такая схема потенциально обладает намного большим быстродействием, чем схемы со счетом единичных фотонов. Это делает ее, по мнению разработчиков, весьма привлекательной для быстрой передачи секретных данных на расстояния менее 15 км. Перспективы ее использования на больших дистанциях требуют дополнительного изучения.

В исследования высокоскоростной квантовой криптографии углубилась и корпорация NEC в лице своего института NEC Research Institute. Над прототипами коммерческих систем квантовой криптографии, действующих по оптоволоконным линиям связи, работает подразделение телекоммуникационного гиганта Verizon Communications – BBN Technologies.

Команда Северо-Западного университета (США) сотрудничает с Telcordia Technologies и BBN Technologies, стараясь довести технологию до коммерческого применения. Им удалось передать зашифрованные данные по оптоволокну со скоростью 250 Мбит/с. Теперь стоит задача доказать, что схема позволяет сигналам проходить сквозь оптические усилители. В этом случае метод можно будет использовать не только в специальных оптоволоконных линиях связи между двумя точками, но и в более широких сетях. Еще эта команда работает над тем, чтобы достичь скоростей порядка 2,5 Гбит/с. Исследования Северо-Западного университета в области квантовой криптографии финансируются DARPA – оборонным ведомством США.

Министерством обороны Великобритании поддерживается исследовательская корпорация QinetiQ, активно совершенствующая технологию квантовой шифрации. Эта компания появилась на свет в результате деления британского агентства DERA (Defence Evaluation and Research Agency) в 2001 г., вобрав в себя все неядерные оборонные исследования. О своих достижениях она широкой публике пока не сообщает.

К исследованиям присоединилось и несколько молодых компаний, в том числе швейцарская Id Quantique (http://www.idquantique.com/), представившая коммерческую систему квантовой криптографии, и Magiq Technologies (http://www.magiqtech.com/) из Нью-Йорка, выпустившая прототип коммерческой квантовой криптотехнологии собственной разработки. MagiQ Technologies была создана в 1999 г. на средства крупных финансовых институтов. Помимо собственных сотрудников с ней взаимодействуют научные работники из целого ряда университетов США, Канады, Великобритании и Германии. Вице-президентом MagiQ является Алексей Трифонов, в 2000 г. защитивший докторскую диссертацию в Петербургском университете. Год назад Magiq получила 7 млн. долл. от нескольких инвесторов, включая основателя Amazon.com Джеффа Безоса.

В продукте Magiq средство для распределения ключей (quantum key distribution, QKD) названо Navajo – по имени индейцев Навахо, язык которых во время Второй мировой войны американцы использовали для передачи секретных сообщений, поскольку за пределами США его никто не знал. Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий и предназначен для обеспечения защиты от внутренних и внешних злоумышленников. Продукт Navajo находится в состоянии бета-тестирования и станет коммерчески доступным в конце года. Несколько коммуникационных компаний тестируют Navajo в своих сетях.

Интерес к квантовой криптографии со стороны коммерческих и военных организаций растет, так как эта технология гарантирует абсолютную защиту. Создатели технологий квантовой криптографии вплотную приблизились к тому, чтобы выпустить их из лабораторий на рынок. Осталось немного подождать, и уже очень скоро квантовая криптография обеспечит еще один слой безопасности для тех, у кого паранойя является привычным состоянием психики – банкиров и сотрудников спецслужб.

Статья опубликована в PC Week/RE № 43 от 18.11.2003 г., стр. 31.

www.computer-museum.ru