Абсолютно стойкое квантовое шифрование реализовали на практике. Квантовое шифрование

Что такое квантовое шифрование | NovinkiIT.ru

В гонке вооружений между белыми и черными шляпами индустрия infosec рассматривает квантовое шифрование и распределение квантовых ключей (QKD). Однако это может быть только часть ответа.

Квантовое шифрование, также называемое квантовой криптографией, применяет принципы квантовой механики для шифрования сообщений таким образом, что они никогда не читаются кем-либо за пределами предполагаемого получателя. Он использует множественные состояния квантов в сочетании с его «теорией изменений», что означает, что ее невозможно бессознательно прервать.

Шифрование существует с самого начала, от ассирийцев, защищающих их коммерческую тайну изготовления керамики для немцев, защищающих военные секреты с Enigma. Сегодня он находится под угрозой больше, чем когда-либо прежде. Вот почему некоторые люди ищут квантовое шифрование для защиты данных в будущем.

Вот как шифрование работает на «традиционных» компьютерах: двоичные цифры (0 и 1) систематически отправляются из одного места в другое, а затем расшифровываются симметричным (закрытым) или асимметричным (общедоступным) ключом. Симметричные ключевые шифры, такие как Advanced Encryption Standard (AES), используют один и тот же ключ для шифрования сообщения или файла, в то время как асимметричные шифры, такие как RSA, используют два связанных ключа - частный и открытый. Открытый ключ является общим, но секретный ключ хранится в секрете, чтобы расшифровать информацию.

Однако криптографические протоколы с открытым ключом, такие как криптография Diffie-Hellman, RSA и криптография с эллиптической кривой (ECC), которые выживают на основе того, что они полагаются на большие простые числа, которые трудно поддаются анализу, все чаще находятся под угрозой. Многие в промышленности считают, что их можно обойти с помощью нападений на конечных или боковых каналах, таких как атаки «человек-в-середине», шифрование и бэкдоры. В качестве примеров этой хрупкости RSA-1024 больше не считается безопасным с помощью NIS , в то время как атаки на боковых каналах оказались эффективными до RSA-40963.

Кроме того, беспокойство заключается в том, что эта ситуация только ухудшится с квантовыми компьютерами. Полагают, что они будут находиться где угодно от пяти до 20 лет, квантовые компьютеры потенциально смогут быстро преобразовывать простые числа. Когда это произойдет, каждое шифрованное сообщение, зависящее от шифрования с открытым ключом (с использованием асимметричных клавиш), будет нарушено .

«Квантовые компьютеры вряд ли будут взламывать симметричные методы (AES, 3DES и т. Д.), Но могут взломать общедоступные методы, такие как ECC и RSA», - говорит Билл Бьюкенен, профессор Школы вычислительной техники в Университете Эдинбурга Нейпир в Шотландии. «Интернет часто преодолевает проблемы с взломом при увеличении размеров ключей, поэтому я ожидаю увеличения размеров ключей, чтобы продлить срок хранения для RSA и ECC».

Может ли квантовое шифрование быть долгосрочным решением?

Квантовое шифрование

Криптография Q uantum может, в принципе, позволять вам шифровать сообщение таким образом, чтобы он никогда не читался кем-либо за пределами предполагаемого получателя. Квантовая криптография определяется как «наука об использовании квантовомеханических свойств для выполнения криптографических задач», а определение непрофессионала заключается в том, что множественные состояния квантов в сочетании с его «теорией изменений» означают, что ее невозможно бессознательно прервать.

Это так, как недавно показала BBC в видео, например, держа мороженое на солнце. Выньте это из коробки, выставите солнце, и мороженое будет заметно отличаться от предыдущего. В статье 2004 Стэнфорда это объясняет это лучше, говоря: «Квантовая криптография, которая использует фотоны и опирается на законы квантовой физики вместо« чрезвычайно больших чисел », - это новейшее открытие, которое, как представляется, гарантирует конфиденциальность даже при условии, что подслушивающие устройства с неограниченными вычислениями полномочия «.

Бьюкенен видит множество рыночных возможностей. «Применение квантового шифрования дает возможность заменить существующие методы туннелирования, такие как SSL и Wi-Fi криптография, для создания полного сквозного шифрования по оптоволоконным сетям. Если оптоволоконный кабель используется по всему соединению, поэтому нет необходимости применять шифрование на любом другом уровне, поскольку связь будет защищена на физическом уровне ».

Квантовое шифрование действительно является распределением квантовых ключейАлан Вудворд, приглашенный профессор кафедры вычислительной техники Университета Суррея, говорит, что квантовое шифрование неверно понято, и люди на самом деле означают квантовое распределение ключей (QKD), «теоретически-безопасное решение для ключевой проблемы обмена». С QKD , фотоны, распределенные в микроскопической квантовой шкале, могут быть горизонтальными или вертикально поляризованными, но «наблюдение за ним или измерение его нарушают квантовое состояние». Это, говорит Вудворд, основано на «теореме о клонировании» в квантовой физике.

«Посмотрев на ошибки степени, вы увидите, что это было нарушено, поэтому вы не доверяете сообщению», - говорит Вудворд, добавив, что как только у вас есть ключ, вы можете вернуться к симметричному шифрованию ключей. QKD, в конечном счете, в конечном счете о замене инфраструктуры открытых ключей (PKI).

Бьюкенен видит огромный потенциал для QKD: «В настоящее время мы не обеспечиваем надлежащую защиту сообщений на физическом уровне от сквозной доставки. С Wi-Fi безопасность обеспечивается только через беспроводной канал. Чтобы обеспечить безопасность связи, мы затем накладываем другие методы туннелирования на коммуникации, например, с помощью VPN или с помощью SSL. Благодаря квантовому шифрованию мы могли бы обеспечить полное сквозное соединение без необходимости использования SSL или VPN ».

Каковы приложения QKD?

Как отмечает Вудворд, QKD уже имеется в продаже, от таких поставщиков, как Toshiba, Qubitekk и ID Quantique. Тем не менее QKD продолжает оставаться дорогостоящим и требует независимой инфраструктуры, в отличие от пост-квантового шифрования, которое может работать по уже существующим сетям.

Именно здесь Китай «украл марш» в привлечении QKD на рынок. Ранее в этом году австрийским и китайским ученым удалось провести первый квантовый зашифрованный видеозвонок, сделав его «по крайней мере в миллион раз безопаснее», чем обычное шифрование. В эксперименте китайцы использовали свой китайский спутник Mikaeus, специально запущенный для проведения экспериментов по квантовой физике, и использовали запутанные пары из Вены в Пекин с ключевыми скоростями до 1 Мбит / с.

Вудворд говорит, что все, что использует шифрование с открытым ключом, может использовать QKD, и одна из причин, по которым китайцы могут быть заинтересованы в этом, - это если они считают, что это физически безопасно, защищая их от НСА и национальных государств. « Не может быть бэкдоров, нет умного математического трюка», - говорит он, ссылаясь на атаку эллиптической кривой. «Это зависит от законов физики, которые намного проще, чем законы математики».

В конечном счете, он ожидает, что он будет использоваться в правительственных, банковских и других высокопроизводительных приложениях. «Сегодня несколько компаний продают оборудование, и это работает, но это дорого, но затраты могут снизиться. Люди, вероятно, увидят это с точки зрения безопасности, например, банковское дело и правительство ».

Другие примеры включают:

- Исследователи из Оксфордского университета, Nokia и Bay Photonics изобрели систему, которая позволяет шифровать платежные реквизиты, а затем безопасно передавать квантовые ключи между смартфоном и платежным терминалом точки продажи (POS), в то же время мониторинг для любые попытки взломать передачи.С 2007 года Швейцария использует квантовую криптографию для проведения безопасного онлайн-голосования на федеральных и региональных выборах . В Женеве голоса зашифровываются на центральной станции подсчета голосов, прежде чем результаты будут передаваться по выделенной линии оптического волокна в удаленное хранилище данных. Результаты защищаются с помощью квантовой криптографии, а наиболее уязвимая часть транзакции данных - когда голосование переходит от счетной станции к центральному репозиторию - является бесперебойным.

- Компания под названием Quintessence Labs работает над проектом NASA, который обеспечит безопасную связь с Землей со спутниками и астронавтами.Небольшое шифровальное устройство, называемое QKarD, может позволить работникам умных сетей отправлять полностью безопасные сигналы с использованием общедоступных сетей передачи данных для управления интеллектуальными электрическими сетями.

- Поскольку он документирует в этой статье Wired , Дон Хейфорд работает с ID Quantique для создания 650-километровой связи между штаб-квартирой Battelle и Вашингтоном. В прошлом году Battelle использовал QKD для защиты сетей в штаб-квартире Columbus, штат Огайо.

Практические проблемы и вмешательство государства

Однако квантовое шифрование не обязательно является серебряной пулей для обеспечения информационной безопасности. Вудворд цитирует частоту ошибок в шумной, турбулентной вселенной для ненадежности, а также технические трудности при создании одиночных фотонов, необходимых для QKD. Кроме того, QKD на основе волокон может двигаться только на определенном расстоянии, поэтому вам необходимо иметь повторители, которые, таким образом, представляют собой «слабые места».

Бьюкенен отмечает, что инфраструктурная проблема тоже нуждается в широкополосном волокне из конца в конец. «Мы все еще далеки от волоконных систем от конца до конца, так как последняя миля канала связи часто по-прежнему основана на меди. Наряду с этим мы соединяем гибридные системы связи, поэтому мы не можем обеспечить физический канал связи для сквозных соединений ».

Это также не серебряная пуля. Некоторые исследователи недавно обнаружили проблемы безопасности с теоремой Белла , в то время как участие правительства может быть сложным. В конце концов, это эпоха, когда политики не понимают шифрования, где агентства стремятся нарушить сквозное шифрование и поддержать бэкдоры крупными техническими компаниями.

Возможно, неудивительно, что недавно Центр национальной безопасности Великобритании пришел к такому проклятому завершению недавнего доклада о QKD. «QKD имеет фундаментальные практические ограничения, не затрагивает значительную часть проблемы безопасности, [и] плохо понимается с точки зрения потенциальных атак. Напротив, постквантовая криптография с открытым ключом, по-видимому, обеспечивает гораздо более эффективные смягчения для реальных систем связи от угрозы будущих квантовых компьютеров »,

Будущее шифрования может быть гибридным

Вудвард упоминает «бит битвы между криптографами и физиками», особенно по поводу того, что составляет так называемую «абсолютную безопасность». Таким образом, они разрабатывают разные методы, и Вудвард признает, что он не может понять, как они идут придти вместе.

NSA в прошлом году начал планировать переход на квантово-устойчивое шифрование , в то время как Национальный институт стандартов и технологий (NIST) проводит конкурс, чтобы стимулировать работу после квантовых алгоритмов. Есть усилия ЕС по постквантовому и квантовому, в то время как Google полагался на постквантовую решетку для своей системы New Hope на Chrome .

«Я ожидаю, что это будет комбинация как [пост-квантов, так и QKD]. Вы увидите QKD, где имеет смысл тратить больше денег на инфраструктуру, но математические подходы к подобным вам и мне в конечных точках », - говорит Вудворд. Например, он ожидает, что QKD будет «частью путешествия», возможно, от самого себя до сервера WhatsApp, но с постквантом от сервера ко мне как получателю.

Квантовое распределение ключей, безусловно, является прекрасной возможностью для индустрии информационной безопасности, но нам придется подождать немного, прежде чем широко распространенное внедрение становится реальностью.

Источник: https://www.itworld.com/article/3235970/data-protection/what-is-quantum-encryption-it-s-no-silver-bullet-but-could-improve-security.html

novinkiit.ru

Абсолютно стойкое квантовое шифрование реализовали на практике

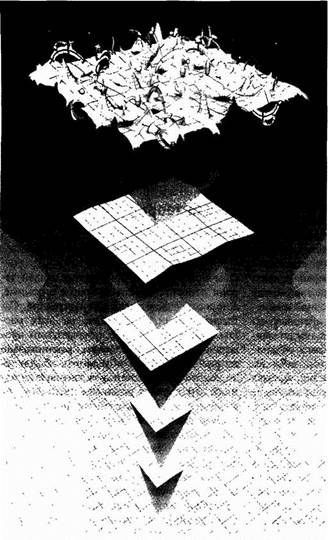

Распределение сигнала, получаемое злоумышленником при попытке грубого подбора ключа

Daniel J. Lum et al. / arXiv.org, 2016

Физики из Университета Рочестера, Национального института стандартов и технологий и Массачусетского технологического института впервые реализовали на практике абсолютно стойкую систему квантового шифрования. Она позволяет передавать шесть бит информации в каждом фотоне сигнала, причем длина ключа меньше чем длина сообщения. Это позволяет передавать новый ключ внутри основного сообщения, что невозможно в классических вариантах шифрования. Описание метода доступно на arXiv.org, кратко о нем сообщает MIT Technology Review.

Абсолютно стойкими называются те алгоритмы шифрования, которые не позволяют расшифровать сообщение без секретного ключа даже такому злоумышленнику, который обладает безгранично большими вычислительными мощностями. К таким алгоритмам относится, например, шифр Вернама. Для его использования необходима пара условных «блокнотов» со случайно-сгенерированными секретными ключами, каждая страница которых используется лишь один раз. К каждому символу сообщения добавляется число из секретного ключа, соответственно, для расшифровки это число необходимо вычесть. При попытке злоумышленника подобрать секретный ключ, он получит набор всевозможных фраз такой же длины, как и зашифрованное сообщение. Идентифицировать искомую информацию среди них будет невозможно.

В 1949 году Клод Шеннон определил основные требования к абсолютно стойким шифрам. В частности, ключ для такого шифра должен быть равен по длине или превосходить длину кодируемого сообщения. Но физики доказали, что в квантовой криптографии это требование теоретически можно обойти и сделать ключ экспоненциально короче самого сообщения.

В новой работе ученые продемонстрировали на практике технологию такого квантового шифрования. В основе устройства лежат пространственные модуляторы света (SLM) — матрицы (в эксперименте — 512×512), преобразующие фазу и интенсивность проходящего сквозь них света определенным известным образом в зависимости от положения матрицы. Затем прошедший свет передавался напрямую, открытым способом. При этом происходит линейный сдвиг точки фокуса луча. Не зная, какие именно преобразования были сделаны, невозможно восстановить исходные характеристики света.

Схема шифрования и дешифровки сигнала. Alice — отправитель, Bob — получатель, Eve — третья сторона.

Daniel J. Lum et al. / arXiv.org, 2016

Для расшифровки также используется модулятор света, выполняющий обратное преобразование. После этого свет фокусируется на однофотонный детектор 8×8 пикселей — положение точки фокуса соответствует записанной в фотонах информации. Таким образом, используя единичные фотоны для передачи данных, возможна передача до шести бит (26=8×8) информации на фотон.

Даже если перехватывающий открытую информацию злоумышленник будет обладать таким же модулятором света, каким обладают отправитель и получатель сигнала, не зная последовательность действий с модулятором, он не сможет восстановить информацию.

Кроме того ученые показали, что размер ключа, используемого в шифровании меньше, чем длина сообщения, что позволяет помещать в сообщение новый ключ. Это позволяет решить проблему безопасной передачи ключа от отправителя к получателю. В эксперименте исследователи кодировали на 6 бит ключа 1 бит сообщения 2,3 бита секретного ключа и 2,7 бит избыточной информации, необходимой для того, чтобы понять, правильно ли расшифровано сообщение.

Авторы отмечают, что предложенный алгоритм шифрования можно использовать с уже существующими устройствами для квантового шифрования и передачи квантовых ключей.

Владимир Королёв

nplus1.ru

«Выдергиваете и сжигаете»

Вчера стало известно о том, что 31 мая физики протестировали первую российскую банковскую линию квантовой связи. Мы отправились в лаборатории Российского Квантового Центра, чтобы поговорить и узнать, на что похожи криптографические системы. В этом нам помогли глава проекта РКЦ по квантовой криптографии Юрий Курочкин и младший научный сотрудник РКЦ Александр Дуплинский.

В лаборатории квантовой криптографии стоит рабочая атмосфера — около десяти человек работают за компьютерами, в центре помещения стоит оптический стол с завитками оптоволокна на нем. Нити оптоволокна прикрепляются к непонятным устройствам, как я предполагаю — всевозможным делителям пучков и поляризаторам. Меня в шутку представляют лаборатории: «N+1, знакомьтесь, лучшая в мире группа по квантовой криптографии. Лучшая в мире группа по квантовой криптографии — это научно-популярное издание N+1».

N+1: Наверное, всем известно, что такое шифрование. В детстве все передавали записки, в которых одни буквы заменялись другими. Понятно, что «взрослые» шифры устроены сложнее, к тому же еще с начала XX существуют абсолютно стойкие классические шифры — одноразовые блокноты. Возникает вопрос — а зачем тогда нужно квантовое шифрование?

Юрий Курочкин: Эта история очень напоминает гонку вооружений: появлялись новые шифры, потом их взламывали, потом появлялись новые шифры, которые казались более надежными, потом их снова взламывали. Наконец, в XX веке Клод Шеннон доказал, что существует принципиально невзламываемый шифр. Если использовать случайный ключ, равный по длине сообщению, и известный только передатчику и приемнику, то взломать сообщение невозможно.

Показать это очень легко на примере одного передаваемого бита — единицей или нулем. Сложим его по модулю два [используя операцию XOR — прим. редактора] с ключом — случайно выбранной единицей или нулем. В результате, зная только итог сложения, мы не можем сказать, что у нас было изначально: единица или ноль. Мы не можем различить сообщение и ключ, так как мы не знаем ни ключа, ни сообщения.

Это умозрительное описание, но, конечно, под ним есть строгие формулы, которые доказывают, что шифрование с одноразовыми блокнотами не взламывается.

N+1: Правильно ли я понимаю, что если мы путем перебора ключей будем пытаться расшифровать сообщение, то мы получим все возможные сообщения данной длины?

Ю.К.: Абсолютно верно. Представьте себе, что в сообщении ноль — «идите на север», а единица — «идите на юг». Теперь мы взяли и зашифровали это одноразовым блокнотом, в котором тоже есть нули и единицы. Перехватчик получает зашифрованные сообщения и перебором получает два возможных ответа — «идите на север» и «идите на юг». В результате он знает ровно столько же, сколько знал до перехвата — либо на север, либо на юг, но куда не знает.

То же самое и с большим текстом, если мы зашифруем текст длиной в одну страницу одноразовым блокнотом, то злоумышленник при переборе получит все возможные тексты длиной в одну страницу. Тот же перебор он мог сделать и не перехватывая никаких сообщений.

Одноразовый блокнот действительно используется для очень-очень важных сообщений. Но это достаточно дорогостоящий способ. Вы должны каким-либо способом передать одноразовый блокнот, которым вы будете один раз шифровать сообщения. Даже если он у вас есть, использовав одну его страницу для расшифровки сообщения, вы эту страницу выдергиваете и сжигаете. Когда блокнот закончился, вы должны перевезти новый.

Курьер, который везет этот новый блокнот, должен быть доверенным лицом. Вы должны быть уверены, что по дороге он не открыл этот блокнот, не скопировал все себе. Значит, абы кого уже не пошлешь. Поэтому это дорогостоящий ресурс, к тому же послать доверенного человека не всегда возможно.

Для того, чтобы с этим бороться, были придуманы шифры с открытым ключом. Например, RSA, основанный на разложении большого числа на простые множители. Мы верим в то, что это сложная задача. Но как показал Питер Шор, для квантового компьютера это не сложная задача. Конечно, квантовый компьютер еще не создан, но, как многие утверждают, это дело ближайших пяти-десяти-пятнадцати лет. Возникает новая угроза.

С одной стороны, кванты оказываются тем мечом, который атакует шифрование. А с другой стороны, они дают и щит, который защищает шифрование. Но при этом используется все тот же самый одноразовый блокнот. Кванты в квантовой криптографии являются источником ключа.

N+1: А каким образом это происходит?

Ю.К.: Чем одиночный фотон отличается от страницы блокнота или тетрадки? Блокнот мы можем открыть, посмотреть и закрыть, об этом никто не узнает. Если вы узнали какую-то информацию о состоянии одиночного фотона, он изменился. Причем, это не ограничение вашей измерительной техники, это фундаментальное ограничение, напрямую связанное с соотношением неопределенности Гейзенберга.

В результате мы вместо блокнота берем одиночные кванты, шифруем на них случайную последовательность бит и передаем их получателю. Получатель считывает значения этой случайной последовательности бит, а потом берет и часть открывает. По открытому каналу вы сверяете уровень ошибок (или уровень шумов). Если этот уровень больше определенного, значит был перехват и этот ключ нельзя использовать для передачи полезной информации. Если же вы проверили и выяснили, что перехвата не было, никто не возмутил эти квантовые состояния, то ключ можно использовать для шифрования.

N+1: То есть квантовое шифрование дает нам возможность по-другому передавать блокнот?

Ю.К.: Это так, абсолютно.

N+1: Значит мы говорим не о самом принципе шифрования, а о принципе передачи блокнота?

Ю.К.: На самом деле квантовая криптография это квантовое распределение ключа плюс шифрование, например, одноразовым блокнотом.

N+1: Получается, что так мы можем моментально узнать о перехвате ключа, ведь статистику ошибок мы можем определить очень быстро. А какой уровень ошибки указывает на перехват?

Ю.К.:Да, это делается в режиме онлайн. Теоретически предсказано, что если уровень ошибок больше 11 процентов, то ключ скомпрометирован и использовать его нельзя. Если меньше 11 процентов, то эти ошибки можно исправить и провести классическую процедуру повышения секретности, которая вычистит потенциально перехваченную информацию. Это уже классические алгоритмы, которые выполняются обычным компьютером.

Все методы шифрования информации мягко говоря параноидальны. И, конечно же, наша техника, она не идеальна, она имеет свои собственные шумы. Но в теоретической модели все шумы, даже те, которые мы знаем и охарактеризовали, относятся на действия перехватчика.

Наш проект отличается тем, что мы делаем что-то новое и в квантовой части, измерении, и в классической — постобработке. Важны обе части, без одной из них протокол передачи работать не будет.

N+1: Шеннон показал, что ключ должен быть равен или больше, чем сообщение. А что будет, если ключ будет в сто раз меньше, чем сообщение? Чем это плохо?

Ю.К.: Это плохо тем, что если у вашего перехватчика есть неограниченная вычислительная мощность сделать прямой перебор, то у него есть потенциал, используя какие-либо закономерности в вашем сообщении, это сообщение атаковать.

Представим себе, что ключ равен половине длины сообщения. И вторую половину перехватчик каким-либо образом знает, например, это прогноз погоды. Приложив сообщение к перехваченной информации, вы обратным счетом [вычтя сообщение из зашифрованного текста — прим. редактора] получаете ключ и вскрываете первую половину сообщения. На этом и посыпались немцы во второй мировой войне — так англичане расшифровали «Энигму».

Современные протоколы шифрования такого не позволяют. Там закрытый ключ многократно меньше самого сообщения. Тем не менее, получается достаточно надежное шифрование. Причем, если посмотреть, как квантовая криптография реально применяется сейчас в мире, то окажется, что метод одноразового блокнота в чистом виде почти не используется. Она применяется вместе с потоковыми шифраторами, которые передают данные со скоростью гигабиты и десятки гигабит в секунду, а сам квантовый ключ генерируется со скоростью килобит или десять килобит в секунду. При этом закрытая часть ключа в шифраторе меняется раз в минуту или раз в десять секунд.

Обычно, по регламенту, это происходит раз в год, или вовсе, ключ заводится один раз на весь срок службы оборудования. Вот и скачок по надежности – от уровня раз в год, до уровня раз в минуту. Если перехватчик обладает огромной вычислительной мощностью, то, расшифровав ключ, он получит доступ не к году информации, а лишь к одной минуте. Если даже это не допустимо, то используется одноразовый блокнот — как правило, такой информации немного.

N+1: Где это применяется?

Ю.К.:Банки, другие финансовые организации. Те, кто несет финансовые риски при потере информации. Разумеется, это пока еще не платежи пластиковыми картами. Это защита канала между двумя офисами или между офисом и дата-центром.

Алиса и Боб. Между ними стоит 25-километровый моток оптоволоконного кабеля

Мы переходим к установке, которую Российский квантовый центр тестировал в городских условиях. Юрий показывает на катушку, которую, казалось бы, можно поднять одной рукой. Оба детектора по своим размерам почти не отличаются от системных блоков старых компьютеров — они умещаются на небольшом офисном столе.

Ю.К.: Это у нас Алиса, передатчик, а это Боб — детектор. Сейчас их разделяет 25 километров оптоволокна. Еще в прошлый понедельник, 31 мая, они стояли в офисе Газпромбанка, между ними было 30 километров и 600 метров оптоволокна. Оно стояло не вот так, в катушке, а лежало под землей. Это была арендованная ростелекомовская линия, которая где-то проходила в колодцах, где-то висела на солнце.

Чем отличается физический эксперимент, который называется proof-of-principle, от реального эксперимента? Первый можно провести вот так, на оптическом столе. Мы можем взять катушку с оптоволокном и накрыть ее черной тряпочкой — тогда свет не будет просачиваться внутрь. В реальном эксперименте это невозможно.

Пока установка включается мы отходим к оптическому столу, чтобы не мешать физикам.

Ю.К.: Почему я упомянул оптический стол — он стабилизирован на воздушной подушке, защищен от вибраций. На нем мы испытываем потенциальные новые схемы. Здесь будущие приборы находятся в разобранном состоянии. Когда Саша [Александр Дуплинский, младший научный сотрудник РКЦ — прим. редактора] добьется успеха с новой оптической схемой, мы сложим ее в аккуратный ящичек.

N+1: Как Алиса и Боб?

Нет, на самом деле внутри тех ящиков — передатчика и детектора — есть еще ящички, оптические модули. Мы просто сделаем оптический модуль следующего поколения и вставим его в устройство. Так мы сможем обеспечить технологическую преемственность между электроникой и оптическими схемами.

N+1: Можно пока полюбопытствовать, что здесь что? Вот эта штука похожа на лазер.

Я указываю на синий цилиндр, похожий на небольшую лазерную указку

Ю.К.: Это, по-моему, зеркало Фарадея. Саша, покажешь?

Александр Дуплинский: Да, это новое зеркало Фарадея.

Оптическая схема с обратной связью для стабилизации разности фаз между плечами. Каждое плечо заканчивается синим цилиндром — зеркалом. Пьезоэлемент находится в центре круглой металлической катушки слева.

Александр занимается устройством, необходимым для стабильной работы интерферометра. Оно компенсирует изменения в оптических свойствах волокна (из-за деформации или нагрева). Как только из-за внешних воздействий в какой-то части оптоволокна возникает сдвиг фазы лазерного пучка относительно защищенной линии, включается компенсирующая схема. Небольшой пьезоэлектрический актуатор раздвигает две металлических пластинки, на которые намотано оптоволокно — благодаря дополнительной деформации разница фаз между фрагментами оптической схемы восстанавливается.А.Д.: Сейчас я занят настройкой интерферометра Майкельсона-Фарадея. Его роль в фазовом кодировании [когда информация в единичных фотонах записывается в сдвиге фазы — прим. редактора] заключается в том, чтобы разделять состояния «ноль» и «единица» за счет интерференции.

N+1: То есть мы считываем информацию, когда у нас два фотона складываются между собой на детекторе в фазе или противофазе?

А.Д.: Да, но только на самом деле у нас не два фотона, а один фотон, который сам с собой складывается. Мы используем когерентные состояния, они при малых энергиях эквивалентны однофотонным состояниям. Если мы отладим интерферометр, и в многофотонном режиме он будет работать хорошо, то и в однофотонном он тоже будет работать хорошо.

Здесь есть два пути, на конце каждого из которых стоит зеркало. Свет проходит по ним и потом складывается. Вся проблема в том, что волокно очень чувствительно к разным воздействиям. Например, мы выставили фазу таким образом, чтобы волны сложились в противофазе, тогда итоговая интенсивность на детекторе будет нулевой. Если на волокно подул ветер, температура изменилась и изменился результат интерференции. Можно даже посмотреть.

N+1: А где детектор?

А.Д.: Сейчас у нас детектор — измеритель мощности. Он рисует график зависимости мощности от времени и она меняется во много раз.

Волокно очень чувствительное и нам нужна обратная связь. Для того, чтобы скомпенсировать изменения фазы мы растягиваем волокно пьезоэлементом. А вот плата, которая это должна делать. Сейчас она в процессе разработки. Волокно будет отрабатывать внешнее воздействие через обратную связь и фаза будет сохраняться.

Пьезоэлемент здесь достаточно сильный, чтобы растягивать металл. Он удлиняется примерно на микрон — порядка длины волны используемого света. Этого достаточно, чтобы компенсировать изменения фазы.

Схема интерферометра и обратной связи, стабилизирующей разность фаз между плечами. Пьезоэлемент — кружок справа.

Александр нажимает пальцем на один из витков оптоволокна, лежащий в лаборатории. И без того колебавшийся график мощности начинает прыгать от нуля до сотен микроватт. Я тоже пробую потрогать оптоволокно пальцем — с тем же результатом.

А.Д.: Все это нужно для того, чтобы настроить интерферометр в приемнике — Бобе. Мы должны быть уверены в том, что когда нам снаружи послали импульсы с определенной разностью фаз между ними, мы расшифруем именно то, что нам послали. Что никакие сбои не произойдут.

Рабочее окно программы, обслуживающей систему квантового распределения ключа

Меня подзывает Юрий — включилась установка, тестировавшаяся в офисе Газпромбанка. Мы отходим от оптического стола. На экране появились два графика, один ступенчатый, размашистый — это ошибки, — другой более ровный, но тоже со скачками — скорость генерации ключа. Ниже, под графиками, порциями появляются нули и единицы — это полученный ключ.

Ю.К.: Задача установки была не столько в том, чтобы использовать ключ для шифрования, сколько в отработке получения ключа в открытой системе. Мы строили график, того, с какой скоростью он генерировался и каков был уровень шума — ошибок. Сейчас речь идет о скорости 1,8-1,9 килобит ключа в секунду, а количество ошибок варьируется между 4,5 и 5,5 процента. Но, как я уже сказал, если шум меньше 11 процентов, то мы можем извлечь ключ.

N+1: Насколько я почитал про QKD, Алиса накладывает на фотон, несущий информацию, некоторую случайную операцию, прежде чем передать его. Боб тоже накладывает случайную операцию на пришедший к нему фотон, чтобы считать его. И может быть две разных операции — так, по крайней мере, википедия говорит. Например, это смена поляризаций.

Ю.К.: Да, проще всего объяснять алгоритм на поляризациях, но в фазовом кодировании будет то же самое. Для создания ключа, закодированного в поляризации используется два базиса [операции, используемой для шифрования фотона — прим. редактора] — вертикальный-горизонтальный и диагональный. Случайным образом Алиса выбирает и базис и бит, который передается. На стороне приемника случайным образом выбирается базис. И дальше, после того как Боб принял, измерил и разрушил уникальное квантовое состояние, по открытому каналу объявляются базисы, использованные Алисой и Бобом, но не сами измеренные биты.

Выбрасываются те случаи, когда базисы не совпадали, остальные измерения остаются. Если базисы совпали, то у Боба и Алисы коррелирующая информация. Если не совпали — белый шум.

N+1: А что используется в роли базиса, когда мы говорим про фазовое кодирование? С поляризацией все вроде бы ясно.

Ю.К.: Здесь используется разность фаз между двумя половинами светового импульса, путешествующими по разным плечам интерферометра. Информация кодируется в ослабленных лазерных импульсах. Они отличаются от истинного одиночного фотона тем, что в них может быть не только один фотон, но может быть и больше. Поясню. В лазерном импульсе обычно гораздо больше одного фотона — возьмем, к примеру, миллион фотонов. Мы можем ослабить такой импульс в десять миллионов раз.

N+1: Осталось 0,1 фотона.

Ю.К.: Правильно. Но ведь одиночный фотон — квант света — он неделимая частица. Когда мы начнем смотреть на эти импульсы, выяснится, что 0,1 фотона — это средняя энергия. Это значит, что в 9 из 10 импульсов фотонов вообще не будет. А в одном будет один фотон. Но раз в 200 импульсов будет встречаться два фотона в импульсе или более.

N+1: У меня остался, наверно, один вопрос по установке. Если мы кодируем информацию сдвигами фаз — например, π/2 это «единица», а «0» это ноль. То тогда кто с кем интерферирует в детекторе? Ведь нам нужен второй сигнал и второе оптоволокно для того, чтобы было два пучка, а тут всего один канал.

Схема установки по квантовому распределению ключа. Справа — принципиальная схема. Ниже и левее — реальная схема.

Мы переходим к доске, Юрий рисует схему установки. Все оказывается сложнее, чем просто передатчик с шифровкой и приемник с дешифровкой.Ю.К.: В роли базисов здесь выступают фазовые сдвиги. В первом базисе разности фаз 0 («ноль») и π («единица»), во втором — π/2 («ноль») или на 3π/2 («единица»). Если Боб угадывает базис, то после сложения фаз импульсов энергия уходит на один из двух детекторов. Если не угадывает, то равномерно распределяется между обоими детекторами. То, угадал Боб или нет, выясняется уже после измерения.

Для того, чтобы использовать только одно волокно мы делаем двухпроходную схему. Свет идет по несбалансированному интерферометру и превращается в два импульса. Поначалу это мощные лазерные импульсы. На второй импульс прикладывается фаза Алисы, потом они оба ослабляются до однофотонного уровня и идут в разные плечи. Затем прикладывается фаза Боба и мы получаем результат интерференции.

N+1: То есть, по сути, мы делаем два прогона фотонов по нашей 30,6-километровой дистанции?

Ю.К.: Да, только в одну сторону идут мощные классические опорные импульсы от Боба, они не несут никакой информации. Информация в них появляется на обратном пути.

N+1: Понятно. А вот интересно, что станет святым Граалем для квантовой криптографии? Абсолютно стойкие алгоритмы есть, безопасные методы передачи ключа есть.

Мы возвращаемся в лабораторию и подходим к другой установке, лежащей на стеклянных подставках.

Ю.К.: Святым Граалем будет непрерывный прогресс технологий. Если на нашей испытанной установке мы видели генерацию 1,8 килобит ключа в секунду, то здесь, в новом устройстве, эту скорость мы планируем повысить по меньшей мере в 30 раз. Это уже следующее поколение электроники, которое управляется быстрым процессором.

N+1: То есть цель в том, чтобы сделать генерацию ключа быстрее. А есть ли какие-то ограничения?

Ю.К.: Пределом станут детекторы одиночных фотонов. Они имеют определенное «мертвое время». Из-за него нельзя быстрее генерировать ключ. Японцы, например, продемонстрировали создание мегабита ключа в секунду. А для того, чтобы ускоряться дальше нужно следующее поколение детекторов.

N+1: С точки зрения безопасности шифрования уже все сделано. Теперь у нас есть эффективный источник ключа для блокнотного шифра — квантовое распределение ключа. Хотелось бы понять, есть ли какой-то горизонт у развития квантовой криптографии?

Ю.К.: Попытайтесь обрисовать тот горизонт, к которому интернет придет и все скажут — мы добились того, чего хотели и дальше не будем развиваться. Конечно, может быть какой-то фантаст его придумает и когда-нибудь интернет к нему придет. Но у меня идеи того, где остановится интернет, нет. Наверно, то же самое относится к шифрованию. Пока есть рост в потребности в передаче и защите данных, есть рост и в потребности к шифрованию. Аппетит приходит во время еды.

***

Мы прощаемся с Юрием, и я выхожу в коридор. Рядом с доской, на которой мы обсуждали схему Алисы и Боба, к стене прикреплен телескоп — точно такой же телескоп находится и на противоположном конце коридора. Надпись на двух языках на доске говорит «Внимание! Пожалуйста, не трогайте чувствительную телескопическую установку в коридоре. Спасибо!». Здесь тестируют альтернативный способ передачи квантового сигнала, не требующий оптоволоконного кабеля — по воздуху. Информация здесь будет кодироваться в поляризации света. Но иногда, как подсказывает мне сотрудница РКЦ, пригласившая меня и показывавшая в тот момент дорогу к лифтам, их используют и по прямому назначению — смотрят на звезды.

Здание Российского Квантового Центра

Беседовал Владимир Королёв

nplus1.ru

Введение в квантовую криптографию | Защита информации

Для передачи цифровых данных теоретически можно применять элементарные квантовые системы на основе поляризованных фотонов. Использование таких систем основано на принципе неопределенности Гейзенберга, что разрешает достичь нового криптографического феномена, которые недостижим при традиционных методах передачи данных.

К примеру, можно реализовать такую линию передачи данных, в которой бы в принципе было бы невозможным прослушивания без наличия нарушений при передаче, которые выявлялись бы с большой вероятностью. Такой канал разрешает достичь одного из основных преимуществ криптографии с открытым ключом — разрешает реализовать безопасной распределение ключей между Бобом и Алисой, которые изначально не имели бы совместно используемую секретную информации. Квантовый канал получается вероятно секретным даже для злоумышленника, обладающим неограниченными вычислительными ресурсами, при условии, что не нарушаются в корне общепризнанные законы физики.

В традиционной теории криптографии и информации признанным  фактом является то, что цифровой канал может пассивно копироваться или просматриваться даже тем субъектом, который об этом не уведомлен. Когда информация закодирована в квантовом канале, к примеру в одиночных фотонах с направлениями поляризации 0°, 45°, 90°, 135°. В таком канале передаваемая информация в принципе не может с нужной достоверностью ни копироваться, ни читаться злоумышленником. Злоумышленник не может извлечь никакой вывод о передаваемой информации, так как он не может отличить случайные фотоны от специально передаваемых.

фактом является то, что цифровой канал может пассивно копироваться или просматриваться даже тем субъектом, который об этом не уведомлен. Когда информация закодирована в квантовом канале, к примеру в одиночных фотонах с направлениями поляризации 0°, 45°, 90°, 135°. В таком канале передаваемая информация в принципе не может с нужной достоверностью ни копироваться, ни читаться злоумышленником. Злоумышленник не может извлечь никакой вывод о передаваемой информации, так как он не может отличить случайные фотоны от специально передаваемых.

Недостатком такого подхода является то, что квантовая передача данных является слабой и не может усиливаться при передаче. Также квантовая криптография не может реализовать цифровую подпись.

Однако можно доказать, что такие ограничения есть в любой схеме, которая сохраняет свою секретность при атаке противника, которые имеет неограниченные вычислительные ресурсы.

Однако вывод таков, что если квантовые системы криптографии станут практически решаемы, то все рассмотренные традиционные криптографические методы окажутся бесполезными.

infoprotect.net

Квантовая криптография - безопасность. Криптография. Стеганография . Криптоанализ.Защита Информации

Квантовая криптография — метод защиты коммуникаций, основанный на принципах квантовой физики. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике, рассматривая случаи, когда информация переносится с помощью объектов квантовой механики. Процесс отправки и приёма информации всегда выполняется физическими средствами, например, при помощи электронов в электрическом токе, или фотонов в линиях волоконно-оптической связи. Подслушивание может рассматриваться как изменение определённых параметров физических объектов — в данном случае, переносчиков информации.

Технология квантовой криптографии опирается на принципиальную неопределённость поведения квантовой системы, выраженную в принципе неопределённости Гейзенберга — невозможно одновременно получить координаты и импульс частицы, невозможно измерить один параметр фотона, не исказив другой.

Используя квантовые явления можно спроектировать и создать такую систему связи, которая всегда может обнаруживать подслушивание. Это обеспечивается тем, что попытка измерения взаимосвязанных параметров в квантовой системе вносит в неё нарушения, разрушая исходные сигналы, а значит, по уровню шума в канале легитимные пользователи могут распознать степень активности перехватчика.

Содержание

- 1История возникновения

- 2Первое устройство квантовой криптографии

- 3Простейший алгоритм генерации секретного ключа (BB84)

- 4Алгоритм Беннета

- 5Физическая реализация системы

- 6Практические реализации системы

- 7Квантовый криптоанализ

- 8Уязвимость реализаций квантовой системы

- 9Plug & Play

- 10Перспективы развития

- 11См. также

- 12Примечания

- 13Литература

История возникновения

Впервые идея защиты информации с помощью квантовых объектов была предложена Стивеном Визнером в 1970 году. Спустя десятилетие Чарльз Беннет(IBM) и Жиль Брассар (Монреальский университет), знакомые с работой Визнера, предложили передавать секретный ключ с использованием квантовых объектов. В 1984 году они предположили возможность создания фундаментально защищённого канала с помощью квантовых состояний. После этого ими была предложена схема (BB84), в которой легальные пользователи (Алиса и Боб) обмениваются сообщениями, представленными в виде поляризованных фотонов, по квантовому каналу.

Злоумышленник (Ева), пытающийся исследовать передаваемые данные, не может произвести измерение фотонов без искажения текста сообщения. Легальные пользователи по открытому каналу сравнивают и обсуждают сигналы, передаваемые по квантовому каналу, тем самым проверяя их на возможность перехвата. Если ими не будет выявлено никаких ошибок, то переданную информацию можно считать случайно распределённой, случайной и секретной, несмотря на все технические возможности, которые может использовать криптоаналитик.

Первое устройство квантовой криптографии

Первая квантово-криптографическая схема. Система состоит из квантового канала и специального оборудования на обоих концах схемы.

Первая работающая квантово-криптографическая схема была построена в 1989 году в Исследовательском центре компании IBM Беннетом и Брассаром. Данная схема представляла собой квантовый канал, на одном конце которого был передающий аппарат Алисы, на другом принимающий аппарат Боба. Оба аппарата размещены на оптической скамье длиной около 1 м, в светонепроницаемом кожухе размерами 1,5 × 0,5 × 0,5 м. Управление происходило с помощью компьютера, в который были загружены программные представления легальных пользователей и злоумышленника.

Сохранность тайны передаваемых данных напрямую зависит от интенсивности вспышек света, используемых для передачи. Слабые вспышки, хоть и делают трудным перехват сообщений, все же приводят к росту числа ошибок у легального пользователя, при измерении правильной поляризации. Повышение интенсивности вспышек значительно упрощает перехват путем расщепления начального одиночного фотона (или пучка света) на два: первого по-прежнему направленному легальному пользователю, а второго анализируемого злоумышленником. Легальные пользователи могут исправлять ошибки с помощью специальных кодов, обсуждая по открытому каналу результаты кодирования.

Но всё-таки при этом часть информации попадает к криптоаналитику. Тем не менее, легальные пользователи Алиса и Боб, изучая количество выявленных и исправленных ошибок, а также интенсивность вспышек света, могут дать оценку количеству информации, попавшей к злоумышленнику.

Простейший алгоритм генерации секретного ключа (BB84)

Схема ВВ84 работает следующим образом. Вначале отправитель (Алиса) производит генерацию фотонов со случайной поляризацией, выбранной из 0, 45, 90 и 135°. Получатель (Боб) принимает эти фотоны, затем для каждого выбирает случайным образом способ измерения поляризации, диагональный или перпендикулярный. Затем по открытому каналу сообщает о том, какой способ он выбрал для каждого фотона, не раскрывая при этом самих результатов измерения. После этого Алиса по тому же открытому каналу сообщает, правильный ли был выбран вид измерений для каждого фотона. Далее Алиса и Боб отбрасывают те случаи, когда измерения Боба были неверны. Если не было перехвата квантового канала, то секретной информацией или ключом и будут оставшиеся виды поляризации. На выходе будет последовательность битов: фотоны с горизонтальной или 45°-й поляризацией принимаются за двоичный «0», а с вертикальной или 135°-й поляризацией — за двоичную «1». Этот этап работы квантово-криптографической системы называется первичной квантовой передачей.

Алиса посылает фотоны, имеющие одну из четырёх возможных поляризаций, которую она выбирает случайным образом.

Для каждого фотона Боб выбирает случайным образом тип измерения: он изменяет либо прямолинейную поляризацию (+), либо диагональную (х).

Боб записывает результаты изменения и сохраняет в тайне.

Боб открыто объявляет, какого типа измерения он проводил, а Алиса сообщает ему, какие измерения были правильными.

Алиса и Боб сохраняют все данные, полученные в тех случаях, когда Боб применял правильное измерение. Эти данные затем переводятся в биты (0 и 1), последовательность которых и является результатом первичной квантовой передачи.

Следующим этапом очень важно оценить попытки перехватить информацию в квантово-криптографическом канале связи. Это производится по открытому каналу Алисой и Бобом путем сравнения и отбрасывания подмножеств полученных данных случайно ими выбранных. Если после такого сравнения будет выявлен перехват, то Алиса и Боб должны будут отбросить все свои данные и начать повторное выполнение первичной квантовой передачи. В противном случае они оставляют прежнюю поляризацию. Согласно принципу неопределённости, криптоаналитик (Ева) не может измерить как диагональную, так и прямоугольную поляризацию одного и того же фотона. Даже если им будет произведено измерение для какого-либо фотона и затем этот же фотон будет переслан Бобу, то в итоге количество ошибок намного увеличится, и это станет заметно Алисе. Это приведет к тому, что Алиса и Боб будут полностью уверены в состоявшемся перехвате фотонов. Если расхождений нет, то биты, использованные для сравнения, отбрасываются, ключ принимается. С вероятностью 1 — 2-k (где k — число сравненных битов) канал не прослушивался.

Если недоброжелатель может не только прослушивать основной канал «Алиса → Боб», но и может фальсифицировать работу открытого канала Боб->Алиса, то вся схема рушится (Man-In-The-Middle).

Описанный алгоритм носит название протокола квантового распределения ключа BB84. В нём информация кодируется в ортогональные квантовые состояния. Помимо использования ортогональных состояний для кодирования информации, можно использовать и неортогональные состояния (например, протокол B92).

Алгоритм Беннета

В 1991 году Чарльзом Беннетом был предложен следующий алгоритм для выявления искажений в переданных по квантовому каналу данных:

- Отправитель и получатель заранее оговаривают произвольность расположения битов в строках, что определяет произвольный характер положения ошибок.

- Все строки разбиваются на блоки длины k. Где k выбирается так, чтобы минимизировать вероятность ошибки.

- Отправитель и получатель определят четность каждого блока, и сообщают её друг другу по открытому каналу связи. После этого в каждом блоке удаляют последний бит.

- Если четность двух каких-либо блоков оказалось различной, отправитель и получатель производят итерационный поиск неверных битов и исправляют их.

- Затем весь алгоритм выполняется заново для другого (большего) значения k. Это делается для того, чтобы исключить ранее незамеченные кратные ошибки.

- Чтобы определить все ли ошибки были обнаружены, проводится псевдослучайная проверка. Отправитель и получатель открыто сообщают о произвольной перестановке половины бит в строках, а затем вновь открыто сравнивают четности (Если строки различны, четности обязаны не совпадать с вероятностью 0,5). Если четности отличаются, отправитель и получатель производят двоичный поиск и удаляют неверные биты.

- Если различий не наблюдается, после n итераций отправитель и получатель будут иметь одинаковые строки с вероятностью ошибки 2-n.

Физическая реализация системы

Рассмотрим схему физической реализации квантовой криптографии[1]. Слева находится отправитель, справа — получатель. Для того, чтобы передатчик имел возможность импульсно варьировать поляризацию квантового потока, а приёмник мог анализировать импульсы поляризации, используются ячейки Покеля. Передатчиком формируется одно из четырёх возможных состояний поляризации. На ячейки данные поступают в виде управляющих сигналов. Для организации канала связи обычно используется волокно, а в качестве источника света берут лазер.

На стороне получателя после ячейки Покеля расположена кальцитовая призма, которая должна расщеплять пучок на две составляющие, улавливаемые двумя фотодетекторами (ФЭУ), а те в свою очередь измеряют ортогональные составляющие поляризации. Вначале необходимо решить проблему интенсивности передаваемых импульсов квантов, возникающую при их формировании. Если в импульсе содержится 1000 квантов, существует вероятность того, что 100 из них будут отведены криптоаналитиком на свой приёмник. После чего, проводя анализ открытых переговоров, он сможет получить все необходимые ему данные. Из этого следует, что идеален вариант, когда в импульсе количество квантов стремится к одному. Тогда любая попытка перехватить часть квантов неизбежно изменит состояние всей системы и соответственно спровоцирует увеличение числа ошибок у получателя. В этой ситуации следует не рассматривать принятые данные, а заново повторить передачу. Однако, при попытках сделать канал более надёжным, чувствительность приёмника повышается до максимума, и перед специалистами встает проблема «темнового» шума. Это означает, что получатель принимает сигнал, который не был отправлен адресантом. Чтобы передача данных была надёжной, логические нули и единицы, из которых состоит двоичное представление передаваемого сообщения, представляются в виде не одного, а последовательности состояний, что позволяет исправлять одинарные и даже кратные ошибки.

Для дальнейшего увеличения отказоустойчивости квантовой криптосистемы используется эффект Эйнштейна — Подольского — Розена, возникающий в том случае, если сферическим атомом были излучены в противоположных направлениях два фотона. Начальная поляризация фотонов не определена, но в силу симметрии их поляризации всегда противоположны. Это определяет тот факт, что поляризацию фотонов можно узнать только после измерения. Криптосхема на основе эффекта Эйнштейна — Подольского — Розена, гарантирующая безопасность пересылки, была предложена Экертом. Отправителем генерируется несколько фотонных пар, после чего один фотон из каждой пары он откладывает себе, а второй пересылает адресату. Тогда если эффективность регистрации около единицы и на руках у отправителя фотон с поляризацией «1», то у получателя будет фотон с поляризацией «0» и наоборот. То есть легальные пользователи всегда имеют возможность получить одинаковые псевдослучайный последовательности. Но на практике оказывается, что эффективность регистрации и измерения поляризации фотона очень мала.

Практические реализации системы

В 1989 году Беннет и Брассар в Исследовательском центре IBM построили первую работающую квантово-криптографическую систему. Она состояла из квантового канала, содержащего передатчик Алисы на одном конце и приёмник Боба на другом, размещённые на оптической скамье длиной около метра в светонепроницаемом полутораметровом кожухе размером 0,5 × 0,5 м. Собственно квантовый канал представлял собой свободный воздушный канал длиной около 32 см. Макет управлялся от персонального компьютера, который содержал программное представление пользователей Алисы и Боба, а также злоумышленника. В том же году передача сообщения посредством потока фотонов через воздушную среду на расстояние 32 см с компьютера на компьютер завершилась успешно. Основная проблема при увеличении расстояния между приёмником и передатчиком — сохранение поляризации фотонов. На этом основана достоверность способа.

Созданная при участии Женевского университета компания GAP-Optique под руководством Николаса Гисина совмещает теоретические исследования с практической деятельностью. Первым результатом этих исследований стала реализация квантового канала связи с помощью оптоволоконного кабеля длинной 23 км, проложенного по дну озера и соединяющего Женеву и Нион. Тогда был сгенерирован секретный ключ, уровень ошибок которого не превышал 1,4 %. Но все-таки огромным недостатком этой схемы была чрезвычайно малая скорость передачи информации. Позже специалистам этой фирмы удалось передать ключ на расстояние 67 км из Женевы в Лозанну с помощью почти промышленного образца аппаратуры. Но и этот рекорд был побит корпорацией Mitsubishi Electric, передавшей квантовый ключ на расстояние 87 км, правда, на скорости в один байт в секунду.

Активные исследования в области квантовой криптографии ведут IBM, GAP-Optique, Mitsubishi, Toshiba, Национальная лаборатория в Лос-Аламосе,Калифорнийский технологический институт, молодая компания MagiQ и холдинг QinetiQ, поддерживаемый британским министерством обороны. В частности, в национальной лаборатории Лос-Аламоса была разработана и начала широко эксплуатироваться опытная линия связи, длиной около 48 километров. Где на основе принципов квантовой криптографии происходит распределение ключей, и скорость распределения может достигать несколько десятков кбит/с.

В 2001 году Эндрю Шилдс и его коллеги из TREL и Кембриджского университета создали диод, способный испускать единичные фотоны. В основе нового светодиода лежит «квантовая точка» — миниатюрный кусочек полупроводникового материала диаметром 15 нм и толщиной 5 нм, который может при подаче на него тока захватывать лишь по одной паре электронов и дырок. Это дало возможность передавать поляризованные фотоны на большее расстояние. В ходе экспериментальной демонстрации удалось передать зашифрованные данные со скоростью 75 Кбит/с — при том, что более половины фотонов терялось.

В Оксфордском университете ставятся задачи повышения скорости передачи данных. Создаются квантово-криптографические схемы, в которых используются квантовые усилители. Их применение способствует преодолению ограничения скорости в квантовом канале и, как следствие, расширению области практического применения подобных систем.

В Университете Джона Хопкинса на квантовом канале длиной 1 км построена вычислительная сеть, в которой каждые 10 минут производится автоматическая подстройка. В результате этого, уровень ошибки снижен до 0,5 % при скорости связи 5 кбит/с.

Министерством обороны Великобритании поддерживается исследовательская корпорация QinetiQ, являющаяся частью бывшего британского агентства DERA (Defence Evaluation and Research Agency), которая специализируется на неядерных оборонных исследованиях и активно совершенствует технологию квантового шифрования.

Исследованиями в области квантовой криптографии занимается американская компания Magiq Technologies из Нью-Йорка, выпустившая прототип коммерческой квантовой криптотехнологии собственной разработки. Основной продукт Magiq — средство для распределения ключей (quantum key distribution, QKD), которое названо Navajo (по названию племени индейцев Навахо, язык которых во время Второй мировой войны американцы использовали для передачи секретных сообщений, поскольку за пределами США его никто не знал). Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий и предназначен для обеспечения защиты от внутренних и внешних злоумышленников.

В октябре 2007 года на выборах в Швейцарии были повсеместно использованы квантовые сети, начиная избирательными участками и заканчивая датацентром ЦИК. Была использована техника, которую ещё в середине 90-х в Университете Женевы разработал профессор Николя Жизен. Также одним из участников создания такой системы была компания Id Quantique.

В 2011 году в Токио прошла демонстрация проекта «Tokyo QKD Network», в ходе которого разрабатывается квантовое шифрование телекоммуникационных сетей. Была проведена пробная телеконференция на расстоянии в 45 км. Связь в системе идёт по обычным оптоволоконным линиям. В будущем предполагается применение для мобильной связи.

Квантовый криптоанализ

Частотный спектр в оптическом канале квантово-криптографической системы.

Широкое распространение и развитие квантовой криптографии не могло не спровоцировать появление квантового криптоанализа, который обладает неоспоримыми преимуществами и экспоненциально перед обычным. Рассмотрим, например, всемирно известный и распространенный в наши дни алгоритм шифрования RSA (1977). В основе этого шифра лежит идея того, что на простых компьютерах невозможно решить задачу разложения очень большого числа на простые множители, ведь данная операция потребует астрономического времени и экспоненциально большого числа действий. Другие теоретико-числовые методы криптографии могут быть основаны на проблеме дискретного логарифмирования. Для решения этих двух проблем был разработан квантовый алгоритм Шора (1994), позволяющий найти за конечное и приемлемое время все простые множители больших чисел или решить задачу логарифмирования, и, как следствие, взломать шифры RSA и ECC. Поэтому создание достаточно крупной квантовой криптоаналитической системы является плохой новостью для RSA и некоторых других асимметричных систем. Необходимо только создание квантового компьютера, способного развить достаточную мощность.

По состоянию на 2012 год наиболее продвинутые квантовые компьютеры смогли разложить на множители числа 15[2] (в 150 тыс. попыток верный ответ был получен в половине случаев, в соответствии с алгоритмом Шора[3]) и 21.

Уязвимость реализаций квантовой системы

В 2010 году учёные успешно опробовали[4][5] один из возможных способов атаки, показав принципиальную уязвимость двух реализаций криптографических систем, разработанных компаниями ID Quantique и MagiQ Technologies[6]. И уже в 2011 году работоспособность метода была проверена в реальных условиях эксплуатации, на развёрнутой в Национальном университете Сингапура системе распространения ключей, которая связывает разные здания отрезком оптоволокна длиной в 290 м.

В эксперименте использовалась физическая уязвимость четырёх однофотонных детекторов (лавинных фотодиодов), установленных на стороне получателя (Боба). При нормальной работе фотодиода приход фотона вызывает образование электронно-дырочной пары, после чего возникает лавина, а результирующий выброс тока регистрируется компаратором и формирователем импульсов. Лавинный ток «подпитывается» зарядом, хранимым небольшой ёмкостью (≈ 1,2 пФ), и схеме, обнаружившей одиночный фотон, требуется некоторое время на восстановление (~ 1 мкс).

Если на фотодиод подавать такой поток излучения, когда полная перезарядка в коротких промежутках между отдельными фотонами будет невозможна, амплитуда импульса от одиночных квантов света может оказаться ниже порога срабатывания компаратора.

В условиях постоянной засветки лавинные фотодиоды переходят в «классический» режим работы и выдают фототок, пропорциональный мощности падающего излучения. Поступление на такой фотодиод светового импульса с достаточно большой мощностью, превышающей некое пороговое значение, вызовет выброс тока, имитирующий сигнал от одиночного фотона. Это и позволяет криптоаналитику (Еве) манипулировать результатами измерений, выполненных Бобом: она «ослепляет» все его детекторы с помощью лазерного диода, который работает в непрерывном режиме и испускает свет с круговой поляризацией, и по мере надобности добавляет к этому линейно поляризованные импульсы. При использовании четырёх разных лазерных диодов, отвечающих за все возможные типы поляризации (вертикальную, горизонтальную, ±45˚), Ева может искусственно генерировать сигнал в любом выбранном ею детекторе Боба.

Опыты показали, что схема взлома работает очень надёжно и даёт Еве прекрасную возможность получить точную копию ключа, переданного Бобу. Частота появления ошибок, обусловленных неидеальными параметрами оборудования, оставалась на уровне, который считается «безопасным».

Однако, устранить такую уязвимость системы распространения ключей довольно легко. Можно, к примеру, установить перед детекторами Боба источник одиночных фотонов и, включая его в случайные моменты времени, проверять, реагируют ли лавинные фотодиоды на отдельные кванты света.

Plug & Play

Практически все квантово-оптические криптографические системы сложны в управлении и с каждой стороны канала связи требуют постоянной подстройки. На выходе канала возникают беспорядочные колебания поляризации ввиду воздействия внешней среды и двойного лучепреломления в оптоволокне. Но недавно[когда?] была сконструирована[кем?] такая реализация системы, которую смело можно назвать plug and play («подключай и работай»). Для такой системы не нужна подстройка, а только синхронизация. Система построена на использовании зеркала Фарадея, которое позволяет избежать двойного лучепреломления и как следствие не требует регулировки поляризации. Это позволяет пересылать криптографические ключи по обычным телекоммуникационным системам связи. Для создания канала достаточно лишь подключить приёмный и передающий модули, провести синхронизацию и можно начинать передачу. Поэтому такую систему можно назвать plug and play.

Перспективы развития

Сейчас одним из самых важных достижений в области квантовой криптографии является то, что ученые смогли показать возможность передачи данных по квантовому каналу со скоростью до единиц Мбит/с. Это стало возможно благодаря технологии разделения каналов связи по длинам волн и их единовременного использования в общей среде. Что кстати позволяет одновременное использование как открытого, так и закрытого канала связи. Сейчас[уточнить] в одном оптическом волокне возможно создать около 50 каналов. Экспериментальные данные позволяют сделать прогноз на достижение лучших параметров в будущем:

- достижение скорости передачи данных по квантовому каналу связи в 50 Мбит/с, при этом единовременные ошибки не должны будут превышать 4 %;

- создание квантового канала связи длиной более 100 км;

- организация десятков подканалов при разделении по длинам волн.

На данном этапе квантовая криптография только приближается к практическому уровню использования. Диапазон разработчиков новых технологий квантовой криптографии охватывает не только крупнейшие мировые институты, но и маленькие компании, только начинающие свою деятельность. И все они уже способны вывести свои проекты из лабораторий на рынок. Все это позволяет сказать, что рынок находится на начальной стадии формирования, когда в нём могут быть на равных представлены и те и другие.

См. также

- Квантовая информация

- Квантовая запутанность

- Поляризация

- Квантовые деньги

- Протокол квантового разделения ключей с использованием ЭПР

- Постквантовая криптография

Примечания

- ↑ Семёнов Ю. А. «Телекоммуникационные технологии»;

- ↑ Scientists are getting closer to a quantum computer — here's why it matters / Vox, April 9, 2014 (англ.) "In 2012, a UC Santa Barbara quantum computer made up of four qubits factored the number 15 (its factors are 3 and 5)."

- ↑ "UCSB Researchers Demonstrate That 15=3x5 About Half of the Time " - UC Santa Barbara News Release

- ↑ Nature Communicaion «Perfect eavesdropping on a quantum cryptography system» : [1];

- ↑ Nature Communicaion «Full-field implementation of a perfect eavesdropper on a quantum cryptography system, June 2011» : [2];

- ↑ http://www.securitylab.ru/news/397300.php 31.08.2010

Литература

- Килин С. Я., Хорошко Д. Б., Низовцев А. П. «Квантовая криптография: идеи и практика»;

- Килин С. Я. «Квантовая информация / Успехи Физических Наук.» — 1999. — Т. 169. — C. 507—527. [3];

- Robert Malaney . «Технологии, основанные на принципе ULV (unconditional location verification)» : [4], [5];

- Computerworld Россия , № 37, 2007 [6];

- Красавин В. «Квантовая криптография».

- Румянцев К.Е., Плёнкин А.П. Экспериментальные испытания телекоммуникационной сети с интегрированной системой квантового распределения ключей // Телекоммуникации. 2014. № 10. С. 11 − 16.

- Плёнкин А.П. Использование квантовых ключей для шифрования сетевого соединения // Десятая ежегодная научная конференция студентов и аспирантов базовых кафедр Южного научного центра РАН: Тезисы докладов (г. Ростов-на-Дону, 14 − 29 апреля 2014 г.). – Ростов н/Д: Изд-во ЮНЦ РАН, 2014. – 410 с. – С. 81 − 82.

- Плёнкин А.П. Использование квантового ключа для защиты телекоммуникационной сети // Технические науки - от теории к практике. 2013. № 28. – С. 54-58.

- Румянцев К.Е., Плёнкин А.П., Синхронизация системы квантового распределения ключа в режиме однофотонной регистрации импульсов для повышения защищенности. // Радиотехника. . – 2015. – № 2. – C. 125-134

- Плёнкин А.П., Румянцев К.Е., Синхронизация системы квантового распределения ключа при использовании фотонных импульсов для повышения защищённости // Известия ЮФУ. Технические науки. - 2014. - №8, - №157. - С. 81–96.

- Румянцев К.Е., Плёнкин А.П., Безопасность режима синхронизации системы квантового распределения ключей // Известия ЮФУ. Технические науки. - 2015. Т. №5,- № 166. - С. 135–153.

intellect.ml

Квантовое шифрование криптография | Helpform

Исследователи из Университета Рочестера впервые смогли продемонстрировать передачу сообщений, зашифрованных с помощью не взламываемого ключа, длина которого была намного меньше, чем длина сообщения.

Новые результаты аспиранта Дэвид Лам и профессор физики Джон Хоуэлл, опубликованный в журнале Physical Review. В своем исследовании ученые опирались на метод квантовой блокировки данных, который разработал Сет Ллойд, профессор квантовой информатики в Массачусетском технологическом институте (MIT).

До сих пор, криптография соответствовала трем условиям: ключ выбирается случайным образом, используется только один раз и имеет длину не менее зашифрованного сообщения.

Данная технология, которая использует фотоны для передачи сообщения, имеет те же ограничения по надежность шифрования, но Ллойд предполагал, как сделать дополнительные допущения, а именно — в отношении границ между светом и материей, тем самым повысить безопасность данных.

В отличие от двойных систем, для фотона возможны не только состояния «1» и «0», например, вы можете изменить направление световых волн, их длины или амплитуды. Увеличение числа переменных в сочетании с принципом неопределенности квантовых измерений позволяет сделать ключ шифрования короче передаваемого сообщения.

Расчеты Ллойд остался чистой теорией до этого года, когда Лам и его коллеги разработали квантовую шифровальную машину, и проверили ее на практике. С ее помощью они смогли безопасно зашифровать шесть битов классической информации с размером ключа всего в один бит.

«Наше устройство не является 100% гарантией безопасности, по причине утечки фотонов, тем не менее оно демонстрирует, что блокировка данных в шифровании сообщений — это намного больше, чем просто теория»», — сказал Лам.

helpform.ru

|

Источник: http://www.submarine.ru/ Владимир Красавин Квантовая криптография. Квантовые компьютеры и связанные с ними технологии в последнее время становятся все актуальнее. Исследования в этой области не прекращаются вот уже десятилетия, и ряд революционных достижений налицо. Квантовая криптография - одно из них. Технология квантовой криптографии крайне сложна, и, естественно, данная статья не претендует на широкое освещение темы. Мы также не будем начинать, что называется, "с места в карьер". Начнем с основ шифрования. Это вполне уместно, тем более что нам понадобится рассмотреть, какими же преимуществами обладает квантовая криптография над распространенными ныне алгоритмами. Итак... В современном мире передача конфиденциальных данных между несколькими абонентами в различных сетях связи может привести как к потере передаваемой информации, так и к ее компрометации. Компрометация означает превращение секретных данных в несекретные, т. е. разглашение информации, ставшей известной какому-либо лицу, не имеющему права доступа к ней. Криптография - это наука о шифрах. Она представляет собой огромное количество методов изменения открытого сообщения для того, чтобы передаваемое сообщение стало бесполезным для криптоаналитика, специалиста по криптоанализу. Криптоанализ - наука о вскрытии шифров. Криптографические преобразования служат для достижения двух целей по защите информации. Во-первых, они обеспечивают недоступность ее для лиц, не имеющих ключа, и, во-вторых, поддерживают с требуемой надежностью обнаружение несанкционированных искажений. Важным понятием в криптографии является ключ - сменный элемент шифра, который применяется для шифрования конкретного сообщения. Все криптографические системы основаны на использовании криптографических ключей. Практически все криптографические схемы делятся на симметричные и асимметричные криптосистемы. Симметричные криптосистемыВ симметричной криптосистеме отправитель и получатель сообщения используют один и тот же секретный ключ. Этот ключ должен быть известен всем пользователям и требует периодического обновления одновременно у отправителя и получателя.

Симметричная криптосистема генерирует общий секретный ключ и распределяет его между законными пользователями. С помощью этого ключа производится как шифрование, так и дешифрование сообщения. Процесс распределения секретных ключей между абонентами обмена конфиденциальной информации в симметричных криптосистемах имеет весьма сложный характер. Имеется в виду, что передача секретного ключа нелегитимному пользователю может привести к вскрытию всей передаваемой информации. Наиболее известные симметричные криптосистемы - шифр Цезаря, шифр Вижинера, американский стандарт шифрования DES, шифр IDEA и отечественный стандарт шифрования данных ГОСТ 28147-89. Асимметричные криптосистемыАсимметричные криптосистемы предполагают использование двух ключей - открытого и секретного. В таких системах для зашифрования сообщения используется один ключ, а для расшифрования - другой.

Асимметричные криптосистемы используют для работы два ключа. Первый, открытый, доступен любому пользователю, с помощью которого зашифровывается сообщение. Второй, секретный, должен быть известен только получателю сообщений. Первый ключ является открытым и может быть опубликован для использования всеми пользователями системы, которые зашифровывают данные. Расшифрование сообщения с помощью открытого ключа невозможно. Для расшифрования данных получатель зашифрованного сообщения применяет второй ключ, секретный. Ключ расшифрования не может быть определен из ключа зашифрования. Схему асимметрической криптографии в 1976 г. предложили два молодых американских математика Диффи и Хеллман. Наиболее известные асимметричные криптосистемы это шифр RSA и шифр Эль Гамаля. Данная схема является довольно-таки сложной для криптоанализа. Чем больше ключ, тем сложнее его подобрать обычным простым перебором. Для вскрытия современной криптосистемы со средней длиной ключа потребуется около 1050 машинных операций, что практически невозможно на современных компьютерных системах. Безопасность любого криптографического алгоритма определяется используемым криптографическим ключом. Для получения ключей используются аппаратные и программные средства генерации случайных значений ключей. Как правило, применяют датчики псевдослучайных чисел. Однако степень случайности генерации чисел должна быть достаточно высокой. Идеальными генераторами являются устройства на основе натуральных случайных процессов, например на основе белого шума. Важной задачей при работе с ключами является их распределение. В настоящее время известны два основных способа распределения ключей: с участием центра распределения ключей и прямой обмен ключами между пользователями. Распределение ключей с участием центра распределения ключейПри распределении ключей между участниками предстоящего обмена информацией должна быть гарантирована подлинность сеанса связи, т. е. все участники должны пройти процедуру аутентификации. Центр распределения ключей осуществляет взаимодействие с одним или более участниками сеанса с целью распределения секретных или открытых ключей. Прямой обмен ключами между пользователямиПри использовании для обмена конфиденциальными данными криптосистемы с симметричным секретным ключом два пользователя должны обладать общим секретным ключом. Они должны обменяться им по каналу связи безопасным образом. Однако современная наука произвела на свет новый алгоритм шифрования - генерацию секретного ключа при помощи квантовой криптографии. Квантово-криптографические системы - это побочный продукт разрабатываемого в настоящее время так называемого квантового компьютера. Что это такое? Здесь самым лучшим для вас, дорогие читатели, будет освежить в памяти материал под названием "Квантовые компьютеры, нейрокомпьютеры и оптические компьютеры", который был опубликован в ПЛ №11 за 1999 г. Мы лишь вкратце перечислим базовые понятия. Итак, основной строительной единицей квантового компьютера является кубит (qubit, Quantum Bit). Классический бит имеет, как известно, лишь два состояния - 0 и 1, тогда как множество состояний кубита значительно больше. Это означает, что кубит в одну единицу времени равен и 0, и 1, а классический бит в ту же единицу времени равен либо 0, либо 1. Основная причина бурных исследований в области квантовых компьютеров - это естественный параллелизм квантовых вычислений. Например, если квантовая память состоит из двух кубитов, то мы параллельно работаем со всеми ее возможными состояниями: 00, 01, 10, 11. За счет возможности параллельной работы с большим числом вариантов квантовому компьютеру необходимо гораздо меньше времени для решения задач определенного класса. К таким задачам, например, относятся задачи разложения числа на простые множители, поиск в большой базе данных и др. Бурное развитие квантовых технологий и волоконно-оптических линий связи привело к появлению квантово-криптографических систем. Они являются предельным случаем защищенных ВОЛС. Использование квантовой механики для защиты информации позволяет получать результаты, недостижимые как техническими методами защиты ВОЛС, так и традиционными методами математической криптографии. Защита такого класса применяется в ограниченном количестве, в основном для защиты наиболее критичных с точки зрения обеспечения безопасности систем передачи информации в ВОЛС. Природа секретности квантового канала связиПри переходе от сигналов, где информация кодируется импульсами, содержащими тысячи фотонов, к сигналам, где среднее число фотонов, приходящихся на один импульс, много меньше единицы (порядка 0,1), вступают в действие законы квантовой физики. Именно на использовании этих законов в сочетании с процедурами классической криптографии основана природа секретности квантового канала связи (ККС). В квантово-криптографическом аппарате применим принцип неопределенности Гейзенберга, согласно которому попытка произвести измерения в квантовой системе вносит в нее нарушения, и полученная в результате такого измерения информация определяется принимаемой стороной как дезинформация. Процесс измерений в квантовой физике характеризуется тем, что он может активно вносить изменения в состояние квантового объекта, и ему присущи определенные стандартные квантовые ограничения. Следует выделить ограничения, связанные с невозможностью одновременного измерения взаимодополняемых параметров этой системы, т. е. мы не можем одновременно измерить энергию и поляризацию фотона. Исследования показали, что попытка перехвата информации из квантового канала связи неизбежно приводит к внесению в него помех, обнаруживаемых законными пользователями этого канала. Квантовая криптография использует этот факт для обеспечения возможности двум сторонам, которые ранее не встречались и не обменивались никакой предварительной секретной информацией, осуществлять между собой связь в обстановке полной секретности без боязни быть подслушанными злоумышленником.